Что такое vlan?

Индикация

Для того чтобы узнать, какие соединения активны, в маршрутизаторах применяются индикаторы. Это лампочки на передней или верхней части устройства.

Индикатор для сети WAN обозначен как буква “I” или же на нём может быть изображён земной шар. Если в соответствующий разъём ничего не подключено, светодиод не активен. Также он может быть неактивен, если повреждён провод или есть проблема на коммутаторе провайдера. В общем, если индикатор интерфейса WAN не активен, это означает, что сигнал до роутера не доходит.

Если индикатор мигает жёлтым цветом, это означает то, что сигнал доходит, но интернета на устройстве нет. Либо введены неправильные настройки на роутере, либо это проблемы с оборудованием провайдера. Неисправность кабеля в таком случае исключается.

У LAN портов тоже есть индикация. Обычно это цифры, соответствующие порядковым номерам разъёмов, или значки мониторов. Каждому разъёму соответствует свой светодиод, который показывает, какие порты сейчас подключены. Однако появляются модели без индикации LAN портов или с одним светодиодом на все порты.

Если индикатор не активен, это означает, что в порт ничего не подключено или подключенное устройство выключено из сети. Также это может означать неполадки с кабелем.

Отличие WAN от LAN

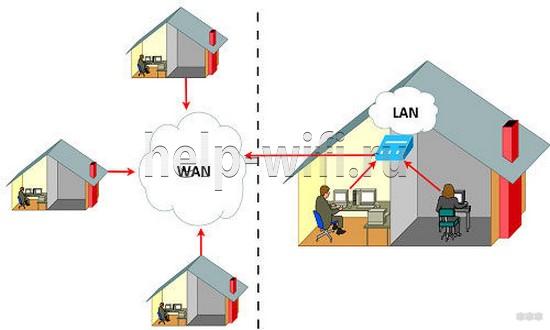

Если судить только по названию, то можно увидеть, что у WAN и LAN есть общие слова “Area Networks”, что означает то, что обе эти технологии подразумевают вычислительную сеть, объединяющую множество устройств. Разница лишь в размерах этой сети, она может быть глобальной (Wide) или локальной (Local).

Но для пользователя гораздо важнее знать то, чем отличаются LAN и WAN на роутере. В WAN разъём подключается кабель от провайдера, по которому приходит интернет в устройство. Иногда в целях резервации канала приобретают роутер, в котором имеется двойной WAN. Таким образом можно обеспечить непрерывный доступ в сеть. Если у провайдера, чей канал выбран как основной, возникнут какие-либо проблемы связи или же она вовсе пропадёт, маршрутизатор переключится на резервную линию и проблем с интернетом не будет.

Обычно WAN порт на роутере выделен синим цветом и имеет аналогичную надпись. Также там может быть написано слово “Internet”. Располагается он в левой или правой стороне. Нужно не только подключить провод в WAN, но и произвести его настройку, введя предоставленные провайдером данные.

LAN порты могут быть выделены жёлтым цветом или же не выделены вовсе. Также на них имеются подписи, обычно это их порядковые номера – 1,2,3 и т.д. Эти разъёмы нужны для подключения устройств к роутеру, и их доступу к интернету. Для подключения используется Ethernet кабель.

Сейчас такие порты в роутерах, используемых в частных жилых помещениях, обычно не задействованы, потому что всё больше и больше устройств в доме имеют беспроводной интерфейс и необходимость в сетевых проводах отпала. А вот в офисах и на предприятиях эти порты применяются, и даже их количества на роутере не хватает. Поэтому в LAN порты подключаются свитчи и хабы и уже в эти устройства подключают компьютеры и прочую сетевую технику. Поэтому количество портов для локальной сети может быть увеличено при помощи этих устройств.

LANWAN

Также порты различаются скоростью передачи данных. Скорость передачи данных в локальной сети зачастую выше, чем скорость загрузки данных из сети интернет. Это может быть как из-за ограничения в тарифном плане от провайдера, так и из-за ограничений самого разъёма. Например, LAN порты могут иметь скорость до 1000 мбит/с, а WAN – до 100 мбит/с. Поэтому устройства могут обмениваться друг с другом данными на большой скорости при условии, что и сетевые карты устройств поддерживают такую скорость. А вот скорость обмена с “внешним миром” будет ограничена WAN.

Для чего нужен vlan?

В сетях, основанных на широковещательном трафике, передающемся ко всем устройствам для нахождения пиров, с ростом количества пиров растет и количество широковещательного трафика (который потенциально может почти полностью вытеснить собой полезную нагрузку на сеть).

VLAN-ы же помогают снизить сетевой трафик формированием нескольких широковещательных доменов, разбивая большую сеть на несколько меньших независимых сегментов с небольшим количеством широковещательных запросов, посылаемых к каждому устройству всей сети в целом.

Технология VLAN также помогает создать несколько сетей 3-го уровня модели OSI в одной физической инфраструктуре. Например, если DHCP-сервер, раздающий ip-адреса, включен в коммутатор в определенном VLAN – устройства будут получать адреса только в рамках данного VLAN. Если же DHCP-сервер включен транком с набором из нескольких VLAN – устройства из всех этих VLAN смогут получить адреса.

VLAN работает на 2-м, канальном, уровне сетевой модели OSI, аналогично IP-подсетям, которые оперируют на 3-м, сетевом, уровне. Обычно каждому VLAN соответствует своя IP-подсеть, хотя бывают и исключения, когда в одном VLAN могут существовать несколько разных подсетей. Такая технология у Cisco известна как «ip secondary», а в Linux как «ip alias».

В старых сетевых технологиях пользователям присваивались подсети, основываясь на их географическом местоположении. Благодаря этому они были ограничены физической топологией и расстоянием. VLAN технология же позволяют логически сгруппировать территориально разрозненных пользователей в одни и те же группы подсетей, несмотря на их физическое местонахождение. Используя VLAN, можно легко управлять шаблонами трафика и быстро реагировать на переезд пользователей.

Технология VLAN предоставляет гибкую адаптацию к изменениям в сети и упрощает администрирование.

Настройка портов коммутаторов huawei в режиме access, trunk и hybrid

Настройка портов коммутаторов huawei в режиме acess port

В режиме конфигурирования интерфейса задем тип — access.

[huawei-GigabitEthernet0/0/1] port link-type access

Задаем номер vlan, по умолчанию на порту используется vlan-id = 1.

[huawei-GigabitEthernet0/0/1] port default vlan {vlan-id}

Пример:

interface GigabitEthernet 0/0/1 [huawei-GigabitEthernet0/0/1] port link-type access [huawei-GigabitEthernet0/0/1] port default vlan 150 [huawei-GigabitEthernet0/0/1] quit

Настройка портов коммутаторов huawei в режиме trunk port

В режиме конфигурирования интерфейса задем тип — trunk.

[huawei-GigabitEthernet0/0/1] port link-type trunk

Добавляем номера vlan в trunk через пробел или диапазон vlan используя to (Пример 100 to 200).

[huawei-GigabitEthernet0/0/1] port trunk allow-pass vlan {vlan-id1 vlan-id2 ... vlan-idn}

При необходимости можно изменить и default vlan (нетегированную) на другую.

[huawei-GigabitEthernet0/0/1] port trunk pvid vlan {vlan-id}

Пример:

interface GigabitEthernet 0/0/1 [huawei-GigabitEthernet0/0/1] port link-type trunk [huawei-GigabitEthernet0/0/1] port trunk allow-pass vlan 150 200 to 220 [huawei-GigabitEthernet0/0/1] port trunk pvid vlan 150 [huawei-GigabitEthernet0/0/1] quit

Настройка портов коммутаторов huawei в режиме hybrid port

В режиме конфигурирования интерфейса задем тип — hybrid.

[huawei-GigabitEthernet0/0/1] port link-type hybrid

Добавляем номера тегированных vlan.

[huawei-GigabitEthernet0/0/1] port hybrid tagged vlan {vlan-id1 vlan-id2 ... vlan-idn}

Добавляем номера нетегированных vlan.

[huawei-GigabitEthernet0/0/1] port hybrid untagged vlan {vlan-id1 vlan-id2 ... vlan-idn}

Добавляем pvid для нетегированной vlan, по умолчанию используется pvid = 1

[huawei-GigabitEthernet0/0/1] port hybrid pvid vlan {vlan-id}

Пример:

interface GigabitEthernet 0/0/1 [huawei-GigabitEthernet0/0/1] port link-type hubrid [huawei-GigabitEthernet0/0/1] port hybrid tagged vlan 150 200 to 210 [huawei-GigabitEthernet0/0/1] port hybrid untagged vlan 10 20 [huawei-GigabitEthernet0/0/1] port hybrid pvid vlan 10 [huawei-GigabitEthernet0/0/1] quit

P.S. По умолчанию на коммутаторах huawei S2300 и S5300 тип работы интерфейса стоит hybrid.

Vlan: что это такое?

VLAN – технология, позволяющая сконфигурировать несколько виртуальных широковещательных доменов в рамках одного физического широковещательного домена.

Другими словами, имея «плоскую» физическую сеть из нескольких или одного коммутатора, можно разделить ее на несколько изолированных друг от друга полноценных «плоских» сетей, таким образом разграничив ПК пользователей по признаку принадлежности к определенному отделу или же в случае с серверами – по определенным ролям и специфике их работы.

В таком случае решаются одновременно несколько проблем:

— уменьшается количество широковещательных запросов, снижающих пропускную способность сети;

- — улучшается безопасность каждого отдела предприятия, т.к. исключается возможность прослушивания трафика сторонними сотрудниками, не входящими в данный конкретный VLAN;

- — появляется возможность территориально разнести разные отделы и подразделения по признаку принадлежности. То есть, например, сотрудники Отдела кадров, не находясь в одном здании, смогут «видеть» друг друга в рамках своей подсети.

Сетевая архитектура использует VLAN для обеспечения сетевой сегментации сервисов, обычно осуществляемой маршрутизаторами, которые фильтруют широковещательный трафик между разными VLAN-ми, улучшают безопасность сети, выполняют агрегацию подсетей и снижают перегрузку в сети. Коммутаторы не могут передавать трафик между VLAN-ами ввиду ограничения, накладываемого широковещательным доменом.

Некоторые коммутаторы могут иметь функции 3-го сетевого уровня модели OSI, храня и используя таблицу маршрутизации для осуществления передачи трафика между подсетями. В таком случае на коммутаторе создается виртуальный интерфейс конкретного VLAN с определенным ip-адресом и маской подсети. Такой интерфейс выступает в роли шлюза по умолчанию для устройств, находящихся в данном VLAN.

Примеры использования vlan

Пример разделения сети на несколько VLAN по сегментам в зависимости от ролей и используемых технологий:

- 1) Продуктивный VLAN

- 2) VoIP

- 3) Управление сетью

- 4) SAN – сеть хранилищ данных

- 5) Гостевая сеть

- 6) DMZ-зоны

- 7) Разделение клиентов (в случае с сервис провайдером или дата-центром)

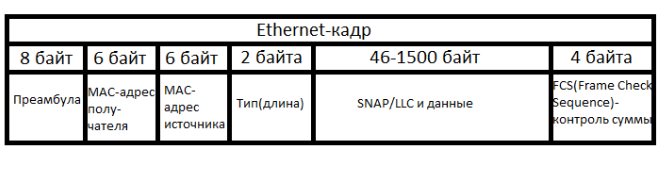

Наиболее часто используемым стандартом для конфигурации VLAN является IEEE 802.1Q, в то время как Cisco имеет свой собственный стандарт ISL, а 3Com – VLT. И IEEE 802.1Q и ISL имеют схожий механизм работы, называемый “явным тегированием” – фрейм данных тегируется информацией о принадлежности к VLAN. Отличие между ними в том, что ISL использует внешний процесс тегирования без модификации оригинального Ethernet-фрейма, а 802.1Q – внутренний, с модификацией фрейма.

Проверка

Используйте этот раздел для того, чтобы подтвердить, что ваша конфигурация работает правильно.

Средство Интерпретатор выходных данных (только для зарегистрированных клиентов) (OIT) поддерживает некоторые команды show. Используйте OIT для просмотра аналитики выходных данных команды show.

CatOS

-

show pvlan – отображает конфигурацию PVLAN. Проверьте связь изолированных и первичных сетей VLAN друг с другом. А также проверьте отображение портов хоста.

-

show pvlan mapping – отображает сопоставление PVLAN с конфигурацией на случайных портах.

Программное обеспечение Cisco IOS

-

show vlan private-vlan – отображает сведения о PVLAN со связанными портами.

-

show interface mod/port switchport – отображает сведения об интерфейсах. Проверьте правильность работы рабочего режима, а также рабочие параметры PVLAN.

-

show interfaces private-vlan mapping – отображает настроенное сопоставление сетей PVLAN.

Процедура проверки

Выполните следующие шаги:

-

Проверьте конфигурацию PVLAN на коммутаторах.

Проверьте связь/сопоставление первичных и вторичных сетей PVLAN друг с другом. А также проверьте включение необходимых портов.

-

Проверьте правильность конфигурации случайного порта.

Следующие выходные данные указывают, что рабочий режим портов – promiscuous, рабочие сети VLAN – 100 и 101.

-

Запустите пакет запроса ICMP-эхо из порта хоста на случайный порт.

Помните, что так как оба устройства находятся в первичной VLAN, они могут быть в одной сети.

-

Выполните запрос ICMP-эхо между портами хоста.

В следующем промере host_port_2 (10.1.1.99) отправляет запрос ICMP-эхо на host_port (10.1.1.100). Выполнение данного запроса не удалось. Однако выполнение запроса ICMP-эхо из другого порта хоста на случайный порт прошло успешно.

Why is trunking important to VLAN configuration?

With VLAN trunking, it’s possible to extend a VLAN across the network. When you implement multiple VLANs across a network, trunk links are necessary to ensure that VLAN signals remain properly segregated for each to reach their intended destination. This is also more efficient, as multiple VLANs can be configured on a single port.

With these multiple VLANs on a single port, the system has to have a way of distinguishing and routing signals. A trunking VLAN port always uses identifying tags to mark frames as they pass between switches. The most common trunking protocol, IEEE 802.1Q, adds a tag to the Ethernet frame as it passes through, marking it as belonging to a specific VLAN. This tag, which includes the Media Access Control (MAC) address, ultimately helps route the Ethernet frame to the correct endpoint as it passes across the trunked link and the host port.

IEEE 802.1Q is an open standard protocol, and typically the best (and only) option if you’re using equipment from multiple vendors. The Cisco VLAN Trunking Protocol (VTP) is a proprietary protocol, and can potentially be useful—for instance, when you configure a new VLAN on a VTP server, it automatically distributes it across switches, reducing configuration time.

Some maintenance is necessary for VLAN trunking—for example, the switch-forward tables must stay up-to-date in case of network topology changes. This means continually refreshing the tables to allow new changes to emerge and old forwarding frames to be cleared out. It’s worth noting, too, that there are two types of possible trunking here: symmetrical and asymmetrical trunking. Symmetrical trunking allows any port within a group to transmit packets to any other port, allowing for higher data transmission and reception rates. Asymmetrical trunking allows only one port on a switch to receive packets, so transmission rates are high while data reception is slower.

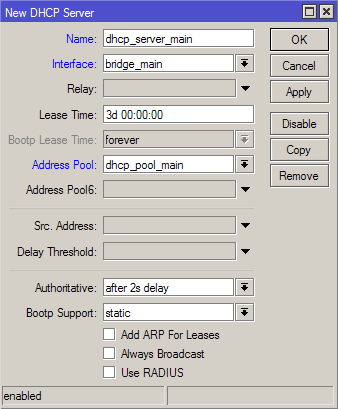

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP — DHCP server;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

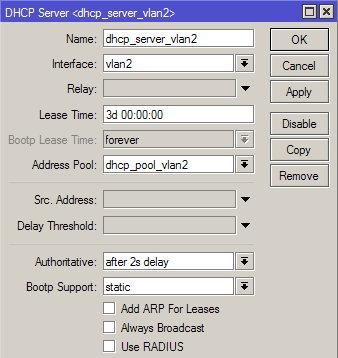

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

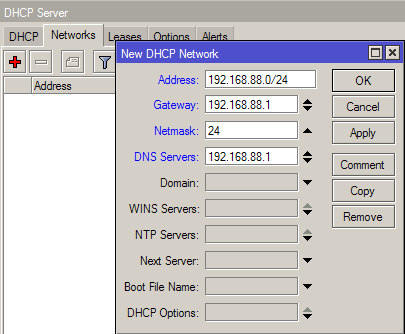

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

Добавляем гостевую сеть:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

Предварительные условия

Требования

Перед использованием этой конфигурации ознакомьтесь со следующими требованиями.

-

Функции транкинга FEC и 802.1Q доступны в коммутаторах Catalyst L2 с фиксированной конфигурацией и программным обеспечением Cisco IOS версии 12.0(5.2)WC(1) и более поздних версий. Коммутаторы Catalyst 2940 и 2955/2950 не поддерживают транкинг с протоколом ISL (Inter-Switch Link) из-за ограниченных возможностей оборудования.

-

Маршрутизаторы Cisco поддерживают EtherChannel и возможности транкинга 802.1Q в ПО Cisco IOS версии 12.0(T) и выше. Однако не все маршрутизаторы поддерживают обе функции. Используйте данную таблицу для определения платформ маршрутизаторов, на которых поддерживаются FEC и функции транкинга 802.1Q.

Платформа маршрутизаторов

EtherChannel

Инкапсуляция IEEE 802.1Q

Маршрутизатор Cisco 1710

Нет

Да

Маршрутизатор Cisco 1751

Нет

Да

Cisco серии 2600

Нет1

Да

Cisco серии 3600

Нет1

Да

Cisco серии 3700

Нет1

Да

Cisco серии 4000-M (4000-M, 4500-M, 4700-M)

Нет

Да

Cisco серии 7000 (RSP2 7000, RSP 7000CI)

Да

Да

Cisco 7100

Нет

Да

Cisco серии 7200

Да

Да

Cisco серии 7500 (RSP1, RSP2, RSP4)

Да

Да

1 Исключение в поддержке EtherChannel для маршрутизаторов Cisco 2600, 3600 и 3700 возникает в случае, если вы установили сетевой модуль NM-16ESW или NM-36ESW (Ethernet Switch Network Module). Каждый из этих модулей поддерживает не более шести каналов EtherChannels, до восьми портов в группе.

2 RSP = Route Switch Processor (процессор маршрутизирующего коммутатора)

Используемые компоненты

При разработке и тестировании этой конфигурации использовались следующие версии программного и аппаратного обеспечения.

-

Коммутатор Catalyst 2950 с программным обеспечением Cisco IOS версии 12.1(9)EA1d

-

Маршрутизатор Cisco 7200 с ПО Cisco IOS версии 12.2(3).

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в данном документе, были запущены с конфигурацией по умолчанию. При работе в действующей сети необходимо понимать последствия выполнения любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе Технические рекомендации Cisco. Условные обозначения.

Немного теории

VLAN – виртуальная локальная сеть, которая реализуется на роутерах и свитчах на втором уровне модели OSI путем расширения стандартного кадра Ethernet 4-ех байтовым полем. 3 бита выделены под Priority, 1 под CFI и 12 бит на VID.

VID – это VLAN ID, идентификатор который может принимать до 4096 значений. В отличие от устройств компании, чье название начинается с Cisco, на Mikrotik можно задавать любое значение от 0 до 4095. Т.е. эта та штука, которая делит одну плоскую широковещательную сеть на разные.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Порты – существует 2 вида в понятии Mikrotik. Tagged и Untagged. Или проще говоря Tagged – транковые или же uplink, смотрящие на роутеры и свитчи. Untagged – порты доступа (принтеры, компьютеры, серверы) т.е. оконечные устройства.

Ранее я говорил, что есть два вида реализации на трех типах устройств. Первая – программная реализация она везде одинакова и настраивается в bridge, вторая – аппаратная. В первом случае, обработка трафика идет через центральный процессор, во втором – обработкой трафика занимается свитч чип. Но в свитчах 3XX серии настройка именно через меню Bridge.

Из-за того, что чипов много и разных, существуют 3 подхода к реализации:

- Роутеры и SOHO устройства – это устройства на чипах Atheros 8227, Atheros 8327 и не только, в которых аппаратная реализация находится в меню Switch. Подробнее можно ознакомиться

- CRS1XX/2XX серии – устройства с 24-мя портами на борту, в которых аппаратная реализация находится в меню Ознакомиться с функциями чипа можно

- CRS3XX серии – устройства с мощным чипом коммутации, в котором аппаратная реализация находится в bridge. Ознакомиться с функциями чипа можно

Вышесказанное может сбить с толку. В первом и втором типе, порты нужно добавлять в Bridge, а настраивать в меню Switch. Но если у вас один порт, который используется для tagged трафика, то добавлять не нужно, просто вешаете на него VLAN-ы. Здесь подразумевается, что это устройство скорее всего роутер. Но если вы добавили все порты в Bridge, и настраиваете в меню Bridge, то вы отключите HW Offload и задействуется ЦП. В третьем типе, все настраивается в Bridge и это будет аппаратная реализация.

Всегда следите за аппаратной разгрузкой, если вы включили функционал, который не поддерживается чипом, разгрузка выключится и трафик побежит через процессор.

В данной инструкции мы остановимся на свитчах третьей серии и будем настраивать Mikrotik VLAN через Bridge для нескольких сценариях:

- Только VLAN100 и все порты подключены в него;

- Только VLAN200 и все порты подключены в него;

- На коммутаторе VLAN100 и VLAN200;

- Управления VLAN99 и VLAN.

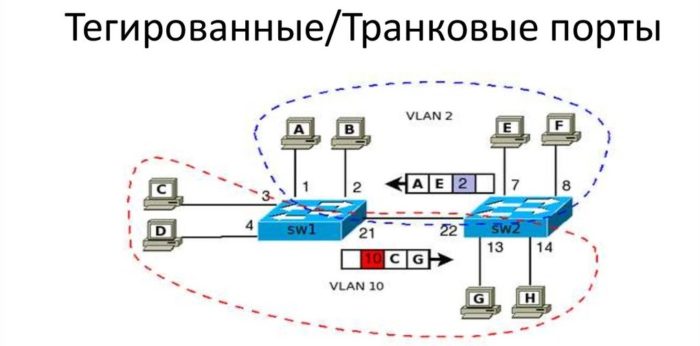

Версия Cisco

Cisco под “trunk’ом” понимает канал типа “точка-точка” (канал связи, напрямую соединяющий два устройства), который соединяет коммутатор и другое сетевое устройство, например еще один коммутатор или маршрутизатор. Его задача – передавать трафик нескольких VLAN через один канал и обеспечивать им доступ ко всей сети. В простонародии называется «транком», что логично.

Начнем с того, что такое VLAN?

VLAN расшифровывается как Virtual local area network или виртуальная локальная сеть. Это технология, которая позволяет разделить одну физическую сеть на несколько логических, работающих независимо друг от друга. Например, есть на предприятии отдел кадров, бухгалтерия и IT-отдел. У них есть свои коммутаторы, которые соединены через центральный коммутатор в единую сеть, и вот сети этих отделов и нужно отделить друг от друга. Тогда-то на помощь и приходит технология VLAN.

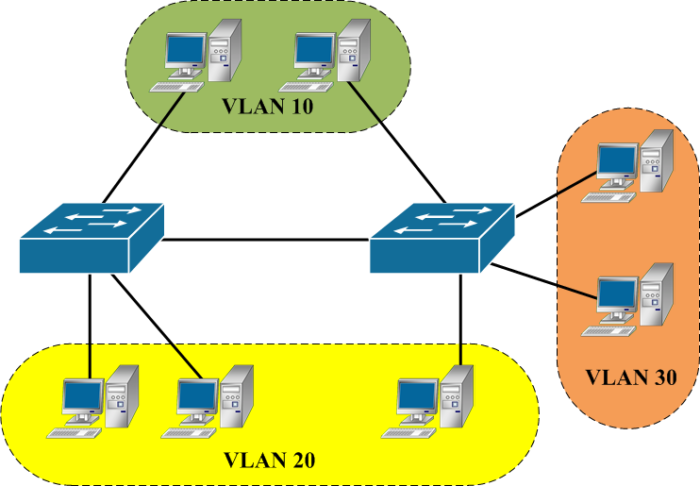

Так выглядит сеть, разделенная на VLAN’ы (виртуальные сети).

Часто для обозначения VLAN’а используют разные цвета.

Так порты, обозначенные зеленым цветом, входят в один VLAN, а порты, обозначенные красным цветом, в другой. Тогда компьютеры, которые находятся в одном VLAN’е, могут взаимодействовать только друг с другом, а с компьютерами, входящими в другой VLAN, не могут.

Перемены в таблице коммутации в VLAN

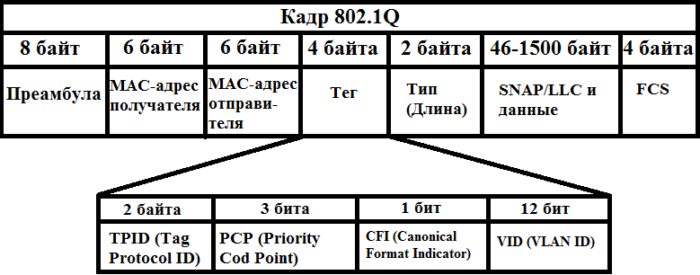

При создании VLAN’ов в таблицу коммутации у коммутаторов добавляется еще одно поле, в котором указываются идентификаторы VLAN. Упрощенно это выглядит так:

Тут мы видим, что порты 1 и 2 принадлежат VLAN’у 2, а порты 3 и 4 – VLAN’у 10.

Идем дальше. На канальном уровне данные передаются в виде кадров (фреймов). При передаче кадров от одного коммутатора к другому нужна информация о том, к какому VLAN’у принадлежит тот или иной кадр. Эту информацию добавляют в передаваемый кадр. На данный момент для этой цели используют открытый стандарт IEEE 802.1Q. Пошаговая эволюция кадра в VLAN

- Компьютер генерирует и отправляет обычный кадр (фрейм, он же пакет канального уровня, т.е. уровня коммутаторов), ничего не добавляя. Этот кадр выглядит так:

- Коммутатор получает кадр. В соответствии с таблицей коммутации, он понимает, с какого компьютера пришел кадр, и к какому VLAN’у принадлежит этот компьютер. Тогда коммутатор сам добавляет в кадр служебную информацию, так называемый тег. Тег – это поле после MAC-адреса отправителя, в котором содержится, грубо говоря, номер VLAN’а. Так выглядит кадр с тегом:

Затем коммутатор отправляет этот кадр на другой коммутатор.

-

Коммутатор, который принимает кадр, извлекает из него информацию о VLAN, то есть понимает, на какой компьютер нужно передать этот кадр, удаляет всю служебную информацию из кадра и передает его на компьютер получателя.

-

На компьютер получателя приходит кадр уже без служебной информации.

Теперь возвращаемся к нашему “trunk’у”. Порты коммутатора, поддерживающие VLAN можно разделить на две группы:

- Тегированные порты (или trunk-порты у Cisco)

- Нетегированные порты (или access порты)

Нас интересуют тегированные порты или trunk-порты. Они как раз и служат для того, чтобы через один порт можно было передавать данные, принадлежащие к разным VLAN и получать данные нескольких VLAN на один порт (мы помним, что обычно порты из разных VLAN друг друга не видят).

На этом рисунке тегированными являются порты номер 21 и 22, которые соединяют два коммутатора. Через них и будут проходить кадры, например, от компьютера Е к компьютеру А, которые находятся в одном VLAN’е, по схеме, которая описана выше.

Так вот, канал связи между этими портами у Cisco как раз и называется “trunk’ом”.

What does trunk mean in networking?

A trunk is a single channel of communication that allows multiple entities at one end to correspond with the correct entity at the other end. It is a “link” that carries many signals at the same time, creating more efficient network access between two nodes. Trunking is perhaps best known in reference to telecommunications, where the method is used to connect switching centers and create multiple-signal links. But trunking is also important in computer networking, where it has two main advantages:

Link aggregation

Sometimes, trunking refers specifically to port trunking, also known as link aggregation or Ethernet bonding. This is a method of combining individual Ethernet links to act as one logical link, potentially making it possible to overcome certain bandwidth limitations. This allows you to connect several switches with Ethernet ports and allocate traffic among all the ports, relieving switch-switch or switch-to-server congestion. If failover occurs, link aggregration enables faster recovery, as the signals simply use another port while still routing to the correct endpoint. As a result, this simultaneous packet transmission may result in improved performance. The IEEE standard for link aggregation is referred to as 802.1AX.

VLAN trunking

What is VLAN trunking? To answer this question, it’s important to understand why networks have VLANs. VLANs came into use in part to mitigate some difficulties with switched networks, which replaced hubs. Switches offer enhanced control compared to hubs, including increased throughput, reduced collisions, and more. However, these switched networks have a flat topology that can create some congestion and redundancy issues. VLANs offer a solution.

A VLAN is a way to provide connectivity for subnets on a network. With a VLAN, it’s possible to configure a single switched network to better suit system requirements without making physical network changes. MSPs can assign switches to VLANs and create logical groups to partition communication. Network switches support VLANs and create a Layer 2 subnet implementation. On a practical level, this both prevents certain devices from interacting and allows others to connect more efficiently.