Роутер cisco

Настройка Cisco Catalyst 9200

Настройка коммутатора Cisco Catalyst 9200 практически полностью аналогична настройке коммутатора Cisco Catalyst 2960 за исключением нескольких новых функций, которые не будут востребованы в большинстве компаний.

Вы смело можете использовать нижеприведенные статьи о коммутаторах Cisco 2960 для настройки Cisco Catalyst 9200 в качестве коммутатора для подключения пользователей, принтеров и иных ресурсов локальной сети. Отличия будут лишь в настройке интерфейсов, так как они у Cisco 9200 как минимум 1G.

- Простейшая настройка коммутатора Cisco 2960

- Etherchannel на коммутаторах Cisco

- Как найти хост по МАС адресу

Если у вас возникли трудности с самостоятельной настройкой, мы можем помочь вам в рамках нашей программы по IT аутсорсингу.

Раздаем адреса по DHCP

R1(config)# service dhcp R1(config)# ip dhcp pool R1(config-pool)# network 192.168.x.x 255.255.255.0 R1(config-pool)# default-router 192.168.20.1 R1(config-pool)# domain-name "имя" R1(config-pool)# dns-server 192.168.20.101 R1(config-pool)# lease 7 R1(config)# ip dhcp excluded-address 192.168.20.1

Сохранение настроек роутера

Для того чтобы не повредить конфигурационные файлы после выключения устройства можно сделать сохранение настроек командой copy running-config startup-config

Просмотр интерфейса show interfaces

Позволяет просмотреть статус всех интерфейсов на устройстве. Если указать конкретный порт, то отобразится информация только по указанному интерфейсу. Например:

Router# show interfaces FastEthernet 0/0 FastEthernet0/0 is up, line protocol is up (connected) Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ARP type: ARPA, ARP Timeout 04:00:00, Last input 00:00:08, output 00:00:05, output hang never Last clearing of "show interface" counters never Input queue: 0/75/0 (size/max/drops); Total output drops: 0 Queueing strategy: fifo Output queue :0/40 (size/max) 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute output rate 0 bits/sec, 0 packets/sec 0 packets input, 0 bytes, 0 no buffer Received 0 broadcasts, 0 runts, 0 giants, 0 throttles 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 input packets with dribble condition detected 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 1 interface resets 0 babbles, 0 late collision, 0 deferred 0 lost carrier, 0 no carrier 0 output buffer failures, 0 output buffers swapped out

Основная полученная информация

- FastEthernet0/0 is up, line protocol is up (connected) — порт включен и получает сигнал от подключенного к нему кабеля.

- Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) — информация о модели интерфейса и его физическом адресе

- Encapsulation ARPA, loopback not set — указывает тип инкапсулирования для данного интерфейса.

Интерфейс может быть в различном состоянии:

— «UP» — включен, поднят

— «DOWN» — выключен, нет линка

— «Administratively down» — административная блокировка

Различие заключается в том, что отключенный интерфейс находится в рабочем состоянии, но не обменивается данными с подключенной к нему средой, а в состоянии административной блокировки интерфейс отключен на уровне конфигурации.

Пример административной блокировки порта

Router# show interfaces FastEthernet 0/0 FastEthernet0/1 is administratively down, line protocol is down (disabled) Hardware is Lance, address is 0030.a399.3902 (bia 0030.a399.3902) MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ...

Предварительные условия

Требования

Убедитесь, что вы обеспечили выполнение следующих требований, прежде чем попробовать эту конфигурацию.

-

Сведения о режиме магистрального соединения IEEE 802.1Q

-

Сведения по конфигурации коммутаторов серии Catalyst 3560 и Catalyst 6500/6000 с использованием интерфейса командной строки (CLI).

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения.

-

Коммутатор Catalyst 3560 с программным обеспечением Cisco IOS версии 12.2(25)SEA

-

Коммутатор Catalyst 6509 с программным обеспечением Cisco IOS версии 12.1(26)E1

Конфигурацию коммутатора Catalyst 3560, содержащуюся в этом документе, также можно использовать для коммутатора серии Catalyst 3550/3750 с программным обеспечением Cisco IOS. Конфигурацию коммутатора Catalyst 6500/6000, содержащуюся в этом документе, также можно использовать для коммутатора серии Catalyst 4500/4000 с программным обеспечением Cisco IOS.

Примечание. См. в этом документе информацию для изучения методов режима магистрального соединения, поддерживающихся различными коммутаторами Catalyst.

Системные требования для реализации магистрального соединения на коммутаторах Catalyst

Данные для документа были получены в специально созданных лабораторных условиях. При написании данного документа использовались только устройства с пустой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд.

Примечание. В данном документе рассматриваются только примеры файлов конфигурации для коммутаторов, а также результаты выполнения соответствующих команд show. Дополнительные сведения о настройке магистрали 802.1Q между коммутаторами Catalyst см. в следующем документе:

-

документа Настройка сетей VLAN — коммутаторы серий Catalyst 3560

-

документа Настройка коммутационных портов LAN для уровня 2 — коммутаторы серий Catalyst 6500 с программным обеспечением Cisco IOS

-

документа Настройка интерфейсов Ethernet уровня 2 — коммутаторы серий Catalyst 4500 с программным обеспечением Cisco IOS

Теоретические сведения

Режим магистрального соединения IEEE 802.1Q использует внутреннюю систему тегов. Устройство магистрального соединения устанавливает тег размером 4 байта, чтобы найти магистрали VLAN, которым принадлежит кадр, а затем перерассчитывает контрольную последовательность кадров (FCS). Дополнительные сведения см. в следующих документах:

-

Раздел документа Магистральное соединение между коммутаторами серий Catalyst 4500/4000, 5500/5000 и 6500/6000, использующих инкапсуляцию 802.1Q, с ПО Cisco CatOS

Примечание. Здесь содержатся несколько важных замечаний, которые следует иметь в виду во время настройки:

-

Любой интерфейс Ethernet на коммутаторе серии Catalyst 3550/3560/3750 может поддерживать инкапсуляцию 802.1Q и ISL. По умолчанию интерфейс Ethernet на коммутаторе Catalyst 3550 является портом уровня 2 (L2).

-

Любой порт Ethernet на коммутаторе серии Catalyst 6500/6000 поддерживает инкапсуляцию 802.1Q или ISL.

-

По умолчанию коммутатор серии Catalyst 4500 с программным обеспечением Cisco IOS поддерживает режимы магистрального соединения ISL и 802.1Q. Поддерживаются все интерфейсы, за исключением блокирующих портов Gigabit на модулях WS-X4418-GB и WS-X4412-2GB-T. Эти порты не поддерживают ISL и поддерживают только магистральное соединение 802.1q. Порты 3-18 являются блокирующими портами Gigabit в модуле WS-X4418-GB. Порты 1-12 являются блокирующими портами Gigabit в модуле WS-X4412-2GB-T.

Примечание. Порт является блокирующим, если соединение на задней панели перегружено (превышение подписки).

-

Главное различие между платформами Catalyst 6500/6000 и Catalyst 4500 состоит в конфигурации интерфейса по умолчанию. Коммутатор Catalyst 6500/6000 с ПО Cisco IOS обладает интерфейсами в режиме завершения работы, являющимися маршрутизируемыми портами по умолчанию уровня 3 (L3). У коммутатора Catalyst 4500/4000 с программным обеспечением Cisco IOS включены все интерфейсы. Эти интерфейсы являются коммутационными портами по умолчанию уровня 2 (L2).

-

При использовании инкапсуляции 802.1Q в интерфейсе магистрального соединения на коммутаторах Catalyst 3750 кадры с недопустимо маленькой величиной прослеживаются в выходных данных команды show interface, так как допустимые инкапсулированные пакеты 802.1Q размером 61-64 байта с q-тегом коммутатор Catalyst 3750 считает неполномерными кадрами, даже если такие пакеты пересылаются правильно. Для получения более подробной информации см. идентификатор ошибки CSCec14238 Cisco (только для зарегистрированных клиентов).

Подключение через консоль

Для подключения к wifi роутеру cisco через консоль потребуется специальный консольный кабель. Обычно он входит в комплект и опознается по светло-голубому цвету. На концах провода расположены разъемы:

- RJ45 для Cisco: выглядит, как разъем интернет кабеля;

- DB9 для компьютера: более широкий, со специфическими отверстиями.

Важно! Цвет консольного провода может быть и другим в зависимости от модели устройства. Также потребуется предварительно установленная терминальная программа для консольного соединения с коммутатором

Стандартная — «HyperTerminal» (идет вместе с Windows XP,), но подойдет и любая другая, например, «cisco packet tracer» для настройки роутера

Также потребуется предварительно установленная терминальная программа для консольного соединения с коммутатором. Стандартная — «HyperTerminal» (идет вместе с Windows XP,), но подойдет и любая другая, например, «cisco packet tracer» для настройки роутера.

После подключения провода и запуска прибора потребуется:

- Открыть окно терминальной программы;

- Выставить необходимые параметры;

- Нажать «open» для установки соединения.

Через некоторое время появится окошко «System Configuration Dialog». Внизу будет написан вопрос: «Войти в диалоговое окно базовых настроек?». Для ответа необходимо будет набрать на клавиатуре «y» (yes) или «n» (no).

После этого пользователь оказывается в режиме базовых настроек.

Шаг 4. Базовая настройка Cisco 2960

1. Изменим имя нашего коммутатора (по умолчанию имя Switch):

Switch# configure terminal

Switch(config)# hostname Switch01 (Задаем имя коммутатора – Switch01)

Switch01(config)#

При наличии множества коммутаторов, рекомендуем в обязательном порядке присваивать уникальные имена для каждого из них.

В последующем это помогает быть уверенным, что конфигурация выполняется именно на нужном устройстве.

Также обращаем ваше внимание на то, что вместо длинных команд как, например, «configure terminal» существуют их короткие аналоги «conf t». 2

Зададим IP-адрес для интерфейса управления коммутатором

2. Зададим IP-адрес для интерфейса управления коммутатором.

Switch01(config)# interface fa0/0 (указываем интерфейс для настройки)

Switch01(config-if)# no shutdown (включаем интерфейс)

Switch01(config-if)# ip address 192.168.0.1 255.255.255.0 (задаем IP-адрес и маску)

Switch01(config-if)# exit (выходим из режима конфигурации интерфейса)

Switch01(config)#

3. Установим пароль для привилегированного режима:

Switch01(config)# enable secret pass1234 (пароль pass1234)

Switch01(config)# exit

Switch01#

Важно! Установка пароля может быть выполнена двумя командами password и secret. В первом случае пароль хранится в конфигурационном файле в открытом виде, а во втором в зашифрованном

Если использовалась команда password, необходимо зашифровать пароли, хранящиеся в устройстве в открытом виде с помощью команды «service password-encryption» в режиме глобальной конфигурации.

4. Поскольку данные при telnet соединении передаются в открытом виде, для удаленного подключения к коммутатору будем использовать SSH-соединение позволяющее шифровать весь трафик.

Switch01# clockset 12:00:00 15 April 2015 (Устанавливаем точное текущее время дату)

Switch01# conft

Switch01(config)# ipdomainnamegeek—nose.com (Указываем домен, если домена нет пишем любой)

Switch01(config)# crypto key generate rsa (Выполняем генерацию RSA-ключа для ssh)

Switch01(config)# ip ssh version 2 (Указываем версию ssh-протокола)

Switch01(config)# ip ssh autentification-retries 3 (Задаем кол—во попыток подключения по ssh)

Switch01(config)# service password-encryption (Сохраняем пароли в зашифрованном виде)

Switch01(config)# linevty 0 2 (Переходим в режим конф-и терминальных линий)

Switch01(config-line)# transport input ssh (Разрешаем подключение только по ssh)

Switch01(config-line)# exec timeout 20 0 (Активируем автоматическое разъединение ssh-сессии через 20 минут)

Switch01(config—line)# end (Выходим из режима конфигурирования)

Switch01# copy running-config startup-config (Сохраняем настройки)

Важно! Для выхода из подменю конфигурирования на 1 уровень выше, например, из «config—line» в «config» используется команда «exit». Для полного выхода из режима конфигурирования используйте команду «end»

Выше была описана базовая настройка ssh, с более продвинутой настройкой можно ознакомиться ниже:

Switch01# conft

Switch01(config)# aaa new-model (Включаем ААА—протокол)

Switch01(config)# usernamerootprivilege 15 secretpass1234 (Создаем пользователя root, с максимальным уровнем привилегий – 15, пароль pass1234)

Switch01(config)# access—list 01 permit 192.168.0 0.0.0.255 (Создаем правило доступа с названием 01 регламентирующие право заходить по ssh всем хостам сети 192.168.0.0/24; вместо адреса сети можно указать конкретный IP-адрес.

Внимательно подумайте есть ли необходимость в такой настройке для ваших задач.)

Switch01(config)# linevty 0 2 (Переходим в режим конф-и терминальных линий)

Switch01(config—line)# privilegelevel 15 (Разрешаем вход сразу в привилегированный режим )

Switch01(config—line)# access—class 23 in(Привязываем созданное правило доступа по ssh к терминальной линии)

Switch01(config—line)# loggingsynchronous (Очень неудобно когда лог-сообщения коммутатора прерывают ввод команд.

Отключая журнальные сообщения данной командой, коммутатор ждет завершение вводимой команды, а также вывода отчета о ее исполнении, после чего в случае необходимости выводит лог)

Switch01(config—line)# end (Выходим из режима конфигурирования)

Switch01# copy running-config startup-config (Сохраняем настройки)

На этом базовая настройка коммутатора Cisco 2960 завершена.

- https://www.vistlan.ru/info/blog/sovety-pokupatelyam/kak-nastraivat-cisco-2960/

- https://unlix.ru/базовая-настройка-коммутатора-cisco/

- http://geek-nose.com/nastrojka-cisco-2960-ustanavlivaem-kommutator/

Как настраивать Cisco 2960

С настройками сетевых коммутаторов Cisco сталкивается большинство сетевых инженеров. Рассмотрим более подробно начальную настройку на примере коммутатора Cisco 2960.

Рис.1. Коммутатор Cisco Catalyst 2960-X 48 GigE PoE 740W, 2 x 10G SFP+, LAN Base

Для подключения коммутатора к компьютеру для первичной настройки понадобится консольный кабель из комплекта коммутатора. Кабель может быть как с портом, так и с современным USB-портом. Кабель выбирается в зависимости от наличия требуемого порта на управляющем компьютере. Вместо USB-кабеля возможно использование USB-COM переходника.

Рис. 2 Кабель с портом для подсоединения коммутатора CISCO к компьютеру

Рис. 3 Переходник USB для подключения коммутатора CISCO к компьютеру

В последнее время Cisco комплектует коммутаторы кабелями MiniUSB-USB для прямого подключения через порт MiniUSB к современным компьютерам. В таком случае необходимо использовать Cisco USB Console Driver. Для работы на компьютере под управлением Windows можно использовать любую терминальную программу (Hyperterminal, PuTTY и т.п.).

Related Documentation

For additional

installation and configuration information relating to the switch, see the

Cisco Catalyst 2960-L documentation on Cisco.com. For

system requirements, important notes, limitations, open and resolved bugs, and

last-minute documentation updates, see the release notes, also on Cisco.com.

For translations of the warnings that appear in this publication, see the

switch RCSI guide on Cisco.com.

When using the online

publications, see the documents that match the Cisco IOS software version

running on the switch. The software version is on the Cisco IOS label on the

switch’s rear panel.

-

Cisco Catalyst

2960-L switch, located at: -

Cisco SFP

modules documentation, including compatibility matrixes, located

at:

Настройка DHCP для среднего офиса

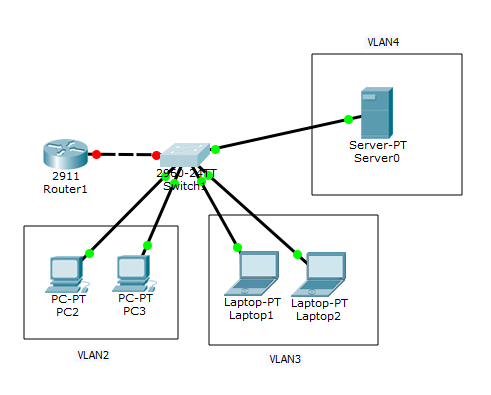

С маленьким офисом мы разобрались, теперь рассмотрим схему среднего офиса. У нас тут уже есть сигментирование в виде vlan (2,3,4). У нас в схеме есть роутер Cisco 2911, на котором будет маршрутизация локального трафика между vlan, коммутатор второго уровня Cisco 2960 на уровне доступа конечных устройств, сервер DHCP в vlan 4, с которого мы и будем получать ip адреса.

Настроим Cisco 2960

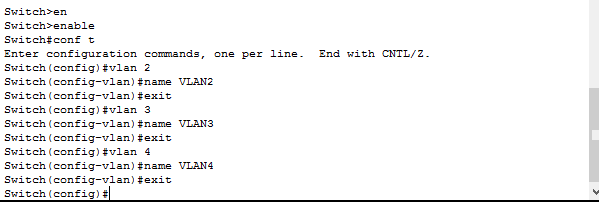

Первым делом на коммутаторе нужно создать vlan 2,3,4 и зададим им имена.

enable conf t vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit vlan 4 name VLAN4 exit

Теперь настроим порты коммутатора и добавим их в нужный vlan.

VLAN2 у меня порты fa0/1 и fa0/2

int range fa0/1-2 switchport mode access switchport access vlan 2 exit

VLAN3 у меня порты fa0/3 и fa0/4

int range fa0/3-4 witchport mode access switchport access vlan 3 exit

VLAN4 у меня порт fa0/5

int fa 0/5 switchport mode access switchport access vlan 4 exit

Теперь настроим порт gi0/1 который подключается к роутеру Cisco 2911, и режим работы у него будет trunk. разрешим через trunk все 4 vlan.

int gi0/1 switchport mode trunk switchport trunk allowed vlan 2,3,4 exit

Сохраним настройки

do wr mem

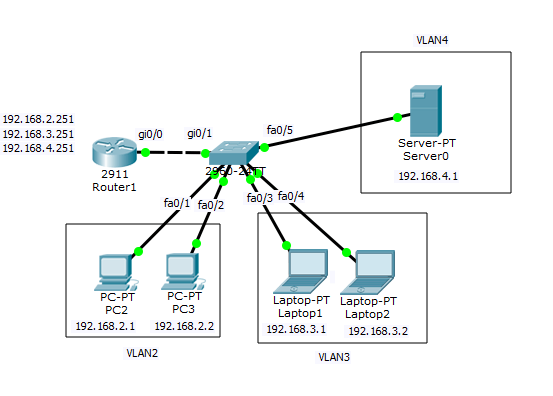

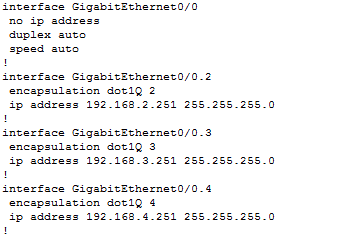

Настроим Cisco 2911

Теперь приступим к настройке Cisco 2911, на нем будет маршрутизация трафика между vlan, значит для этого мы должны создать их на нем, задать им ip адреса, которые будут выступать в роли шлюзов.Вот общая схема.

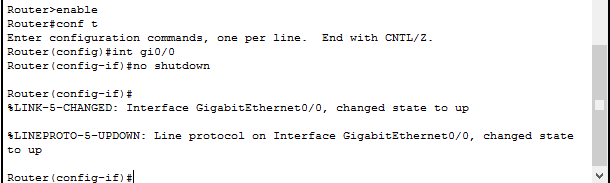

первым делом мы поднимаем порт, так как на всех роутерах Cisco они в выключенном состоянии.

enable conf t int gi0/0 no shutdown

Создаем sub интерфейс vlan2 int gi0/0.2 encapsulation dot1Q 2 ip address 192.168.2.251 255.255.255.0 exit Создаем sub интерфейс vlan3 int gi0/0.3 encapsulation dot1Q 3 ip address 192.168.3.251 255.255.255.0 exit Создаем sub интерфейс vlan4 int gi0/0.4 encapsulation dot1Q 4 ip address 192.168.4.251 255.255.255.0 exit Включаем маршрутизацию ip routing do wr mem

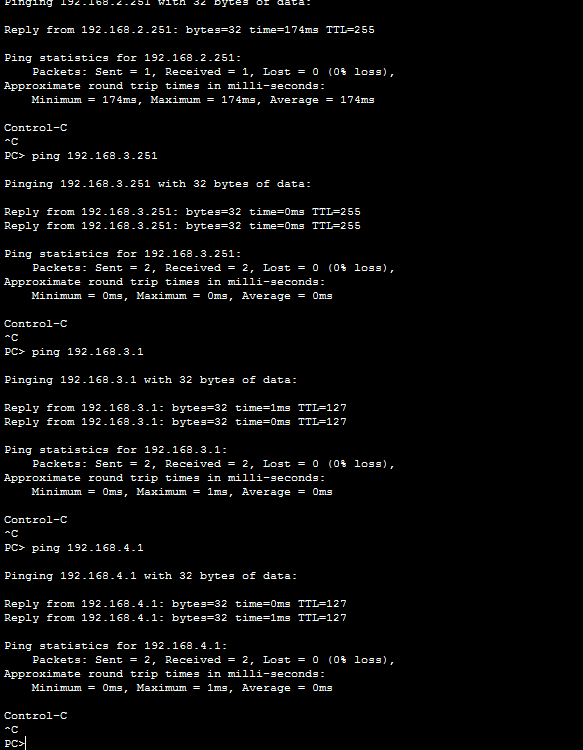

Проверим теперь с компьютера где ip адрес 192.168.2.1 пропинговать шлюз и соседей по vlan 3,4. Видим, что все отлично работает, связь проверена. Осталось теперь настроить DHCP сервер.

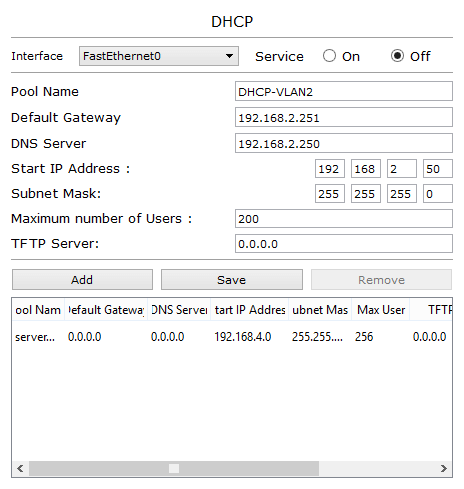

DHCP настройка

Напомню, что службой DHCP, может быть компьютер с роль на Windows Server (тут это компьютер или виртуальная машина, где есть много сетевых интерфейсов, каждый из которых подключен к нужному vlan, в который DHCP и отдает свои ip адреса), само устройство cisco, либо сторонний продукт на базе linux, вариантов много, в своей тестовой среде у меня это будет сервер в cisco packet tracer, у него есть статический ip адрес 192.168.4.1. Я создаю новый пул для VLAN2, раздавать я буду с 192.168.2.50 до 192.168.2.250, задаю шлюз по умолчанию и dns сервер.

жмем Add и добавляем наш пул. Так же создаем пул для 3 VLAN.

Теперь вспомним, что у нас DHCP сервер в другом vlan, а это значит что широковещательные запросы DHCPDISCOVER из других vlan он не видит, решить эту проблему нам поможет dhcp relay.

Совместимость ПО

Совместимость ПО между членами стека определяется по номеру версии протокола стека. Чтобы просмотреть версию протокола стека коммутаторов, выполните команду show platform stack-manager all.

3750-Stk# show platform stack-manager all

| Current | ||||

| Switch# | Role | Mac Address | Priority | State |

| 1 | Slave | 0016.4748.dc80 | 5 | Ready |

| *2 | Member | 0016.9d59.db00 | 1 | Ready |

!— part of output elided

Stack State Machine View

| Switch Number | Master/Slave | Mac Address | Version (maj.min) | Uptime State | Current |

| 1 | Slave | 0016.4748.dc80 | 1.11 | 8724 | Ready |

| 2 | Member | 0016.9d59.db00 | 1.11 | 8803 | Ready |

!— part of output elided

Коммутаторы с одинаковой версией ПО Cisco IOS имеют одинаковые версии протокола стека. Такие коммутаторы полностью совместимы, что обеспечивает правильную работу всех функций во всем стеке коммутаторов. Коммутаторы с такой же версией ПО Cisco IOS, что и на мастере стека, немедленно присоединяются к данному стеку.

При наличии несовместимости полнофункциональные члены стека создают системное сообщение, которое описывает причину несовместимости отдельных членов стека. Мастер стека отправляет это сообщение всем членам стека.

Коммутаторы с отличной от остальных версией ПО Cisco IOS вероятнее всего имеют другую версию протокола стека. Коммутаторы с разными номерами версии ПО несовместимы и не могут находиться в одном стеке.

3750-Stk# show switch

| Current | ||||

| Switch# | Role | Mac Address | Priority | State |

| 1 | Member | 0015.c6f5.6000 | 1 | Version Mismatch |

| *2 | Master | 0015.63f6.b700 | 15 | Ready |

| 3 | Member | 0015.c6c1.3000 | 5 | Ready |

Коммутаторы с ПО разных выпусков одной и той же версии совместимы частично. При подключении к стеку коммутаторов частично совместимый коммутатор входит в режим несовпадения версий (VM) и не может присоединиться к стеку в качестве полнофункционального члена. ПО обнаружит неполное совпадение версий и попытается обновить (или вернуть к предыдущей версии) ПО коммутатора, находящегося в режиме VM, при помощи образа стека коммутаторов или файла образа tar из флэш-памяти стека коммутаторов. Программное обеспечение использует функции автоматического обновления (автообновление) и автоматических рекомендаций (авторекомендации).

Автообновление происходит, если выпуск программного обеспечения, используемый мастером стека, совместим с коммутатором в режиме VM, а файл tar текущего образа доступен всем членам стека. Если файл tar текущего образа недоступен, функция авторекомендации предложит загрузить совместимый образ при помощи соответствующих команд. Функции автообновления и авторекомендации не работают, если мастер стека и коммутатор в режиме VM используют различные наборы функций/пакеты ПО (IP-сервисы и базовый IP-пакет). Однако начиная с выпуска Cisco IOS Software 12.2(35)SE, функция автообновления поддерживает обновление между одноуровневыми образами ПО с поддержкой и без поддержки шифрования.

Порты, кабели и типы разъемов StackWise

Порты

Ниже приведен вид задней панели коммутаторов Cisco Catalyst 3750-24TS, 3750G-24T, 3750G-12S, 3750G-16TD и 3750-48TS:

| № | Описание |

| 1 | Порты StackWise |

| 2 | Порт консоли с разъемом RJ-45 |

| 3 | Вытяжной вентилятор |

| 4 | Разъем питания |

| 4 | Разъем типа RPS |

Примечание: Расположение вытяжного вентилятора, разъема питания, разъема RPS и количество вытяжных вентиляторов варьируется в зависимости от модели коммутаторов Cisco Catalyst3 750.

Кабели

Используйте только одобренные кабели; подключайте только к аналогичному оборудованию Cisco. Использование не одобренных кабелей и подключение к несовместимым устройствам может привести к повреждению оборудования.

| Артикул | Описание |

| CAB-STACK-50CM | 50-см кабель стека Cisco StackWise |

| CAB-STACK-1M | 1-м кабель стека Cisco StackWise |

| CAB-STACK-3M | 3-м кабель стека Cisco StackWise |

Типы подключений

Подключение с полной пропускной способностью

На данном рисунке приведен пример стека коммутаторов Catalyst 3750, обеспечивающий полную пропускную способность и избыточность кабельных подключений StackWise:

При отказе кабеля в одном месте стек будет использовать подключение с половиной пропускной способности.

Чтобы найти стековые порты, через которые коммутаторы подключены к стеку, выполните команду show switch stack-ports.

3750-Stk#show switch stack-ports

| Switch # | Port 1 | Port 2 | |||

| 1 | Ok | Ok | |||

| 2 | Ok | Ok | |||

| 3 | Ok | Ok |

Кроме того, для поиска ближайшего коммутатора каждого порта выполните команду show switch neighbors.

3750-Stk# show switch neighbors

| Switch # | Port 1 | Port 2 | ||

| 1 | 2 | 3 | ||

| 2 | 1 | 3 | ||

| 3 | 2 | 1 |

На данном рисунке показан стек сервисных модулей Cisco EtherSwitch и коммутаторов Catalyst 3750, который обеспечивает полную пропускную способность и избыточность кабельных подключений:

Подключение с половинной пропускной способностью

Настройка трансляции адресов (NAT)

NAT – это функция, позволяющая IP-сети организации появляться извне, чтобы использовать пространство IP-адресов, отличное от того, что используется в локальной сети. Таким образом, NAT позволяет организации с не глобально маршрутизируемыми адресами подключаться к интернету путем преобразования этих адресов в глобально маршрутизируемое адресное пространство. Устройство, настроенное с помощью NAT, имеет как минимум один интерфейс для внутренней сети и один для внешней сети.

Рассмотрим, как настроить преобразование сетевых адресов (NAT) для сохранения IP-адресов и как настроить внутренние и внешние адреса источника. NAT дает возможность частным IP-сетям, использующим незарегистрированные IP-адреса, подключаться к интернету. Перед пересылкой пакетов в другую сеть NAT преобразует частные адреса внутренней сети в глобальные. NAT может быть настроен на уведомление одного адреса для всей сети. Эта способность обеспечивает большую безопасность, эффективно держа в тайне всю внутреннюю сеть за этим одним адресом.

NAT также используется на уровне предприятия, чтобы предоставить внутренним пользователям доступ к интернету.

Ваша версия программного обеспечения может не поддерживать все функции. Используйте Cisco Feature Navigator для поиска информации о поддержке платформы и поддержке образа программного обеспечения Cisco. Чтобы получить доступ к Cisco Feature Navigator, перейдите по адресу www.cisco.com/go/total. Учетная запись на Cisco.com не требуется.

Перед настройкой NAT в вашей сети убедитесь, что вы знаете интерфейсы, на которых настроен NAT и для каких целей он используется.

Определите NAT внутри и снаружи интерфейсов, если:

- пользователи существуют от нескольких интерфейсов;

- несколько интерфейсов подключаются к интернету.

Определите, что вам нужно для конфигурации NAT:

- предоставить внутренним пользователям доступ к интернету;

- разрешить интернету доступ к внутренним устройствам, таким как почтовый сервер;

- разрешить пересекающимся сетям общаться;

- разрешить общаться с сетями с разными адресными схемами;

- разрешить общаться с сетями с разными адресными схемами;

- перенаправить TCP-трафик на другой TCP-порт или адрес;

- использовать NAT во время сетевого перехода.

Начиная с выпуска Cisco IOS XE Denali 16.3, поддержка NAT представлена на интерфейсе мостового домена (BDI) для включения конфигурации NAT на интерфейсе BDI.

Стоит отдельно остановиться на ограничениях для настройки NAT для сохранения IP-адреса:

- Нерационально использовать перенастройку сетевых адресов (NAT), если большое количество узлов в домене-заглушке обмениваются данными вне домена.

- Некоторые приложения используют встроенные IP-адреса так, что преобразование устройством NAT неоправданно. Такие приложения могут работать некорректно или вообще могут не работать через NAT.

- NAT скрывает идентичность хостов, что может быть как преимуществом, так и недостатком, в зависимости от желаемого результата.

- Устройство, настроенное с NAT, не должно объявлять локальные сети снаружи. Однако информация о маршрутизации, которую NAT получает извне, может быть объявлена в домене-заглушке, как обычно.

- Если указать список доступа с помощью команды NAT, NAT не будет поддерживать IP-адрес разрешения для любых команд, используемых в списке доступа.

- Конфигурация NAT не поддерживается на стороне доступа шлюза интеллектуальных услуг (ISG).

- На коммутаторах Cisco Catalyst серии 6500, если есть конфигурация перегрузки NAT рекомендуется ограничить число трансляций NAT до 64512 с помощью команды ip nat translation max-records. Если количество трансляций NAT составляет 64512 или более, локальным приложениям доступно ограниченное количество портов, что, в свою очередь, может вызвать проблемы безопасности, такие как атаки типа «Отказ в обслуживании» (DoS). Номера портов, используемые локальными приложениями, могут быть легко идентифицированы с помощью DoS-атак, что приводит к угрозам безопасности. Это ограничение относится ко всем перегрузкам NAT.

- Настраивать высокую доступность межсетевого экрана политики на основе зон с NAT и высокую доступность NAT с межсетевыми экранами политики на основе зон не рекомендуется.

- Если внешний локальный адрес NAT совпадает с любым адресом логического интерфейса, IP-адресом интерфейса или адресом, настроенным для туннеля – пакеты переключаются программно.

- Внешний интерфейс NAT не поддерживается в VRF. Однако внешний интерфейс NAT поддерживается в iWAN.