Как работает nat

Удалите маршрутизатор ISP из вашей сети

Самое простое решение для исправления двойного NAT – избавиться от одного из маршрутизаторов, вызывающих проблему. Если у вас подключено два маршрутизатора, но он вам действительно не нужен, просто используйте маршрутизатор, предоставленный вашим интернет-провайдером.

Однако, если вы используете электроэнергию, это решение, вероятно, не лучший вариант для вас. Маршрутизаторы, предоставляемые интернет-провайдером, не имеют функций, которые есть у более дорогих вариантов. В этом случае вы можете удалить маршрутизатор провайдера из сети.

Подключите сетевой кабель модема к порту WAN на персональном маршрутизаторе. После того, как вы подключили сеть, вам нужно будет войти в меню настроек маршрутизатора и настроить его.

Как настроить роутер

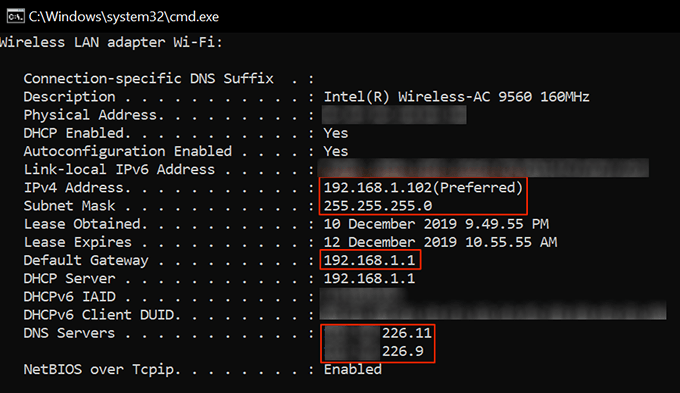

Вы входите в свой роутер через браузер, вводя IP-адрес роутера в адресную строку. Большинство маршрутизаторов используют 192.168.1.1 в качестве IP-адреса по умолчанию, но это может быть разным. Если вы не уверены, вам нужно найти IP-адрес вашего маршрутизатора.

Запустите терминал командной строки на своем ПК, набрав cmd в Run. Когда появится терминал, введите ipconfig. На появившемся экране прокрутите вниз, пока не найдете шлюз по умолчанию. Число рядом с ним – это IP-адрес вашего маршрутизатора.

Как только вы найдете адрес, вам нужно будет войти в систему, используя имя пользователя и пароль для вашего маршрутизатора. Обычно он находится в нижней части устройства, но вы можете изменить имя пользователя и пароль по умолчанию, если хотите.

После входа в систему вам нужно будет изменить различные настройки, но эти настройки различаются в зависимости от вашего маршрутизатора и интернет-провайдера. Если вы не знаете, как действовать, обратитесь за помощью к своему интернет-провайдеру или посетите его веб-сайт – у большинства поставщиков услуг есть подробная информация, доступная для пользователей в Интернете.

Настройка NAT для нескольких внешних ip

Если провайдер выделяет несколько внешних ip, или у нас подключены несколько операторов, и мы хотим сделать выход из разных подсетей или локальных ip в интернет под разными адресами, то есть несколько способов.

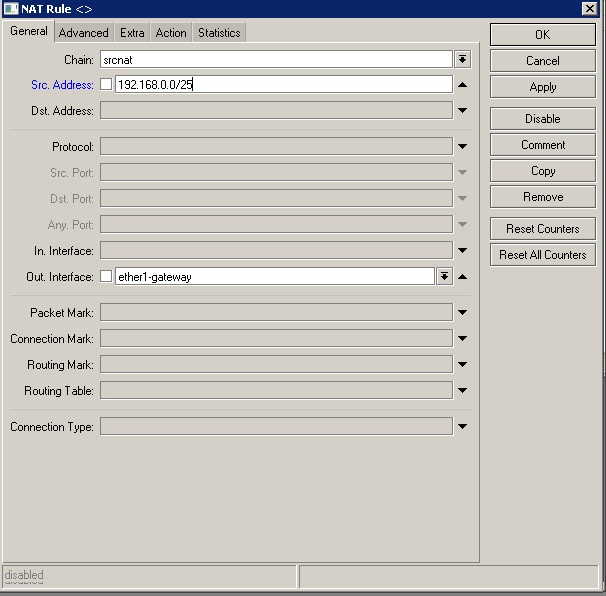

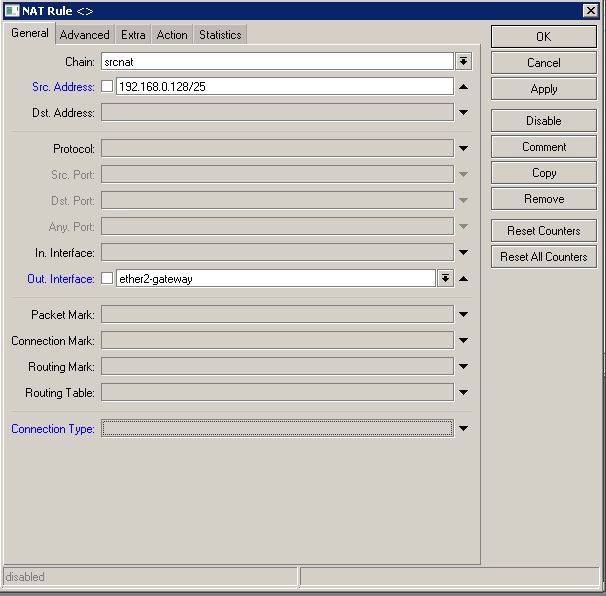

- Если внешние ip настроены на разных интерфейсах маршрутизатора. Здесь все просто, прописываем Src.Address нужный ip или сеть, а исходящим интерфейсом выбираем нужный интерфейс .

Указываем в source ip нужные подсети, или одиночные ip адреса. В указанном примере, все пакеты от компьютеров с ip 192.168.0.2-192.168.0.127 будут идти через интерфейс ether1-gareway, а пакеты с 192.168.0.128-192.168.0.255 будут идти с интерфейса ether2-gateway, соответственно в интернете они будут видны под ip address этих интерфейсов.

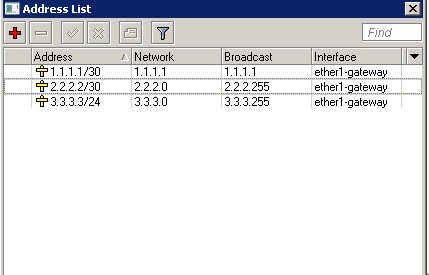

- Если от провайдера приходит один провод по которому нам дают несколько внешних ip, нам не хочется задействовать для каждого соединения свой порт, то все внешние ip можно настроить на одном порту

К примеру у нас на одном порту настроены ip address 1.1.1.1, 2.2.2.2 и целая сеть 3.3.3.3/24 как показано на рисунке

Нам нужно настроить выход для разных локальных компьютеров с внешних ip 1.1.1.1, 2.2.2.2 3.3.3.3 и 3.3.3.4.

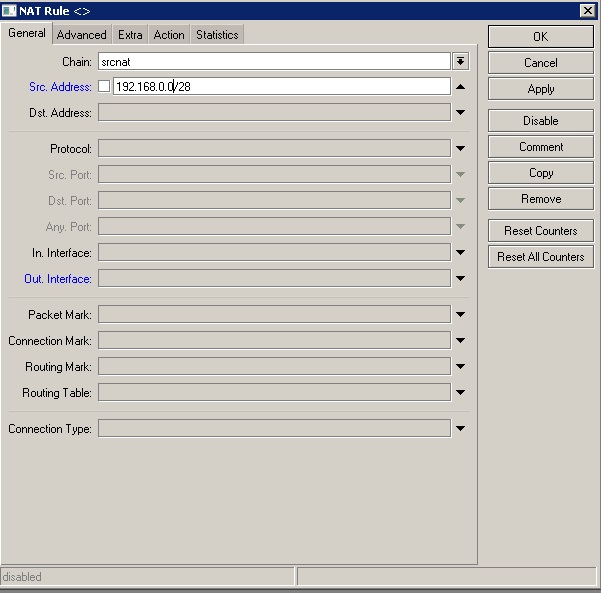

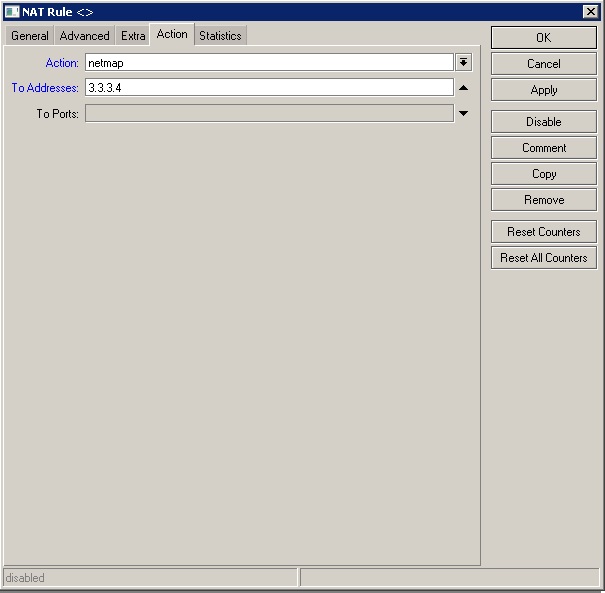

Рассмотрим настройки на примере интерфейса с ip 3.3.3.4, все остальные будут идентичны

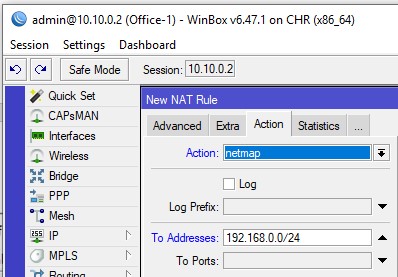

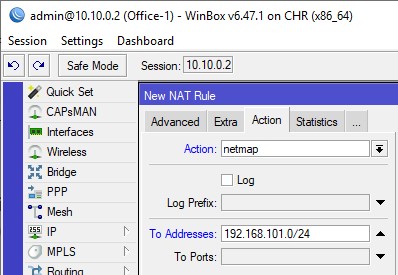

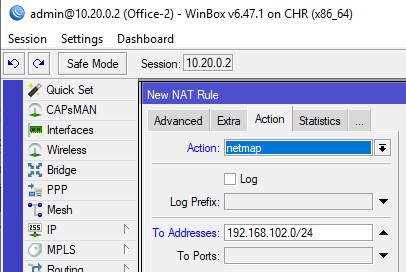

На вкладке General указываем только Src.Address, сеть или local с которого будут идти пакеты. Далее на вкладке Action делаем следующие настройки

В поле Action выбираем dst-nat или netmap. Отличие dst nat от netmap заключается в том, что netmap новый и улучшенный вариант dst nat. Поэтому я использую его.

В поле To Address прописываем адрес под котором нужно что бы наша сеть выходила в интернет.

Также в поле действия можно выбрать следующие операции.

Accept – принять будет принят и пройдет через маршрутизатор без изменений

add-dst-to-address-list — добавить address назначения в список адресов, заданный параметром address-list

add-src-to-address-list — добавить address источника в список адресов, указанный параметром address-list

dst-nat — заменяет address назначения и / или порт IP-пакета на значения, заданные параметрами-адресами и портами, этот параметр бвыше был рассмотрен

jump — переход к определяемой пользователем цепочке, заданной значением параметра target-jump

log — добавить сообщение в системный журнал, содержащий следующие данные: in-interface, out-interface, src-mac, protocol, src-ip: port-> dst-ip: порт и длина пакета. После согласования пакета он переходит к следующему правилу в списке, аналогично переходу

masquerade — Маскарад рассмотренный в начале статьи. Подмена внутреннего адреса машины из локальной сети на адрес роутера;

netmap — создает статическое отображение 1: 1 одного набора IP-адресов другому. Часто используется для распространения общедоступных IP-адресов на хосты в частных сетях

passthrough — если пакет соответствует правилу, увеличьте счетчик и перейдите к следующему правилу (полезно для статистики).

passthrough — заменяет порт назначения IP-пакета на один, заданный параметром-портом-портом и адресом назначения на один из локальных адресов маршрутизатора

return — передает управление обратно в цепочку, откуда произошел прыжок

same — дает конкретному клиенту один и тот же IP-адрес источника / получателя из заданного диапазона для каждого соединения. Это чаще всего используется для служб, ожидающих одного и того же адреса клиента для нескольких подключений от одного и того же клиента

src-nat — заменяет исходный адрес IP-пакета на значения, заданные параметрами to-addresses и to-ports

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Технический блог специалистов ООО»Интерфейс»

- Главная

- Проброс портов и Hairpin NAT в роутерах Mikrotik

Немного деталей про порты

Суть:

- Для сервера Teamspeak (TS) я порт не менял, т.к. такой сервер у нас один и пользователям не придется вообще вводить его порт. Они просто вбивают у себя адрес 87.123.41.12 и попадают на наш сервер TS, удобно и практично;

- Для FTP сервера я порт поменял, т.к., строго говоря, FTP-сервер не должен быть доступен по стандартному порту, на него могут лазить недобросовестные люди. А так вы говорите тем, кому надо, чтобы подключались на 87.123.41.12:21000 и они попадут на ваш FTP-сервер;

- Для Веб-сервера я http порт не менял опять же из-за удобства, чтобы пользователям не надо было вводить адрес вместе с портом в адресной строке. Они просто вводят 87.123.41.12 и подключаются на ваш Веб-сервер. Порт HTTPS же я поменял для наглядности. Пользователям, чтобы попасть на ваш Веб-сервер по защищенному каналу, придется вводить в адресной строке адрес 87.123.41.12:444;

- С торрентами в общем-то все просто, какой порт настроен в самой программе, такой и настраивается на роутере;

- Порт игрового сервера, где в качестве примера я взял обычный стимовский игровой сервер (Dedicated Server), я также не менял, а оставил стандартный;

- А вот с RDP ситуация интересная. Дело в том, что на каждом компьютере служба RDP работает по порту 3389 и это никак не поменять без своего RDP сервера (такие тоже бывают). Поэтому, чтобы иметь возможность подключаться на ПК 1 и 2 я задал на роутере порты 33891 и соотв. 33892, ибо так проще помнить где какой используется. Таким образом, введя в RDP клиенте адрес 87.123.41.12:33891 мы попадем на ПК 1, а введя 87.123.41.12:33892 мы соотв. попадем на ПК 2.

Подытожив все это получаем, что удаленным пользователям всеравно какие у нас внутренние порты, они о них не знают и знать не могут. Эта информация нужна только нашему роутеру, чтобы он мог пересылать запросы туда, куда они и должны попадать.

Как обнаружить ситуацию с двойным NAT

Я уже упоминал, как быстро определить, имеет ли шлюз ISP возможности NAT и маршрутизации, но вы также можете посмотреть, действительно ли происходит двойной NAT, прежде чем тратить время на эту проблему. Иногда шлюзы обнаруживают двойной NAT и автоматически исправляют проблему для вас. Или иногда, если инсталляторы ISP хорошо осведомлены, они могут исправить это, когда они выходят, чтобы установить шлюз, и убедитесь, что у вас есть собственный маршрутизатор.

Для двух способов я покажу вам, как определить ситуацию с двойным NAT, вам нужно проверить свои IP-адреса и узнать, являются ли они частными или общедоступными. Это легко: частные адреса обычно находятся в диапазоне от 192.168.0.0 до 192.168.255.255, от диапазона 172.16.0.0 до 172.31.255.255 или от 10.0.0.0 до 10.255.255.255. Адресами за пределами этих диапазонов будут публичные (интернет-адреса).

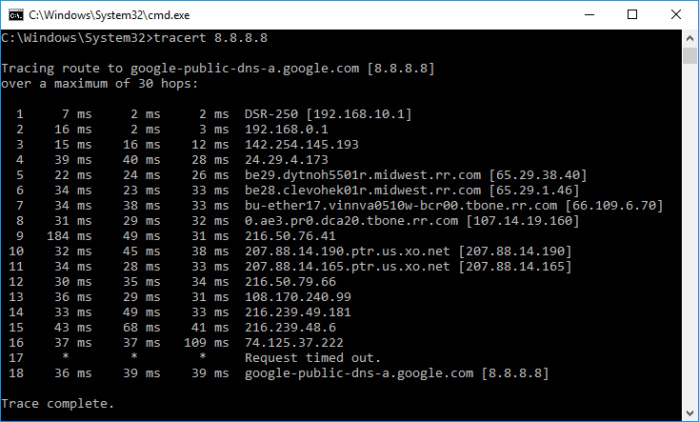

Один быстрый способ, который обычно показывает, что двойной NAT существует, — это traceroute, который позволяет вам пинговать сервер или устройство в Интернете и видеть путь, который требуется между маршрутизаторами и серверами. Откройте командную строку (на ПК с ОС Windows, который подключен к Интернету, щелкните в меню «Пуск», введите «cmd» и нажмите Enter) и введите «tracert 8.8.8.8», чтобы увидеть трассировку на DNS-сервере Google. Если вы видите два личных IP-адреса, перечисленных в первых двух перелетах, у вас есть двойной NAT. Если вы видите только один частный адрес, а второй прыжок показывает общедоступный адрес, тогда вы все хорошо.

Вот traceroute, показывающий двойной NAT, о чем свидетельствуют частные IP-адреса в первых двух прыжках.

Вот traceroute, показывающий двойной NAT, о чем свидетельствуют частные IP-адреса в первых двух прыжках.

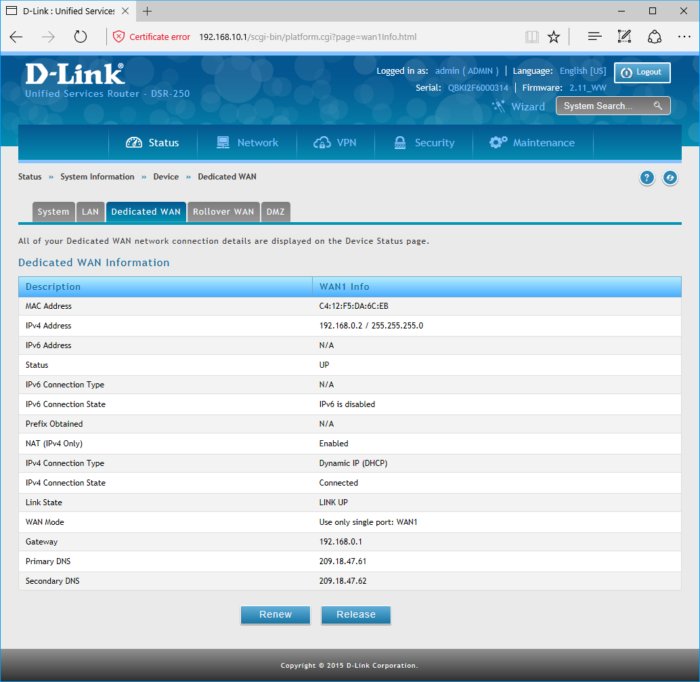

Еще один способ проверить двойной NAT — подключиться к веб-интерфейсу вашего маршрутизатора и посмотреть, является ли WAN (интернет) IP-адрес частным или общедоступным. Это должен быть публичный адрес. Если это частный адрес, у вас двойной NAT.

Больше доказательств двойной ситуации с NAT: IP-адрес моего маршрутизатора WAN является закрытым, а не публичным.

Больше доказательств двойной ситуации с NAT: IP-адрес моего маршрутизатора WAN является закрытым, а не публичным.

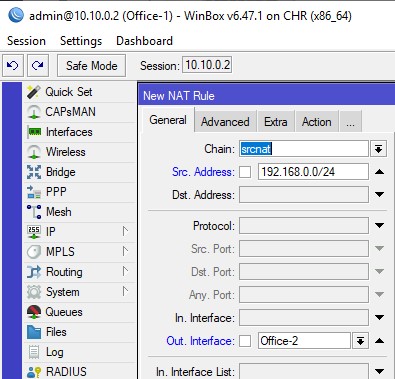

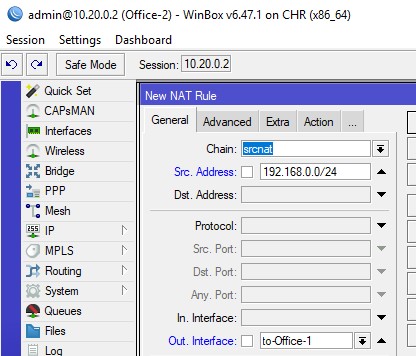

Настройка NetMap

После создания VPN интерфейса, можно приступить к настройке

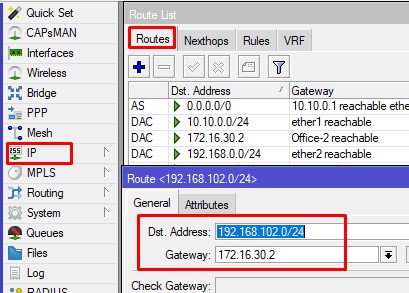

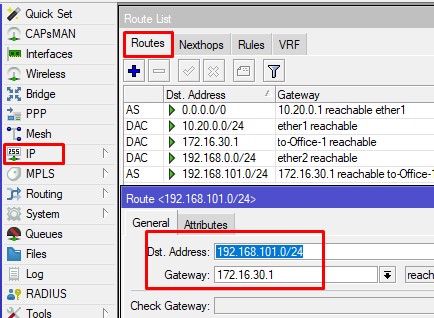

Важно заметить, что вы можете настроить на любом протоколе VPN, будь то PPTP, SSTP или даже EoIP. Создадим фейковые маршруты. Роутер первого офиса, будет думать, что второго офиса это 192.168.102.0/24

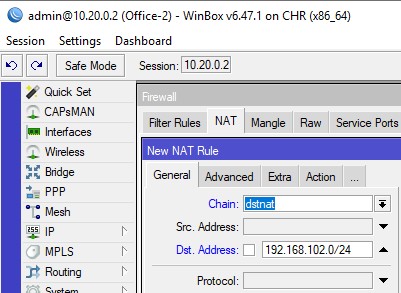

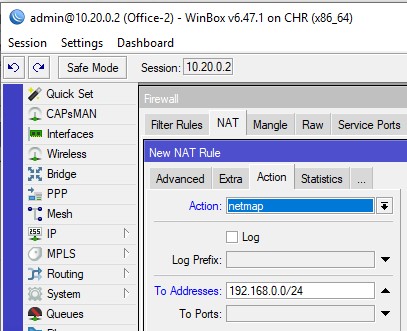

А роутер второго офиса, будет думать, что сеть первого – 192.168.101.0/24

Роутер первого офиса, будет думать, что второго офиса это 192.168.102.0/24. А роутер второго офиса, будет думать, что сеть первого – 192.168.101.0/24.

Параметры маршрутизации Office-1.

Параметры маршрутизации Office-2.

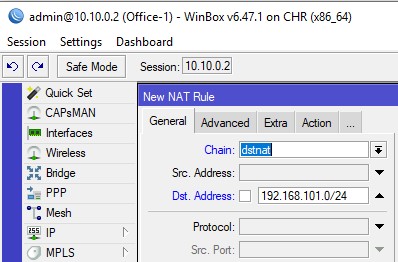

Финт ушами с маршрутизацией только начало. Далее настраиваем NAT правила (IP-Firewall-NAT).

Создаем второе правило.

Переключимся на второй офис и сделаем обратные правила.

Аналогично второе правило.

То же самое, но в CLI

На Office-1:

На Office-2:

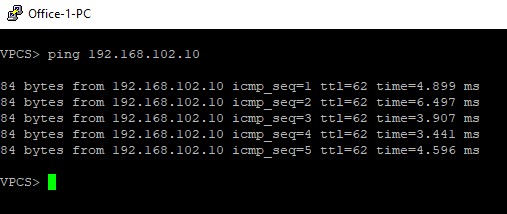

Проверим, отправив эхо-запросы с Office-1-PC.

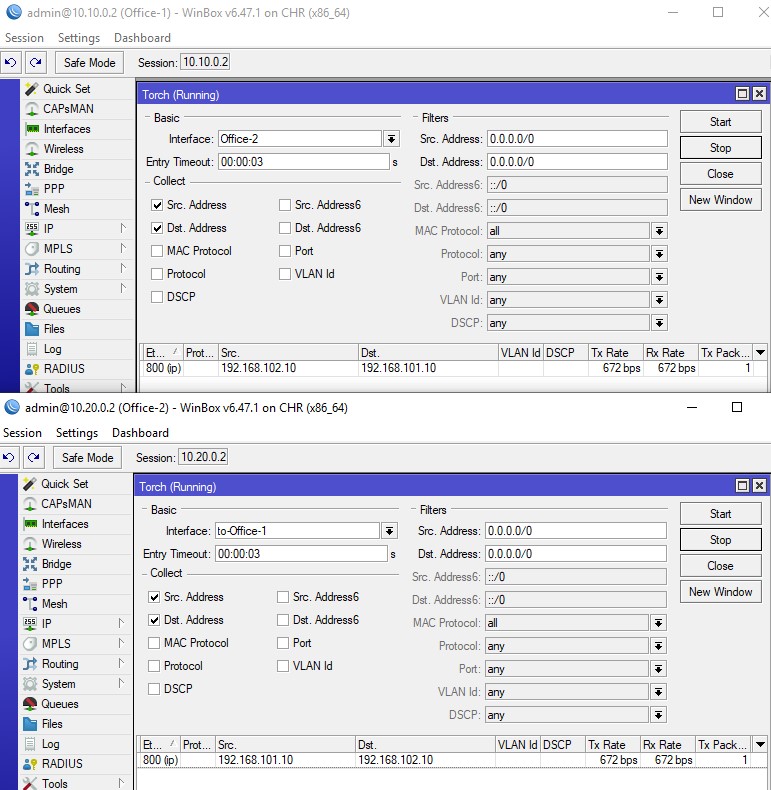

Посмотрим, что происходит внутри туннеля.

На восприятие для первого раза сложновато. Логика, следующая:

Когда Office-1-PC отправляет пакет с src 192.168.0.10 и dst 192.168.102.10, принимая роутер на Office-1 подменяет src на 192.168.101.10 и отправляет в трубу. Когда роутер на Office-2 принимает пакет с dst 192.168.102.10/24, то подменяет на 192.168.0.10. Далее Office-2-PC отвечает на 192.168.101.10, пакет прилетает на роутер Office-2, подменяет src адрес 192.168.0.10 на 192.168.102.10, отправляет в трубу. Последний, приняв пакет с dst 192.168.101.10 подменяет на 192.168.0.10, и такая процедура создает бесконечность, благодаря Packet Flow Diagram v6. Весь секрет успеха кроется в том, что SRC проверяется в Prerouting, а DST в Postrouting.

Как вы видите, данная технология подменяет адрес сети, ориентируясь на значение маски, а все что идет после нее, оставляет неизменным. Теперь, вы понимаете, что такое и как работает NetMap и чем он отличается от DST-NAT, такой принцип не только на Микротик но и на других сетевых устройствах.

Настройка

В этом разделе приводится информация по настройке функций, описанных в данном документе.

Примечание. Дополнительную информацию о командах, используемых в данном документе, можно получить с помощью Средства поиска команд (только для зарегистрированных клиентов).

Схема сети

В данном документе используется следующая настройка сети:

Если команда ping отправлена с интерфейса Loopback0 (172.16.88.1) маршрутизатора 2514W на интерфейс Loopback0 (171.68.1.1) маршрутизатора 2501E, происходит следующее:

Маршрутизатор 2514W пересылает пакеты маршрутизатору 2514X, так как он настроен с использованием маршрута по умолчанию. Находясь на внешнем интерфейсе маршрутизатора 2514X, пакет имеет адрес источника (SA) 172.16.88.1 и адрес назначения (DA) 171.68.1.1. Так как адрес SA задан в списке доступа 1, который используется командой ip nat outside source list, он преобразуется в адрес из пула Net171 NAT. Отметим, что команда ip nat outside source list ссылается на . В этом случае адрес преобразуется в 171.68.16.10, который является самым первым доступным адресом в пуле NAT. После трансляции маршрутизатор 2514X отыскивает адрес назначения в таблице маршрутизации и определяет маршрут пакета. Маршрутизатор 2501E «видит» пакет на своем входящем интерфейсе с SA-адресом 171.68.16.10 и DA-адресом 171.68.1.1. В ответ он отправляет эхо-ответ ICMP (Протокол управляющих сообщений в Интернет-сети) на адрес 171.68.16.5. Если маршрут отсутствует, маршрутизатор отбрасывает пакет. В этом случае он имеет маршрут (по умолчанию) и отправляет пакеты на маршрутизатор 2545Х, используя SA-адрес 171.68.1.1 и DA-адрес 171.68.16.10. Маршрутизатор 2514X «видит» пакет в своем внутреннем интерфейсе и проверяет маршрут для адреса 171.68.16.10. Если маршрут не найден, маршрутизатор посылает в ответ сообщение ICMP о недостижимости. В этом случае он имеет маршрут к адресу (благодаря параметру add-route команды ip nat outside source, который добавляет маршрут хоста на основе преобразования внешнего глобального адреса во внешний локальный адрес), поэтому маршрутизатор снова преобразует пакет в адрес 172.16.88.1 и прокладывает его путь из внешнего интерфейса.

Конфигурации

|

Маршрутизатор 2514W |

|---|

hostname 2514W ! interface Loopback0 ip address 172.16.88.1 255.255.255.0 ! interface Serial0 ip address 172.16.191.254 255.255.255.252 no ip mroute-cache ! ip classless ip route 0.0.0.0 0.0.0.0 172.16.191.253 ! |

|

Маршрутизатор 2514X |

|---|

hostname 2514X ! ! interface Ethernet1 ip address 171.68.192.202 255.255.255.0 ip nat inside no ip mroute-cache no ip route-cache ! interface Serial1 ip address 172.16.191.253 255.255.255.252 ip nat outside no ip mroute-cache no ip route-cache clockrate 2000000 ! ip nat pool Net171 171.68.16.10 171.68.16.254 netmask 255.255.255.0 ! ip nat outside source list 1 pool Net171 add-route ip classless ip route 172.16.88.0 255.255.255.0 172.16.191.254 ip route 171.68.1.0 255.255.255.0 171.68.192.201 access-list 1 permit 172.16.88.0 0.0.0.255 ! ! |

|

Маршрутизатор 2501E |

|---|

hostname 2501E ! interface Loopback0 ip address 171.68.1.1 255.255.255.0 ! interface Ethernet0 ip address 171.68.192.201 255.255.255.0 ! ip classless ip route 0.0.0.0 0.0.0.0 171.68.192.202 ! |

Настройки NAT, как сделать его открытым

Чтобы настроить NAT в роутере, нужно зайти в браузер, набрать 192.168.1.1 или 192.168.0.1 (адрес роутера) после чего потребуется ввести логин с паролем (обычно Admin/Admin). Затем находится поле Configuration (настройки), потом Network (сеть) и Routing (маршруты или маршрутизация). В новом окне выбирают Policy Routing (новое правило). Здесь задаются условия маршрутизации. Выбрать можно по различным свойствам, таким, как: пользователи, интерфейсы, IP-адрес источников или получателей, порт назначения.

Задаем условия трафика, там есть несколько назначений: Auto перенаправит трафик в глобальный интерфейс, который указан по умолчанию, Gateway на адрес, имеющийся в настройках, Trunk — на несколько интерфейсов, Interface – на тот интерфейс, который указан.

На сервере настраивается следующим образом: в начале находится Диспетчер сервера, на который щёлкают мышкой, потом в новом окошке на добавить роли и компоненты, затем далее, устанавливают удалённый доступ, потом добавить компоненты и продолжить. Затем выбирают службы ролей и отмечают маршрутизация, нажимают на далее. В самом конце на закрыть.

Работа с дисками в Windows

После подключения компьютера к серверу необходимо его настроить в NAT. В меню пуск находится окно администрирование — маршрутизация и удалённый доступ. Для активации нужно нажать на «включить маршрутизацию и удалённый доступ». Затем на «далее» и выбрать преобразование сетевых адресов NAT. Потом нажимаем на интернет и включаем базовые службы назначения. Продолжаем несколько раз нажимать на «далее» и последний раз на «готово».

Сделать NAT открытым может помочь провайдер с которым клиент заключил договор на поставку интернет услуг, просто необходимо обратиться к нему с этим вопросом.

Преимущества и недостатки третьего варианта

Теоретически, вы можете назначить одному IP адресу до 131072 (2 * 2^16) приложений. Почему я говорю «приложений», а не компьютеров/серверов?

Потому что один комп или сервер, как вы уже заметили выше, может использовать несколько различных приложений (при этом одно приложение может использовать несколько портов), при этом каждый порт может быть двух типов: TCP и UDP.

Углубляться в это в рамках этой статьи я не буду, в этом нет необходимости.

Для любой программы есть хелп, в котором написано какие порты ей нужны для работы, если их нельзя сменить. Многие приложения позволяют вам самим назначить какие порты какого типа использовать, таким образом упрощая вашу задачу. Для остальных же есть такой замечательный ресурс, как portforward.com.

- Преимущество такого метода в том, что вы открываете доступ из интернета именно для определенной программы на определенном компьютере/сервере, все остальные порты компьютера/сервера остаются закрытыми;

- Недостаток в том, что требуется все порты открывать вручную (иногда программы делают это за вас при помощи технологии UPnP, но такое бывает не всегда).

Создание виртуальной сети NAT

Давайте рассмотрим настройку новой сети NAT.

-

Откройте консоль PowerShell от имени администратора.

-

Создайте внутренний коммутатор.

-

Найдите индекс интерфейса созданного виртуального коммутатора.

Этот индекс интерфейса можно определить, выполнив команду

Выходные данные должны иметь следующий вид:

Внутренний коммутатор будет иметь такое имя, как , и описание интерфейса . Запишите его для использования на следующем шаге.

-

Настройте шлюз NAT с помощью New-NetIPAddress.

Ниже приведена общая команда:

Чтобы настроить шлюз, вам потребуется некоторая информация о сети:

-

IPAddress — «NAT Gateway IP» задает IP-адрес шлюза NAT в формате IPv4 или IPv6.

Общая форма имеет вид a.b.c.1 (например, 172.16.0.1). Хотя последняя позиция необязательно должна быть равна 1, обычно используется именно это значение (в зависимости от длины префикса).Общий IP-адрес шлюза имеет значение 192.168.0.1.

-

PrefixLength — «NAT Subnet Prefix Length» определяет размер локальной подсети NAT (маску подсети).

Длина префикса подсети является целым числом от 0 до 32.Значение 0 соответствует всему Интернету, а значение 32 — всего одному IP-адресу. Обычно используются значения в диапазоне от 24 до 12 в зависимости от того, сколько IP-адресов необходимо подключить к NAT.

Общее значение PrefixLength равно 24. Это маска подсети 255.255.255.0.

-

InterfaceIndex: ifIndex — это индекс интерфейса виртуального коммутатора, который вы определили на предыдущем шаге.

Выполните следующую команду, чтобы создать шлюз NAT:

-

-

Настройте сеть NAT с помощью New-NetNat.

Ниже приведена общая команда:

Чтобы настроить шлюз, потребуется указать информацию о сети и шлюзе NAT:

-

Name — NATOutsideName описывает имя сети NAT. Оно используется для удаления сети NAT.

-

InternalIPInterfaceAddressPrefix — «NAT subnet prefix» задает описанные ранее префикс IP-адреса шлюза NAT и длину префикса подсети NAT.

Общая форма имеет вид a.b.c.0/NAT Subnet Prefix Length.

Учитывая приведенные выше данные, для этого примера мы используем 192.168.0.0/24.

В рамках данного примера выполните следующую команду для настройки сети NAT:

-

Поздравляем! Теперь у вас есть виртуальная сеть NAT. Чтобы добавить виртуальную машину в сеть NAT, выполните .

Динамический[править]

Есть пул белых адресов, например, провайдер выделил сеть 198.51.100.0/28 с 16-ю адресами. Два из них (первый и последний) — адрес сети и широковещательный, ещё два адреса назначаются на оборудование для обеспечения маршрутизации. Двенадцать оставшихся адресов можно использовать для NAT и выпускать через них своих пользователей.

Ситуация похожа на статический NAT — один приватный адрес транслируется на один внешний, — но теперь внешний не чётко зафиксирован, а будет выбираться динамически из заданного диапазона. Проблема подхода такая же, как и в случае со статическим NAT — не решается проблема ограниченности белых адресов.

Несколько приложений, использующих одну систему NAT

В некоторых сценариях требуется, чтобы несколько приложений или служб использовали одну систему NAT. В этом случае необходимо придерживаться описанной ниже процедуры, чтобы несколько приложений или служб могли использовать больший внутренний префикс подсети NAT.

В качестве примера мы рассмотрим сосуществование Docker 4 Windows — Docker Beta — Linux VM и компонента контейнеров Windows на одном узле. Эта процедура может быть изменена.

-

C:> net stop docker

-

Stop Docker4Windows MobyLinux VM

-

PS C:> Get-ContainerNetwork | Remove-ContainerNetwork -force.

-

PS C:> Get-NetNat | Remove-NetNat.Позволяет удалить все ранее существовавшие сети контейнера (т. е. удаляется vSwitch, NetNat и выполняется очистка).

-

New-ContainerNetwork -Name nat -Mode NAT –subnetprefix 10.0.76.0/24 (эта подсеть используется для компонента контейнеров Windows) Создает внутренний vSwitch с именем nat.Позволяет создать сеть NAT с именем «nat» и префиксом IP-адреса 10.0.76.0/24.

-

Remove-NetNATПозволяет удалить сети NAT с именами nat и DockerNAT (сохраняя внутренние коммутаторы Vswitch).

-

New-NetNat -Name DockerNAT -InternalIPInterfaceAddressPrefix 10.0.0.0/17 (создает более крупную сеть NAT для совместного использования D4W и контейнерами)Позволяет создать сеть NAT с именем DockerNAT и увеличенным префиксом 10.0.0.0/17.

-

Run Docker4Windows (MobyLinux.ps1)Позволяет создать внутренний vSwitch DockerNAT.Позволяет создать сеть NAT с именем DockerNAT и префиксом 10.0.75.0/24.

-

Net start dockerDocker использует пользовательскую сеть NAT по умолчанию для подключения к контейнерам Windows.

В конце вы должны получить два внутренних коммутатора vSwitch — один с именем DockerNAT, другой с именем nat. При выполнении Get-NetNat выводится только одна подтвержденная сеть NAT (10.0.0.0/17). IP-адреса для контейнеров Windows назначаются сетевой службой узлов Windows (HNS) (HNS) из подсети 10.0.76.0/24. В соответствии с имеющимся сценарием MobyLinux.ps1 IP-адреса для Docker 4 Windows назначаются из подсети 10.0.75.0/24.

Настройка NAT на маршрутизаторе

Что такое NAT в роутере, целесообразность его использования и проблемы, которые он может создать было описано выше, теперь можно перейти непосредственно к реализации задачи. Настройка службы на роутере зависит от его модели, используемой прошивки и других параметров. Но достаточно понять механизм, чтобы не возникало сложностей и вопросов по настройке отдельного устройства. Для настройки выполняются следующие действия (в качестве примера настройки выполняются на роутере Zyxel на прошивке v1):

- В браузере зайти на страницу настроек роутера.

- Перейти в меню «Network – Routing» на вкладку «Policy routing».

Открывшаяся страница и будет той, которая управляет политиками доступа и маршрутизацией. Здесь необходимо включить службу, активировав переключатель в положение «Enable». Сами настройки выполняются в группе «Criteria». Выбираются параметры NAT по нескольким категориям фильтров:

- User — трансляция по определенному пользователю.

- Incoming — по сетевому интерфейсу.

- Source Address — подмена адреса по адресу источника.

- Destination Address — по адресу конечного получателя

- Service — по конкретному порту службы.

В качестве объекта перенаправления можно выбрать следующие варианты:

- Auto — автоматический выбор объекта назначения. По умолчанию установлен Wan интерфейс.

- Gateway — шлюз, указанный заранее в настройках.

- VPN Tunel — соответственно через VPN туннель.

- Trunk — диапазон интерфейсов, настроенных на совместную работу.

- Interface — конкретный интерфейс по выбору.

В каждом отдельно взятом роутере настройки и название пунктов меню может отличаться, но принцип построения NAT остается неизменным.

Эффекты

Хотя NAT считается полезной во многих ситуациях, она все еще имеет свои ограничения и недостатки. Некоторые из следующих «за» и «против» перечислены ниже:

Профессионалы

- Она помогает смягчить последствия истощения глобального публичного пространства IP-адресов.

- Теперь сети могут использовать частное адресное пространство RFC 1918 изнутри, сохраняя при этом доступ к Интернету.

- Это повышает уровень безопасности, скрывая схему адресации и топологию внутренней сети.

Против

- Протоколы туннелирования усложняются по мере того, как NAT изменяет значения в заголовках пакетов, что влияет на проверку целостности этих протоколов.

- Поскольку внутренние адреса скрыты за одним общедоступным адресом, внешний узел не сможет инициировать связь с внутренним узлом без специальной настройки брандмауэра для разрешения этого.

- Приложения, использующие VoIP (VoIP), видеоконференции и другие пиринговые функции, должны использовать NAT-обратный путь, чтобы они функционировали.

С течением времени, технология NAT сформировала различные производные и инновации из своей первой эволюции. Он предлагает две функции: сохранение адресов и безопасность, которые обычно реализуются в средах удаленного доступа. Перевод сетевых адресов является очень важным аспектом безопасности брандмауэра. Он ограничивает количество публичных адресов, используемых в организации, что позволяет более строго контролировать доступ к ресурсам по обе стороны брандмауэра.

Типы NAT

Вы можете установить различные типы настроек для NAT. Тем не менее, это наиболее предпочтительные настройки NAT для оптимальной работы в сети:

Как следует из названия, это открытый тип NAT, который позволяет всем устройствам, подключенным через сеть, отправлять и получать данные. Все общие данные не ограничены, и нет никаких настроек брандмауэра .

Хотя это поможет вам получить лучший опыт, это действительно привлекает много рисков. Любой хакер может легко проникнуть в вашу локальную сеть, поскольку ваши порты открыты.

Это более безопасно, чем открытый NAT и имеет только один или два порта, открытых для передачи данных. В этом типе настройки NAT будет выступать в качестве брандмауэра и ограничивать вмешательства в вашу сеть. Тем не мение. Вы можете испытать небольшое отставание в игре в режиме онлайн при умеренной настройке NAT.

Это самый безопасный тип NAT и не позволяет никаким данным передавать через локальную сеть. Он может защитить вас от большинства типов атак, но вы можете столкнуться с трудностями при подключении к другим сетям, так как большая часть данных в этой сети ограничена.

Вы также можете столкнуться с некоторыми задержками в игровом процессе при подключении через строгий NAT .

Есть много других способов изменить тип NAT на ПК, но эти 4 способа – самый простой способ выполнить работу.

Как получить NAT типа A на Nintendo Switch?

Чтобы сделать ваш Nintendo Switch доступным для других консолей в Интернете, вы должны в конечном итоге получить NAT типа A. Это достигается путем переадресации портов.

Перенаправление портов — это игровой термин, который делает консоль или ПК открытыми для других компьютеров или консолей. Переадресация портов на вашем Nintendo Switch может значительно улучшить его скорость подключения, скорость подбора игроков и время загрузки в сети.

Итак, как перенаправить порт коммутатора?

Следуйте инструкциям ниже.

-

Соберите необходимую сетевую информацию.

Вам потребуется три информации о сети: IP-адрес, маска подсети и шлюз по умолчанию .

Вы можете использовать свой компьютер или смартфон, чтобы получить их.

В демонстрационных целях мы даем вам инструкции, как это сделать на ПК с Windows 10. Если у вас есть смартфон или Mac, используйте Google, чтобы найти точные инструкции по извлечению этих сетевых данных.

-На компьютере с Windows 10 выберите начальную панель в нижнем левом углу и введите cmd в строку поиска.

-Выберите Командную строку.

-Введите ipconfig / all и нажмите Enter.

-Теперь IP-информация вашей сети должна отображаться в списке. Прокрутите список, чтобы найти IPv4-адрес или IP-адрес, маску подсети и шлюз по умолчанию .

-

Настройте статический IP-адрес на вашем Nintendo Switch.

Получив необходимую информацию о сети, достаньте Nintendo Switch и перейдите на главный экран. Затем выполните остальные шаги, указанные ниже:

-Открыть системные настройки .

-Выберите Интернет .

-Выберите Настройки Интернета.

-Перейдите к расширенным настройкам вашей сети. Если вы используете Wi-Fi, выберите свою сеть Wi-Fi.

-Выберите « Изменить настройки» .

-Найдите настройки IP-адреса и выберите его.

-Выберите Вручную .

-Выберите IP-адрес, а затем нажмите и удерживайте кнопку B, чтобы удалить существующий IP-адрес (по умолчанию он равен нулю).

—Введите IP-адрес, который вы получаете со своего компьютера. Затем измените последние цифры IP-адреса, добавив 20. Например, если IP-адрес вашего компьютера 192.168.2. 10 , IP-адрес, который вы должны ввести на своем коммутаторе, должен быть 192.168.2. 30.

-Выберите маску подсети , а затем нажмите кнопку B, чтобы удалить существующую маску подсети.

-Введите маску подсети, как она отображается в настройках сети, а затем выберите ОК.

-Выберите шлюз , а затем нажмите кнопку B, чтобы удалить существующий шлюз.

-Введите шлюз по умолчанию, как он отображается в настройках вашей сети, а затем нажмите ОК.

-

Измените настройки роутера.

Теперь, когда вы изменили IP-адрес консоли на статический, вы готовы изменить настройки маршрутизатора, чтобы завершить процесс переадресации портов. С этого момента мы можем предоставить только общие шаги в отношении того, что вам нужно сделать.

У каждого роутера свой способ доступа к настройкам. Если вы не знаете, как войти в настройки вашего роутера, обратитесь к его руководству или свяжитесь с производителем. Если ваш маршрутизатор был предоставлен вашим интернет-провайдером, свяжитесь с ним для получения точных инструкций.

После того, как вы вошли в графический интерфейс или графический пользовательский интерфейс вашего маршрутизатора, найдите место, где вы можете выполнить переадресацию портов. Точное местоположение зависит от вашего маршрутизатора, но настройки переадресации портов обычно находятся в брандмауэре, виртуальном сервере, безопасности, приложениях или играх.

В разделе «Переадресация портов» обязательно используйте «Nintendo Switch», если он запрашивает имя приложения. Это облегчит вам идентификацию вашей настройки Nintendo Switch, если вам понадобится изменить некоторые настройки позже.

Затем вы хотите убедиться, что вы ввели правильный диапазон портов протокола UDP . Введите начальный порт и конечный порт для пересылки. Для консоли Nintendo Switch это порт с 1 по 65535 .

После этого введите IP-адрес, который вы назначили консоли (как на шаге №2). Затем установите флажок Включить или Применить, чтобы включить это правило. Перед закрытием графического интерфейса маршрутизатора убедитесь, что вы сохранили изменения.

-

Проверьте свой тип NAT.

Обязательно проверьте, получает ли ваш Nintendo Switch теперь NAT типа A, запустив тест подключения к Интернету. Просто зайдите в Системные настройки> Интернет> Проверить соединение .