Включение, настройка и отключение user account control (uac)

The Application Manifest

Not all software is going to need access to protected system areas. Some programs download as executable files and run from wherever they are resident on the computer. The main issue of whether or not a program needs to write files to reserved directories comes down to a matter of the organization of folder access needs.

The installer signals to the operating system what folder access the program expects both for installation and whenever it is run through entries in the Application Manifest. This is an XML document that accompanies the programs in an installer package.

A permission level requirement value within the file is the key to whether Windows will invoke UAC virtualization for this program whenever it is run. Possible values for requestedExecutionLevel are:

- asInvoker Run with the same access token as the parent process.

- highestAvailable Acquire the highest privileges the current user can obtain.

- requireAdministrator This program can only run as Administrator.

Windows will always use UAC virtualization for software that is flagged with the requireAdministrator access need. This type of software will always provoke the appearance of the UAC permission popup whenever it is run. This status is the default. So, if there is no application manifest, or the required execution permission statement is missing, the software will automatically have the requireAdministrator status and will always be virtualized.

Что такое инструмент UAC

Понять, что такое UAC, проще всего по переводу полного названия – User Account Control, это значит «Контроль учётных записей».

Именно УАК или КУЗ выдает сообщение о том, что программа или процесс пытаются внести изменения в работу ОС или жесткий диск, когда это происходит, например:

Существует 4 варианта запросов:

Операционная система требует разрешения на продолжение операции. В этом случае разрешение требуется ПО или процессу, который может внести критические изменения в работу ОС. Если вы увидели такое оповещение, то проверьте имя программы, а также разработчика – и разрешите или запретите продолжение работы. Сторонняя программа требует разрешения на продолжение работы. В этом случае разрешение требуется программе, которая не является компонентом Windows, но при этом ПО имеет и действительную цифровую подпись, содержащую ее имя и издателя. Благодаря такой подписи вы можете легко и быстро убедиться в надежности данного ПО. Неопознанная программа пытается получить доступ к этому компьютеру. Все программы, у которых нет действительной цифровой подпись, являются неопознанными, такими же являются и утилиты, чья подпись не подтверждена. Отсутствие подписи – это не приговор, например, многие игры, скаченные через Торрент, не имеют никакой подписи, однако могут быть нормальными

Тем не менее, уделите внимание такому оповещению больше, чем для ПО с действительной подписью. В случае, если вы сомневаетесь в надежности, то перед продолжением процесса, его будет неплохо проверить антивирусом

Программа была заблокирована. Это самая серьезная ситуация в работе UAC, в этом случае ПО было заблокировано согласно актуальной политике настройки инструмента. Чтобы разблокировать ПО нужно дополнительное действие – его может сделать только администратор Windows. Если вы столкнулись с такой ситуацией, и это не объясняется настройками, то рекомендуем отказаться от продолжения операции, так как высок риск возникновения проблем.

User Account Control запрашивает у вас дополнительное разрешение на продолжение процесса. Если вы устали от таких вопросов и полностью доверяете всем производителям и процессам, то вы можете отключить UAC.

Однако, мы рекомендуем не удалять инструмент полностью, так как он отвечает за безопасность вашего компьютера или ноутбука, и без него защита ПК не будет комплексной, поэтому без видимых на то причин, деактивировать инструмент не стоит ни в коем случае. Мы рекомендуем настроить работу службы так, чтобы она не была надоедливой – но при этом всё же работала и защищала ваш компьютер.

Virtualization

There are a number of types of virtualization. The general purpose of this strategy is to use the software in order to create an environment that mimics a real resource, such as a separate server or a PC’s hardware.

One of the most widely implemented types of virtualization is a “virtual machine,” or VM. This is a separate operating system that floats on top of the real OS. It gives the services that a piece of software needs from the operating system without letting that software get real, direct access to the actual OS.

The VM mediates between the software and the operating system. In some instances, this configuration can enable software written for one operating system to run on a computer that doesn’t actually have that operating system installed. For example, it is possible to run software that is written for Linux on a computer that has the Windows operating system. If a virtual environment is available to interpret the Linux- compatible demands of the software into requests the Windows can understand – it is like an interpreter.

UAC Virtualization

Microsoft’s solution for the legacy-compatibility issue was the subject of this piece- UAC Virtualization. UAC Virtualization is essentially the process of fooling an app into thinking that it’s writing to a user path instead of a system one. When an app expects to be writing to, say “D:\Program Files\AppName” it’s actually writing to a completely different one. In that path, Windows later copies all of the program path files when the app attempts to write to them the first time.

What some might find quite odd is that this works even if the app is capable of opening your file browser. It’s going to think that everything is going swimmingly, and it found the files exactly where they were supposed to be and that it has no issues writing to them. If you take a look at what the app does from outside of it, however, you can see that what it’s doing is writing to files in the Virtual Store. There is no way for the app itself to show you the actual path that it is manipulating, isn’t that cool?

Функции

Управление учетными записями пользователей запрашивает учетные данные в режиме безопасного рабочего стола , где весь экран временно затемнен, Windows Aero отключена и только окно авторизации на полной яркости, чтобы представить только пользовательский интерфейс с повышенными правами (UI). Обычные приложения не могут взаимодействовать с Secure Desktop. Это помогает предотвратить спуфинг, например наложение другого текста или графики поверх запроса на повышение высоты, или настройку указателя мыши для нажатия кнопки подтверждения, когда это не то, что предполагал пользователь. Если административные действия происходят из свернутого приложения, запрос защищенного рабочего стола также будет минимизирован, чтобы предотвратить потерю фокуса . Можно отключить Secure Desktop , хотя это нежелательно с точки зрения безопасности.

В более ранних версиях Windows приложения, написанные с предположением, что пользователь будет работать с правами администратора, испытывали проблемы при запуске с ограниченными учетными записями пользователей, часто из-за того, что они пытались писать в общесистемные или системные каталоги (например, программные файлы ) или реестр. ключи (особенно HKLM ). UAC пытается смягчить это с помощью виртуализации файлов и реестра , которая перенаправляет записи (и последующие чтения) в расположение для каждого пользователя в профиле пользователя. Например, если приложение пытается выполнить запись в каталог, такой как «C: \ Program Files \ appname \ settings.ini», в который у пользователя нет разрешения на запись, запись будет перенаправлена в «C: \ Users \ username. \ AppData \ Local \ VirtualStore \ Program Files \ appname \ settings.ini «. Функция перенаправления предоставляется только для 32-разрядных приложений без повышенных прав и только в том случае, если они не включают манифест, запрашивающий определенные привилегии.

Есть ряд настраиваемых параметров UAC. Можно:

Требовать от администраторов повторного ввода пароля для повышения безопасности,

Требовать от пользователя нажатия Ctrl + Alt + Del как часть процесса аутентификации для повышения безопасности;

Отключить только виртуализацию файлов и реестра

Отключить режим одобрения администратором (UAC запрашивает администраторов) полностью; обратите внимание, что, хотя это отключает диалоговые окна подтверждения UAC, это не отключает встроенную функцию LUA Windows , а это означает, что пользователи, даже те, которые отмечены как администраторы, по-прежнему являются ограниченными пользователями без истинного административного доступа.

Окна командной строки , запущенные с повышенными привилегиями, будут иметь префикс заголовка окна со словом «Администратор», чтобы пользователь мог определить, какие экземпляры запущены с повышенными привилегиями.

Различают запросы на повышение прав от подписанного исполняемого файла и неподписанного исполняемого файла; а если первое, то является ли издатель «Windows Vista». Цвет, значок и формулировка подсказок в каждом случае различаются; например, попытка передать большее чувство предупреждения, если исполняемый файл беззнаковый, чем в противном случае.

Функция «Защищенный режим» Internet Explorer 7 использует UAC для работы с «низким» уровнем целостности (стандартный пользовательский токен имеет уровень целостности «средний»; повышенный (администраторский) токен имеет уровень целостности «высокий») . Таким образом, он эффективно работает в изолированной программной среде, не имея возможности писать в большую часть системы (кроме папки временных файлов Интернета) без повышения прав через UAC. Поскольку панели инструментов и элементы управления ActiveX запускаются в процессе Internet Explorer, они также будут работать с низкими привилегиями и будут сильно ограничены в том, какой ущерб они могут нанести системе.

UAC virtualization

In the case of a UAC virtualization, the VM operates Windows and runs on top of Windows. The purpose of the double operating system isn’t to provide compatibility in OS but to cater to validated legacy software that genuinely needs access to those system areas when run by users.

Rather than mediating between two different operating systems, the UAC virtualization provides the services that the software needs to run in a user account without breaking the strict system isolation of UAC. Access to the folders that the software needs is blocked and that fact would cause the program to hang or fall over.

The implementation of UAC virtualization was a necessary step in order to bridge the introduction of User Access Control. Without this stop-gap measure, much of the software built to run on Windows would cease to function. Although software houses would, in time come to write new versions of their products, the complete rewrite that UAC required would have taken time. Such major changes are usually reserved for new editions and are not accounted for as updates.

Software houses that specialized in products for Windows could not afford to write off the investment already made in their products. When new editions are produced, the vendors calculate a service life for them and wait until all costs have been recovered before writing new versions.

The UAC virtualization maps between the system folder demands of legacy software and the user-owned folders that Windows now expects software to use when run from user accounts.

Thanks to the UAC virtualization, software that writes to C:\Program Files\<Application Path>, is really writing to %LOCALAPPDATA%\VirtualStore\<Application Path>. Thus, a mapping interface between folders in the virtualization keeps old software working while protecting reserved system directories.

Задачи, запускающие запрос UAC

Задачи, требующие прав администратора, вызовут запрос UAC (если UAC включен); они обычно отмечены значком щита безопасности с 4-мя цветами логотипа Windows (в Vista и Windows Server 2008) или двумя панелями — желтым и двумя синими (Windows 7, Windows Server 2008 R2 и новее). В случае исполняемых файлов на значок будет накладываться защитный экран. Следующие задачи требуют прав администратора:

- Запуск приложения от имени администратора

- Изменения общесистемных настроек

- Изменения файлов в папках, для которых у обычных пользователей нет разрешений (например,% SystemRoot% или% ProgramFiles% в большинстве случаев)

- Изменения в списке управления доступом (ACL) , обычно называемом разрешениями для файлов или папок.

- Установка и удаление приложений вне:

-

% USERPROFILE% (например , C: \ Users \ {авторизовались пользователя}) папки и ее подпапок.

- В большинстве случаев это% APPDATA%. (например, C: \ Users \ {зарегистрированный пользователь} \ AppData), по умолчанию это

- Microsoft Store .

- Папка установщика и ее подпапки.

-

% USERPROFILE% (например , C: \ Users \ {авторизовались пользователя}) папки и ее подпапок.

- Установка драйверов устройств

- Установка элементов управления ActiveX

- Изменение настроек брандмауэра Windows

- Изменение настроек UAC

- Настройка Центра обновления Windows

- Добавление или удаление учетных записей пользователей

- Изменение имени или типа учетной записи пользователя

- Создание новой учетной записи или удаление учетной записи пользователя

- Включение гостевой учетной записи (с Windows 7 по 8.1)

- Включение сетевого обнаружения, общего доступа к файлам и принтерам, общего доступа к общим папкам, отключения общего доступа, защищенного паролем, или включения потоковой передачи мультимедиа

- Настройка родительского контроля (в Windows 7) или семейной безопасности (Windows 8.1)

- Запуск планировщика заданий

- Резервное копирование и восстановление папок и файлов

- Слияние и удаление сетевых расположений

- Включение или очистка журнала в настройках удаленного доступа

- Запуск калибровки цвета

- Изменение удаленных настроек, защиты системы или дополнительных настроек системы

- Восстановление системных файлов из резервных копий

- Просмотр или изменение папок и файлов другого пользователя

- Запуск дефрагментации диска , восстановления системы или Windows Easy Transfer (с Windows 7 до 8.1)

- Запуск редактора реестра

- Выполнение оценки индекса производительности Windows

- Устранение неполадок при записи и воспроизведении звука, оборудовании / устройствах и энергопотреблении

- Изменение настроек питания, отключение функций Windows, удаление, изменение или восстановление программы

- Изменение даты и времени и синхронизация с сервером времени в Интернете

- Установка и удаление языков отображения

- Изменение Простота доступа административных настроек

Общие задачи, такие как изменение часового пояса, не требуют прав администратора (хотя изменение самого системного времени требует, поскольку системное время обычно используется в протоколах безопасности, таких как Kerberos ). Ряд задач, которые требовали прав администратора в более ранних версиях Windows, таких как установка критических обновлений Windows, больше не требуют прав администратора в Vista. Любую программу можно запустить от имени администратора, щелкнув ее значок правой кнопкой мыши и выбрав «Запуск от имени администратора», за исключением пакетов MSI или MSU, поскольку в силу их характера, если потребуются права администратора, обычно отображается запрос. Если это не удастся, единственный обходной путь — запустить командную строку от имени администратора и запустить оттуда пакет MSI или MSP.

What is UAC?

If you’ve ever used a Windows device, you’ll have encountered the User Account Control or UAC prompt. At its essence, it is a request from the OS to the user for them to confirm if a given app should be allowed to have certain permissions on the device.

UAC was initially rolled out as part of Windows Vista in an effort to restrict system-wide changes to a minimum, and to allow only admin accounts to give and take away these permissions. Usually, software won’t be needing access to your system paths, because of this, Windows only allows them to do this in user context. This has the benefit of bolstering security compared to systems such as Windows XP.

In Windows Vista onwards any software that wants to write to any system path will immediately fail to execute. If a program needs this in order to function, which can happen when getting a new update, then a UAC prompt will pop up and ask the user if that software should be allowed to make the changes it wants to.

The introduction of the UAC prompt revolutionized parts of Windows security and data management. In a world without the UAC prompt, there could be a piece of software capable of writing anywhere on the device unchecked. That software would then be able to go on and damage and corrupt any files or data that the malicious agent that made it would want. It could stop other software on the device from working at the click of a button, as well as download and remove any other software from the device. In essence, it would enable malicious software to take complete control over a device. Previously, personal user data was also quite disorganized, belonging to a variety of sub-directories rather than the cohesive system it has today.

Как отключить UAC?

Если вы читаете эту статью, значит UAC вас достал, а значит нужно его отключить. Дабы вы не напрягались и не искали эту информацию, выкладываю простую инструкцию.

Инструкция по отключению UAC

Вообще в панели управления есть опция отключения, но с ее помощью не получится полностью вырубить эту субстанцию. На скриншоте как раз она.

Для полного отключения нам понадобится вызвать редактор реестра. Итак, нажимаем клавиши Win + R и в появившееся окно вводим regedit. Далее переходим в этот раздел

HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\System

где находим параметр EnableLUA и меняем его значение на 0. В центре уведомлений сразу же появится запрос на перезагрузку компьютера и мы конечно же перезагружаемся. После такой операции запросы на запуск программ от UAC не будут нас беспокоить.

Инструкция по отключению Smart Screen

Однако Smart Screen будет нас по-прежнему доставать, поэтому мы отключим и его. Запускаем редактор реестра, как написано выше, и переходим по этому пути

HKEY_LOCAL_MACHINE\\SOFTWARE\\Policies\\Microsoft\\Windows\\System

В этом разделе создаем параметр DWORD (32 бита), причем для ОС с любой разрядностью. Параметру задаем имя EnableSmartScreen и присваиваем ему значение 0.

Далее открываем панель управления и нажимаем \”Свойства браузера\”. Переходим на вкладку Безопасность -> Другой. Тут ищем следующие пункты \”запуск программ и небезопасных файлов\”, \”использование фильтра Smart Screen\”, первое включаем, а второе отключаем. Опять перезагружаем машину.

После выполнения всех процедур все всплывающие окна с запросами о разрешении запуска программ или запроса прав администратора исчезнут. По поводу Windows Defender беспокоиться не стоит – он, осознав свою бесполезность, отключится сам, когда вы установите любую антивирусную программу.

How Microsoft Adapted To UAC Issues

The issue with UAC is that it had some problems with legacy software that came from before the change and relied on some of the previous capabilities. After UAC, programs were not capable of automatically writing to folders and directories like %Windir% or system32.

Sure, programs would be able to change the app’s path for its installation and potential updates after the user agreed in a UAC prompt, however, all of the user settings and data should generally go into the user folder.

No user wants a program to call up a UAC prompt every time they start them up. Although there are still some programs that exhibit this behavior today, a well-designed piece of software won’t do this.

Some global settings are also very useful to have access to when running a program and should exist within a shareable program space to be edited, for example, %programdata%. Alternatively, having them within a user hive within the Windows registry is also perfectly fine. However, it is important to keep in mind that there should be no user-specific information in a Windows folder path.

Although the UAC is a great change, all in all, Microsoft had to be aware that what they were doing was going to introduce a large change to a system that has stayed mostly stagnant for years. App devs have been creating programs with some assumptions on what they will have access to when they run. With a change as big as the UAC, it was bound to end up breaking some stuff. These programs it broke, however, contained those that major corporations relied on to function properly. Much like any other large change, there was a transitionary period.

Despite the fact that the introduction of a way to restrict software’s ability to change crucial files is a great idea, Microsoft had to find a way to resolve its issues with legacy apps. If a piece of software was writing to user data in the app path(for whatever reason, although this stopped being common practice after the introduction of proper data organization back in Windows 2000,) it wouldn’t be able to work properly in the new system. With dozens of crucial business apps finding their start in the late ‘90s, Microsoft needed to find a way for their new system to not interfere too much with their function, or those businesses would have no choice but to avoid it. Unfortunately, simply rewriting the programs was out of the question, as it would demand a highly organized effort by hundreds of app devs at the same time.

At the time, if you had UAC-incompatible software on your device, you would have to do one of two things- either run all of it with administrative privileges, which would render any benefit gained from UAC useless. Or you could simply disable it. Unfortunately, both of these options would end up with you not benefiting from the UAC, and the 1st option would even leave your security worse off than that of Windows XP.

Registry Virtualization

Registry virtualization is the application of UAC virtualization to the system registry. The purpose of this feature is to block access to global registry entries while enabling software that requires such access to continue to function. As UAC interprets folder access and diverts write actions to user-controlled directories, Registry virtualization switches attempts to write to global variables to safer user account registry keys.

As with file-based UAC virtualization, the software proceeds with all of its pre-written procedures, creating and updating registry key values without harming those global registry areas.

Registry virtualization is only implemented in order to enable legacy systems to continue operating. The need for this service is probably, by now, almost completely defunct. Any software that was written after 2006 will not need the registry virtualization service because it should have been written along with Microsoft developer guidelines. These guidelines explain the difference between global registry entry use and the registry keys that are available to user accounts.

Not a Windows 10 Feature! (and don’t rely on it hanging around)

Some people have mistakenly thought UAC Virtualization was a Windows 10 feature, but it isn’t. It still exists, in the same way that innumerable legacy features continue to be carried forward and supported for the tiny number of edge cases that still need them. But it was a feature built a decade and a half ago for a problem that in most cases has been long since solved. Microsoft has always stated that it is a temporary, ‘interim application compatibility technology’ that will eventually be removed – it exists for the purpose of allowing non-compliant legacy applications to operate, but only as a stop-gap measure, and developers have been encouraged for many years to transition their programs to a compliant state (ie update or replace it with something that no longer attempts to write to sensitive system areas).

So how do You Make it Work?

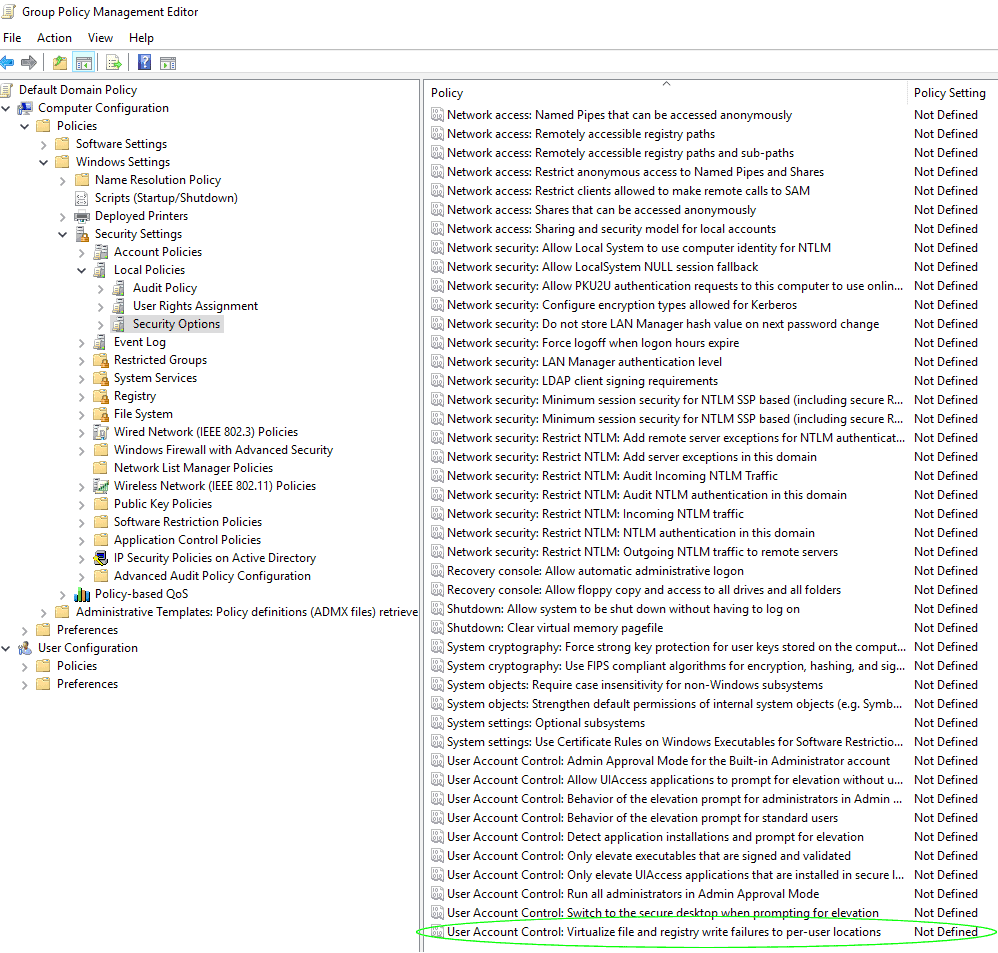

Activation of UAC Virtualization is done within Group Policy. Browse to Computer Configuration, Policies, Windows Settings, Security Settings, Local Policies and Security Options. Scroll right to the bottom of the Security Options Policy window. The last policy is called “User Account Control: Virtualize file and registry write failures to per-user locations”:

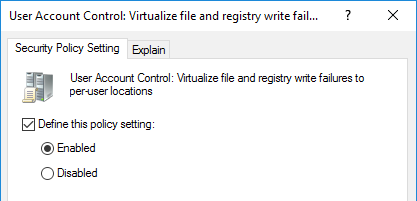

Select the ‘Define this policy setting’ checkbox and change the radio button to ‘Enabled’:

Как выключить UAC в Windows 8, 8.1, 10

Все более менее новые системы от Microsoft учат работать с поисковой строкой, поэтому многие элементы уже не доступны по путям, предоставленным в более ранних версиях. Действия подобны и тем, что нужно выполнить в предыдущей версии системы, разница заключается в методе поиска нужного окна управления.

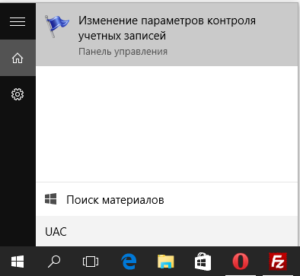

1. Нажмите Win + Q или перейдите к поисковой строке через чудо кнопки;

2. В строке поиска задайте ключевое слово UAC;

3. Выберите пункт, соответствующий данной записи «Изменение параметров контроля учетных записей»;

4. Установите ползунок, в нужное положение.

4. Установите ползунок, в нужное положение.

Приложение разработано для борьбы с такими, весьма распространенными угрозами как: троянские программы, черви, шпионские приложения и тому подобные уязвимости системы.

Большинство хороших антивирусных защит, естественно, платны, но существуют и такие, которые не предусматривают обязательную оплату. Возможно, вам подойдет демо режим, какой-либо известной компании разработчика или вы можете воспользоваться вовсе бесплатными вариантами. В случае, если вы выбрали бесплатные программы, вы должны осознавать, что уровень их технической поддержки на порядок ниже, в связи с чем, далеко не всегда вы получаете новейшую защиту.

Настройка инструмента UAC

Существует 4 основных состояния, в которых служба может работать:

- Постоянные уведомления – самый активный режим, в этом случае окно оповещения появляется поверх всех окон, и реагирует как на программы, так и на процессы. Без вашей реакции невозможно продолжить работу.

- Уведомления о действии программ – в этом режиме вы будете получать меньше оповещений, так как они будут приходить только от программ. Если вы самостоятельно вносите изменения, то оповещения не будет.

- Предупреждения только об изменениях в критических файлах – данный вариант является «программой минимум» для всех, так как оповещает об изменениях или о попытке внести изменения в критически важные системные файлы.

- Отсутствие уведомлений – отключение работы. Этот режим не рекомендуется, так как вы перестанете контролировать ситуацию со внесением изменений в работу вашего компьютера.

Всё это настраивается по клику на «Настройка выдачи таких уведомлений» в окошке, которое оповещает вас:

Также это можно настроить в «Конфигурация системы» через Панель управления, в разделе Сервис:

Здесь вам нужно найти параметр «Настройка контроля учётных записей», в этом же разделе производится и отключение службы. Далее перед вами откроется визуальный интерфейс, где вы должны передвинуть ползунок:

Обратите внимание, что это н просто настройка уведомлений, это настройка работы всего сервиса – то есть, если вы отключите уведомления, то вместе с этим отключится и защита. Поэтому, не отключайте уведомления, если вы не хотите остаться без надежного инструмента, который блокирует нежелательные процессы и предотвращает критические проблемы

Вы можете открыть это окно настроек вызвав команду UserAccountControlSettings.exe через интерфейс Выполнить. Для этого используйте комбинацию горячих клавиш WIN+R, а далее введите UserAccountControlSettings.exe и нажмите кнопку Enter. В результате у вас откроется тоже самое окно настроек.

Устранение неполадок проблемных процессов с помощью вкладки «Сведения» диспетчера задач

Вы можете не только изменить способ запуска программ на своем компьютере с помощью вкладки « Сведения », но и получить информацию, которая может помочь вам решить определенные проблемы. Если ваша программа заблокирована и перестает отвечать на запросы, вы можете щелкнуть правой кнопкой мыши или нажать и удерживать ее на вкладке « Сведения », чтобы открыть ее контекстное меню, а затем нажать «Анализировать цепочку ожидания ».

Откроется окно « Анализ цепочки ожидания» , в котором можно изучить процесс и перечислить все подпроцессы, которые в данный момент пытаются выполнить задачу. Уничтожение этих подпроцессов часто освобождает родительский процесс, позволяя сохранять данные, которые в противном случае могут быть потеряны. Вы также можете исследовать нарушающие подпроцессы, чтобы понять, почему они могут так интенсивно использовать ресурсы.

Если запущенный процесс не имеет текущих проблем, он отображает сообщение о том, что он работает нормально.

Если есть процесс, который вызывает у вас проблемы, такие как проблемы с производительностью, зависания или ошибки, вы можете создать файл дампа, который предоставляет подробную учетную запись всего, что ваш процесс делает в памяти во время создания файла дампа, Щелкните правой кнопкой мыши или нажмите и удерживайте процесс, а затем нажмите или нажмите «Создать файл дампа» в его контекстном меню.

Для некоторых процессов это действие может занять некоторое время, и в этом случае вы получите сообщение с просьбой подождать в окне процесса Dumping.

Как только файл создан, окно процесса дампа позволяет вам узнать и поделиться им. Сделайте снимок экрана с окном или запомните путь, а затем нажмите или коснитесь OK . Созданный файл можно открыть с помощью программного обеспечения для отладки, такого как WinDBG, но большинство пользователей получают больше пользы от этой функции, отправляя файл дампа агенту технической поддержки.

Вам может потребоваться включить скрытые файлы для доступа к папке, где хранится этот файл.