Как взламывают веб-камеры и как защититься от этого?

Как RAT попадает на компьютер жертвы?

Сначала RAT-ер создает файл с расширением exe, так называемый «стаб», в котором прописывает необходимые настройки. После этого ему надо сделать так, чтобы жертва запустила его на своем компьютере.

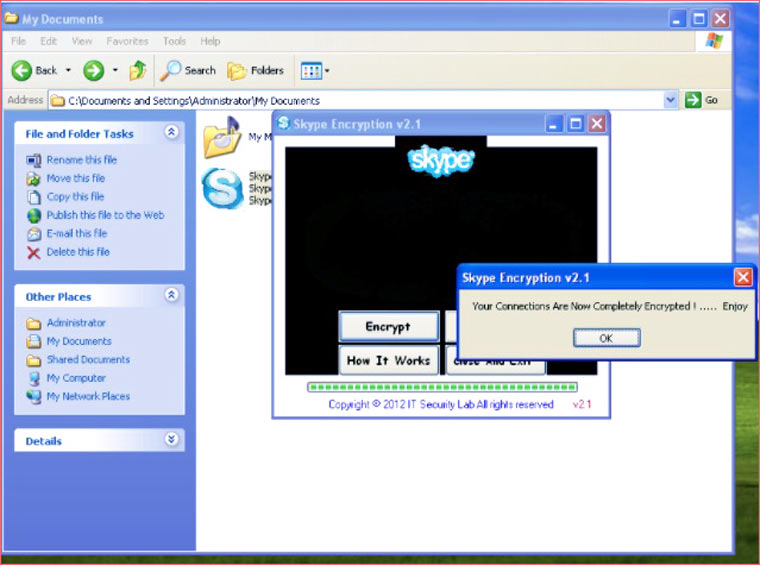

Первый путь — замаскировать файл под что-то полезное и убедить человека открыть его. Например, упомянутой выше сирийской оппозиции шпионы засылали DarkComet под видом «шифровальщика сообщений для Skype» и убеждали установить его для защиты от правительственной слежки.

RAT-программы распространяются как индивидуально: «парень передает однокласснице ГДЗ по химии в виде exe-файла» или массово: выкладка на торренты или файлобменники под видом полезных программ, спам в соцсетях, почте, форумах. BlackHole, например, распространялся под видом антивируса для Mac.

В тему: 4 типа мошеннических писем, на которые может повестись каждый

Второй путь — тупо пристроиться к чужому компьютеру с флешкой, пока его хозяин отошел. Жертвами RAT-еров часто становятся их близкие люди. В Tor сети можно наткнутся на сайты с зазывной надписью на главной «Прямая трансляция с фронтальной камеры моей 13-летней сестры Джози. Заплатите 0.01BTC ($10) и наблюдайте за ней круглосуточно».

Продавцы магазинов бытовой техники могут устанавливать программы для слежки на компьютеры покупателей.

С широко закрытыми глазами

Видеонаблюдение используется преимущественно для охраны, а потому не жди веселых картинок с первой же хакнутой камеры. Может, тебе и посчастливится быстро найти HD-трансляцию из элитного борделя, но чаще будут попадаться скучные виды на безлюдные склады и парковки с разрешением VGA. Если в кадре и есть люди, то в основном это ждуны в холле и жруны в кафе. Куда интереснее наблюдать за самими операторами и работой всяких роботов.

IP-камеры и веб-камеры часто путают, хотя это принципиально разные устройства. Сетевая камера, или IP-камера, — самодостаточное средство наблюдения. Она управляется через веб-интерфейс и самостоятельно передает видеопоток по сети. По сути, это микрокомпьютер со своей ОС на базе Linux. Сетевой интерфейс Ethernet (RJ-45) или Wi-Fi позволяет выполнять прямое подключение к IP-камере. Раньше для этого использовались фирменные клиентские приложения, но большинство современных камер управляются через браузер с любого устройства — хоть с компа, хоть со смартфона. Как правило, IP-камеры включены постоянно и доступны удаленно. Именно этим и пользуются хакеры.

Веб-камера — пассивное устройство, которым управляют локально с компьютера (по USB) или ноутбука (если она встроенная) через драйвер операционной системы. Этот драйвер может быть двух разных типов: универсальный (предустановленный в ОС и подходящий для многих камер разных производителей) и написанный на заказ для конкретной модели. Задача хакера здесь уже другая: не подключиться к веб-камере, а перехватить ее видеопоток, который она транслирует через драйвер. У веб-камеры нет отдельного IP-адреса и встроенного веб-сервера. Поэтому взлом веб-камеры всегда следствие взлома компьютера, к которому она подключена. Давай пока отложим теорию и немного попрактикуемся.

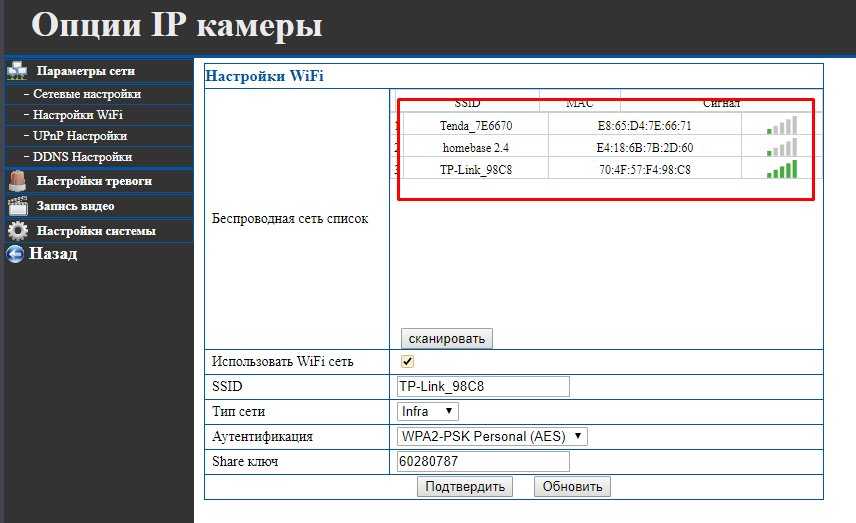

Как правило, камера не может подключить Wi-Fi главным образом из-за неправильной настройки

1) При нажатии кнопки «сканирование» (scan), находит ли камера сигнал

WI-FI маршрутизатора (роутера)? (должна находить)

2) При установке SSID для камеры, пожалуйста, установите его так же, как SSID

вашего маршрутизатора;

3) Беспроводной ключ должен быть одинаковым с ключом беспроводной сети

маршрутизатора (роутера);

4) Отключен ли фильтр Mac-адреса или нет; (необходимо отключить; если Вы

разрешите фильтр MAC-адресов, добавьте беспроводной MAC-адрес камеры в список

разрешенных)

5) Не находится ли камера слишком далеко от маршрутизатора? (В обычной домашней

обстановки, соблюдение расстояния не далее 20 метров предпочтительнее)

6) Проверьте, хорошо ли закреплена антенна камеры.

Во-первых, проверьте, что при нажатии кнопки «scan», камера обнаруживает

Wi-Fi сигнал вашей беспроводной сети. (Может понадобиться сканировать несколько

раз — два и более). Если ваш роутер находится (SSID), выберите из списка всех

найденных роутеров идентификатор SSID вашего роутера WI-FI и кликните по нему (

поля шифрование будут заполнены автоматически). Вам останется только ввести

ключ вашей беспроводной сети.

Во-вторых, если камера не может найти сигнал маршрутизатора Wi-Fi, попробуйте

заполнить в полях SSID ключ сети и шифрование вручную.

И наконец, если все параметры беспроводной сети указаны правильно, но камера

все еще не может подключиться к сети WI-FI, попробуйте другие шифрования, или,

чтобы протестировать, даже без шифрования; во время проверки поставьте камеру

рядом с вашим маршрутизатором.

Если он все еще не может подключиться, пожалуйста, свяжитесь с нашими

инженерами службы технической поддержки.

6. iKeyMonitor – приложение N6 для взлома телефона

iKeyMonitor – один из эффективных шпионских приложений, с помощью которого можно удаленно внедриться как на iPhone, так и на Android. Наибольший ажиотаж вокруг приложения вызывают возможности его кейлоггера.

К тому же, прежде, чем приобрести iKeyMonitor, вы можете протестировать пробную 3-дневную версию.

Что делает iKeyMonitor таким особенным?

Изюминка iKeyMonitor – в его опции “кейлоггер”. В своей “прошлой жизни”, еще до того, как стать приложением для взлома, он был клавиатурным шпионом и “делал карьеру”, отслеживая любые нажатия клавиш на целевом устройстве.

Получив на руки нужную информацию, можно было авторизоваться и брать под свой контроль профили соцсетей, отслеживать электронную переписку и много чего еще.

Как взломать мобильный телефон?

- Создайте учетную запись iKeyMonitor .

- Получите доступ к целевому устройству и перейдите на веб-сайт iKeyMonitor со своего аккаунта.

- Зайдите в “Загрузки” и выберите нужный вам файл с нужными параметрами. Все зависит от того, что вы собираетесь взламывать: iPhone или Android, а также будете ли вы проводить рутинг/джейлбрейк или нет.

- Определившись в выбором, загрузите нужный файл и установите на контролируемом телефоне.

- Дайте системе час, чтобы обновить всю информацию у вас на панели управления.

- Зайдите на iKeyMonitor с вашего гаджета или компьютера для мониторинга целевого телефона.

Прочитайте отзывы о iKeyMonitor или попробуйте онлайн демо-версию здесь >>

Подготовка веб камеры к тестированию

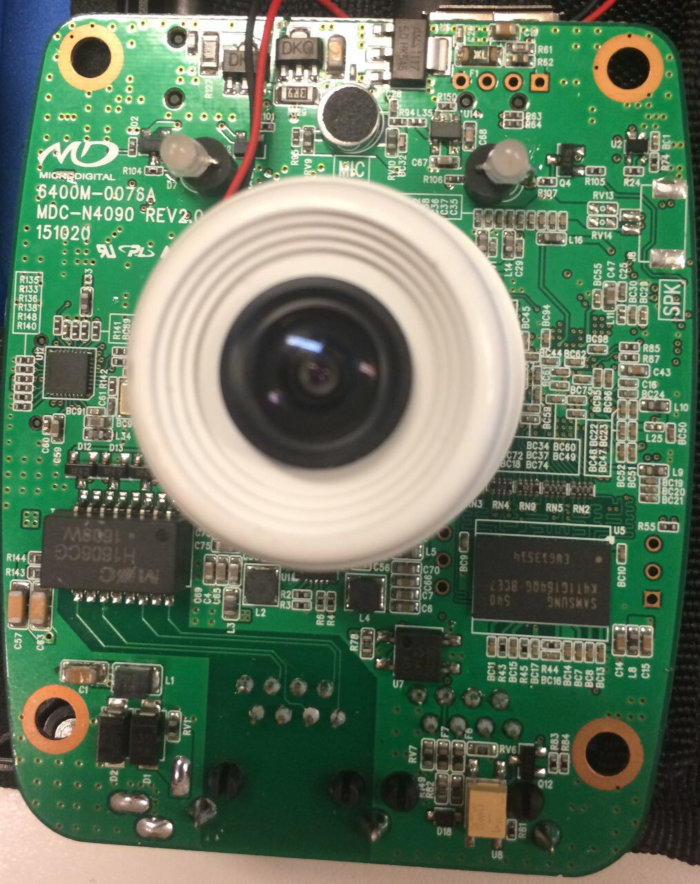

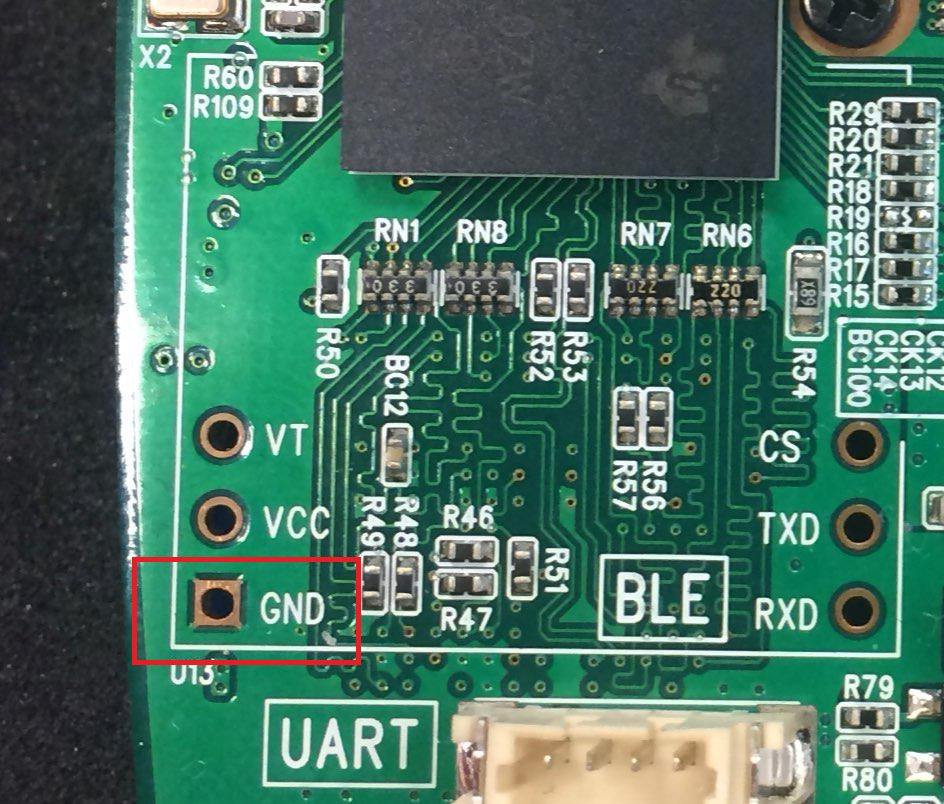

Приступим к изучению аппаратной составляющей. Для этого разбираем устройство (ничего сложного, четыре винта по периметру) и получаем печатную плату.

Также видим следующее:

- память S34ML01G100TF100;

- чип DM368ZCE;

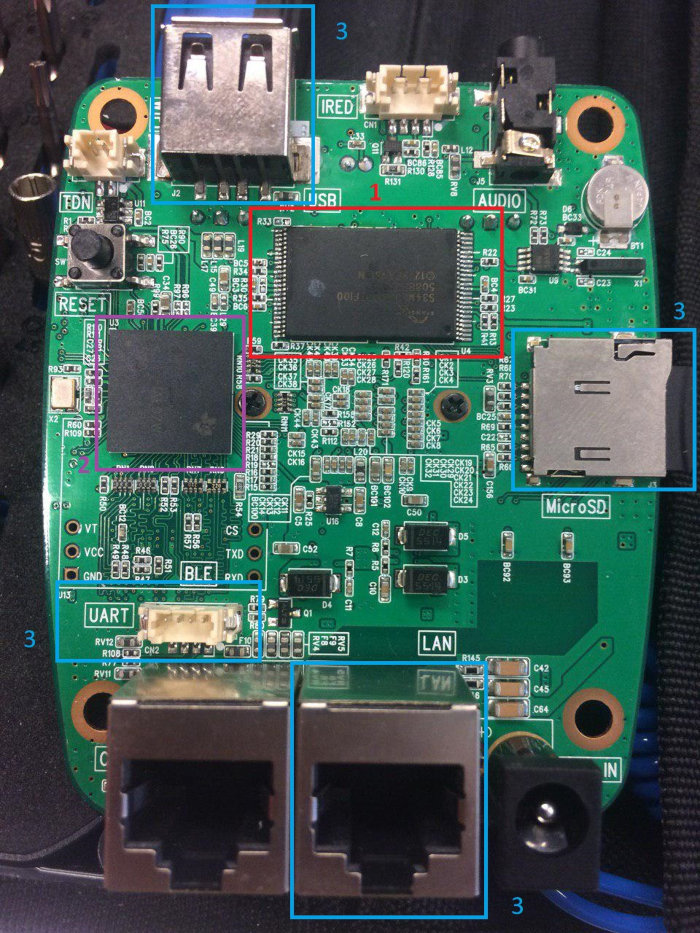

- интерфейсы: четыре пина UART, USB, MicroSD, Ethernet.

Пины, отмеченные как BLE, я не рассматриваю, так как это, скорее всего, контакты для подключения модуля Bluetooth. Нас это в данный момент не интересует.

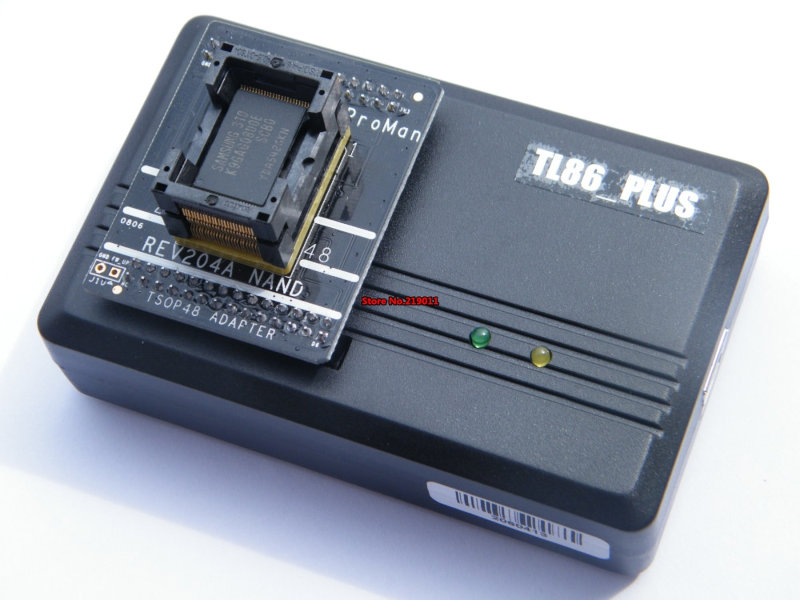

Модуль S34ML01G100TF100 — энергонезависимая NAND-память в корпусе TSOP-48. Datasheet легко гуглится. Из него узнаем подробнее о типе корпуса (NAND08) и размере хранилища — 128 Мбайт.

Для дальнейшей работы потребуется сделать бэкап данных, чтобы в случае «окирпичивания» камеры можно было вернуть ее в изначальное состояние. Для этого идеально подходит программатор ProMan TL86 или TL866 с переходником NAND08 → DIP48.

Содержимое флеш-памяти сохраним в нашу рабочую директорию. Как и к прошивке, возвращаться к ней нужно будет только в том случае, если не выйдет дорваться до админской консоли.

Картинки по запросу tl86

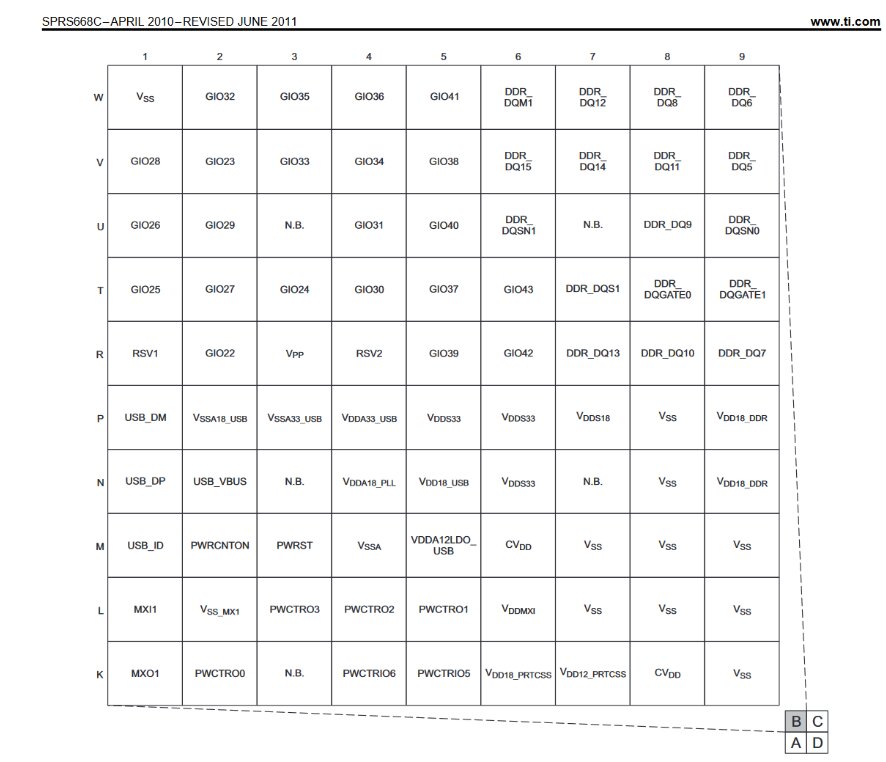

Для чипа DM368ZCE тоже не составило проблем нагуглить документацию (PDF). Оказывается, архитектура чипа — ARM. К тому же из документации можно достать его распиновку, но нам она не потребуется.

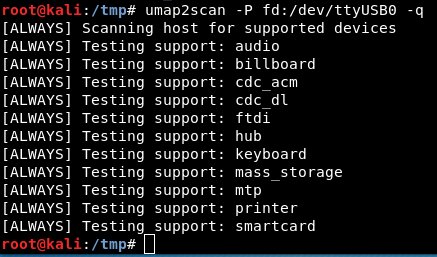

Пройдемся по интерфейсам. Из документации очевидно, что USB и MicroSD нужны в основном для того, чтобы подключать к устройству внешние носители и использовать их в качестве хранилища. Для полноты картины можем подключить к устройству USB-фаззер facedancer21 и, используя утилиту umap2scan, получить список поддерживаемых устройств.

К сожалению, камера не поддерживает ни одно из известных нам устройств.

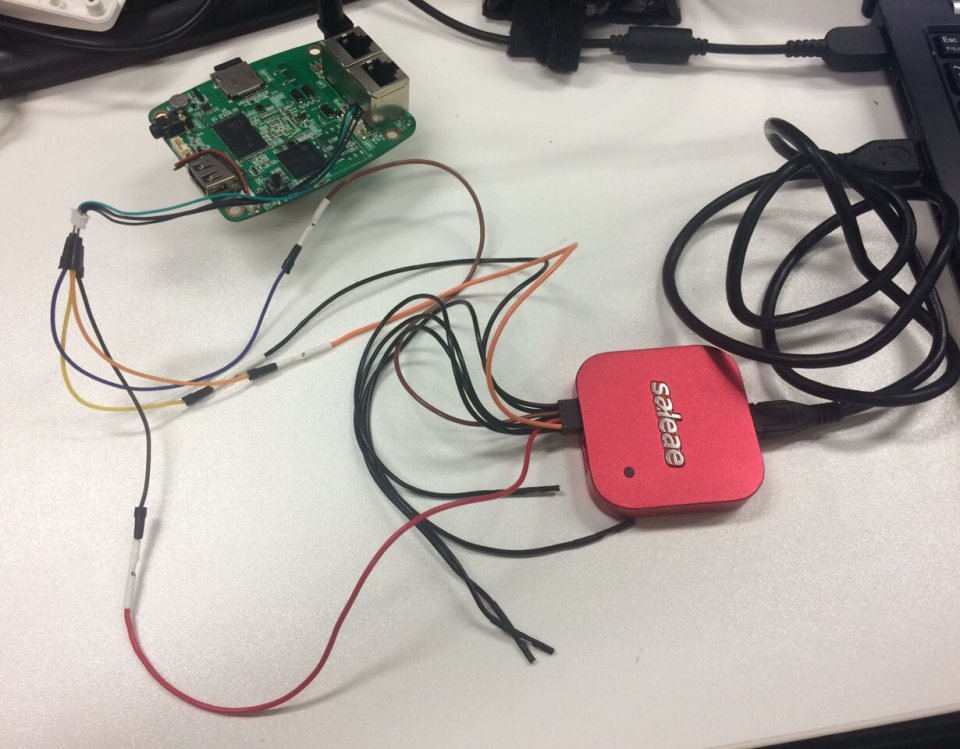

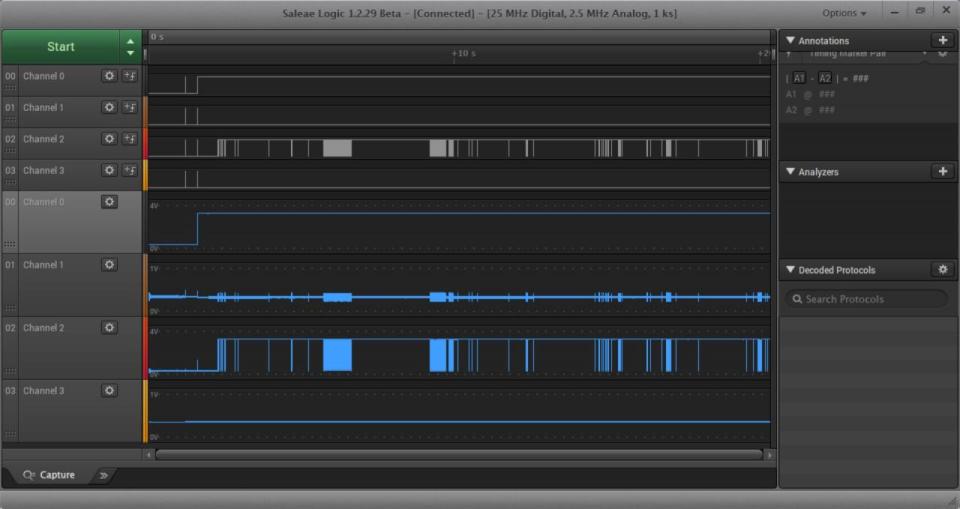

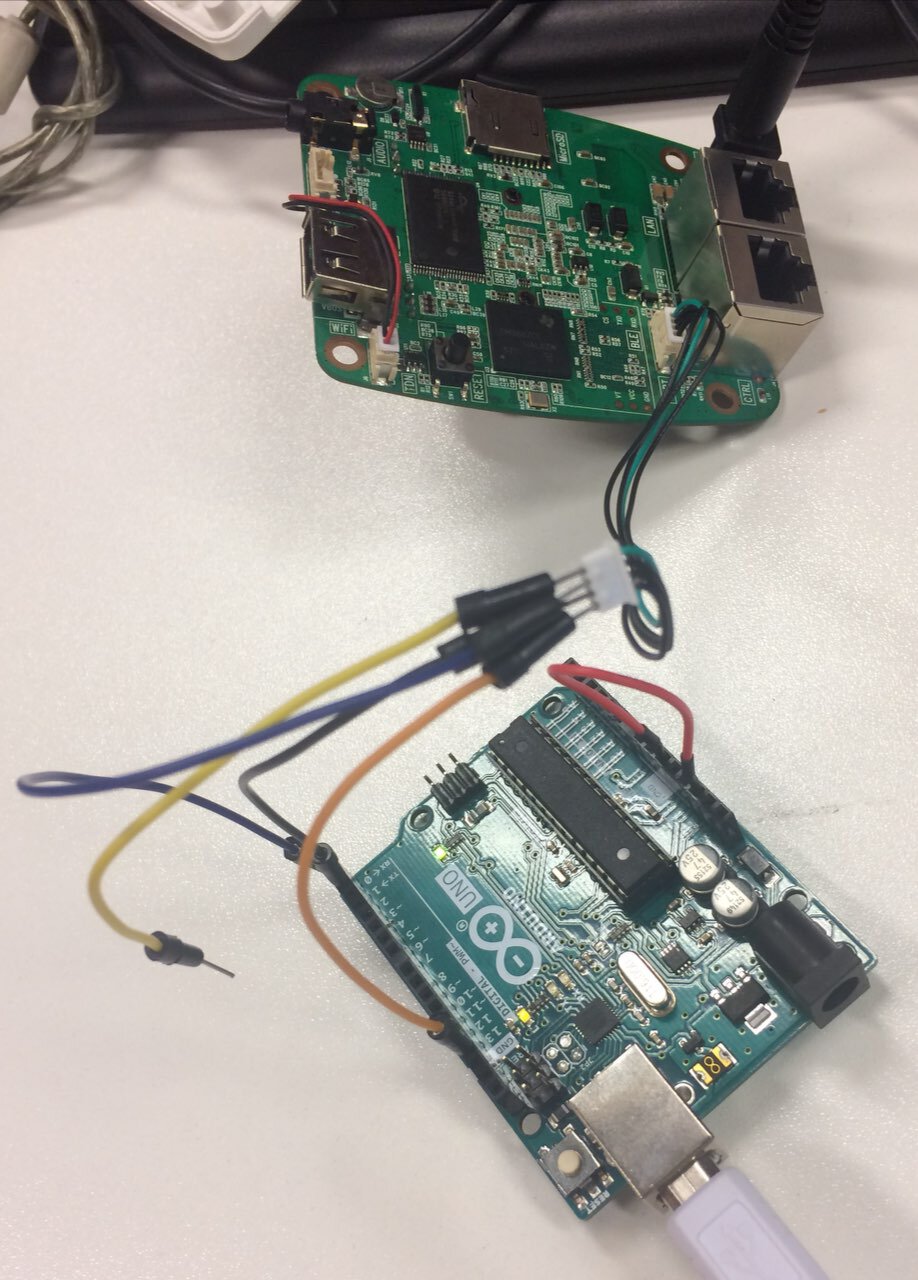

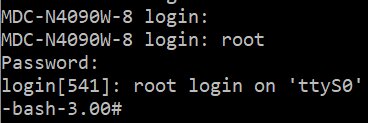

Как насчет UART? Тут предстоит определить, за что отвечает каждый пин и какова скорость передачи данных. Для этого воспользуемся логическим анализатором Saleae Logic. Для удобства я подключился через проводок, который соединяет плату устройства и инфракрасные лампочки.

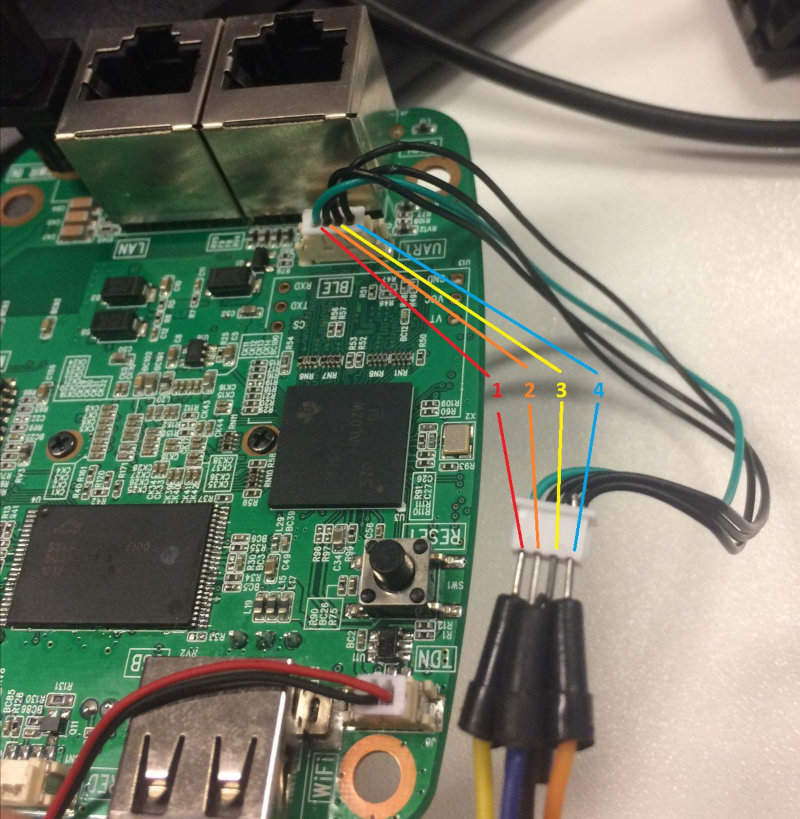

Пронумеруем пины для удобства.

Прежде чем включать логический анализатор, подключаем заземление к пину GND интерфейса для подключения BLE.

Теперь включаем логический анализатор и само устройство и смотрим, что из этого выйдет.

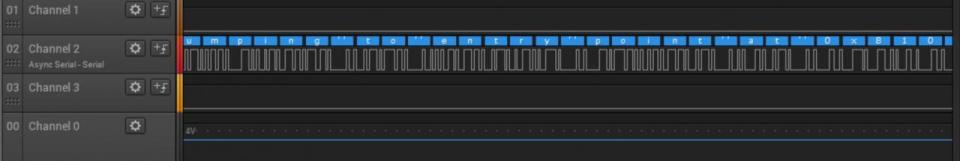

После включения устройства на пине номер 3 (в программе отсчет идет с нуля и пин нумерован как 2) передаются бинарные данные. Этот пин интерфейса UART отвечает за передачу данных (TX). Просмотрев длину одного бита, получаем текущую скорость передачи — 115 200 бит в секунду. При корректных настройках мы даже можем разглядеть часть текста.

У пина под номером 1 постоянное напряжение 3 В — следовательно, он предназначен для питания. Пин номер 4 связан с пином GND интерфейса для подключения модуля BLE. Значит, этот пин тоже «земля». И остается последний пин под номером 2, он отвечает за прием байтов (RX). Теперь у нас есть вся информация для общения с камерой по UART. Для подключения я воспользуюсь Arduino UNO в режиме переходника TTL.

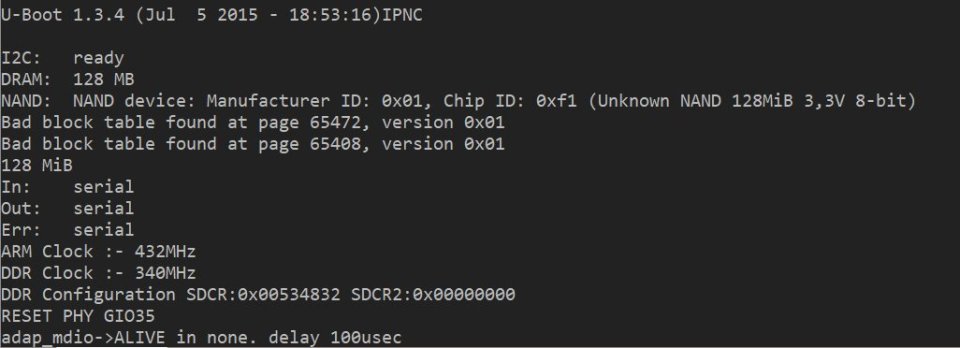

Начинаем мониторить порт UART и получаем следующее.

При старте устройства первым делом подгружается загрузчик системы U-Boot. К сожалению, на уровне загрузки пин TX отключен в настройках камеры, поэтому мы можем наблюдать только отладочный вывод. Через какое-то время подгружается основная система, позволяющая ввести логин и пароль для доступа в администраторскую консоль. Пара root/root (аналогичная той, что используется для веб-админки и указана в документации) прекрасно подошла.

Получив консоль, мы можем изучить все работающие сервисы. Но не забываем, что у нас есть еще один неизученный интерфейс — Ethernet. Для его исследования нужно будет подготовить систему мониторинга трафика

Причем важно отслеживать первое же подключение к сети

Для перехвата трафика я буду пользоваться устройством Lan Tap Pro.

Никакой связанной с обновлениями активности мы, впрочем, не обнаруживаем. На этом разведка закончена, и мы полностью готовы к поиску уязвимостей!

Услуги геолокации мобильных операторов

Ведущие мобильные операторы предоставляют своим клиентам услугу геолокации. Она может быть автоматически включена в тариф или требовать отдельного подключения через оператора или в личном кабинете. Принцип работы у всех компаний одинаков и основан на платформе LCDS. Данная опция работает при условии согласия абонента. Кратко рассмотрим функции, которые предлагают различные операторы.

МТС Локатор

Эта функция отличается от подобной ей . Отслеживать местонахождение человека с ее помощью возможно только с согласия этого человека и занесения его в список друзей. Для этого необходимо отправить сообщение на номер 6677 с номером пользователя, за которым хотите проследить. Первые 14 дней услуга предоставляется бесплатно (пробный период). В последующем система снимает со счета 100 рублей в месяц за 100 запросов.

Подробнее узнать об услуге, предоставляемой МТС, вы можете здесь https://www.mpoisk.ru/.

Мегафон Радар

Сотовый оператор Megafon предоставляет услугу в трех вариациях: RadarLight, Radar, Radar+. Удобна она тем, что позволяет отслеживать телефоны не только пользователей Мегафон, но и других операторов – Теле2, МТС, Билайн. Доступно 99 запросов в течение суток. Обязательно согласие абонентов на предоставление своих данных. Это согласие может быть в любой момент отменено. Возможно сохранение истории перемещений, входов и выходов за пределы определенной зоны. Подключить можно до 5 человек. Стоимость будет равняться количеству человек + 3 рубля в сутки.

Об услуге – https://radar.megafon.ru/landing

Билайн Локатор

Доступен пользователям смартфонов и планшетов на базе Android. Чтобы воспользоваться функцией, необходимо скачать специальное приложение от Beeline, всего один раз получив разрешение на отслеживание от нужных абонентов. Наиболее точные координаты система выдаст, если разыскиваемый человек находится в черте города,т.к. за пределами городов станций меньше – в этом случае искать сложнее и координаты будут не настолько точными. Координаты местоположения будут выведены на карте. Абонентская плата – 7 рублей в сутки.

Подробнее – https://locator.beeline.ru/#/landing

Геопоиск от Tele2

Функция Геопоиск работает как на IOS, так и на Android. Позволяет узнавать о перемещении друзей и родных за последние 3 дня с их разрешения, разумеется. Данные о местоположении придут вам на телефон смс-кой. Первые 3 дня услуга бесплатна. Затем – 2 рубля в сутки.

Подробности можно прочитать на сайте оператора мобильной связи – https://geo.tele2.ru/app .

WWW

На странице проекта в GitHub есть вся необходимая информация по установке.

Я заглянул внутрь бинарника при помощи binwalk.

Вывод binwalk

Squashfs — это специализированная сжатая файловая система, которая часто применяется в роутерах, IP-камерах и прочих IoT-устройствах, а JFFS2 — файловая система, часто используемая на флеш-памяти. В интернете можно найти несколько способов монтирования JFFS2 и Squashfs, но проще всего распаковать их через тот же binwalk.

где

- включает режим извлечения;

- пытается распаковывать вложенные элементы.

В итоге получилось два каталога с содержимым прошивки. В каталоге можно найти файл , внутри которого находится хеш типа MD5 (Unix). Брутанув этот хеш с помощью John или hashcat, можно получить искомый пароль для подключения по Telnet.

Вот пример запуска брута через hashcat:

Здесь

- — тип хеша, который будем брутить, 500 — md5crypt / MD5 (Unix);

- — режим работы, 0 — атака по словарю;

- — игнорировать предупреждения;

- — файл, в который я положил взламываемый хеш;

- — словарь;

- — файл, в который будет записан восстановленный пароль.

Hashcat отработал очень быстро, так как пароль тривиален и есть в популярных словарях. Учетки на Telnet получены, но моя история только начинается…

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Часть 1: Можно ли взломать камеру смартфона, зная только номер телефона?

Прежде чем перейти к хакингу камеры телефона, ответим на один вопрос, который нам очень часто задают в последнее время: возможно ли «хакнуть» телефон, зная только используемый на нем номер?

Ответ — да. Однако некоторым кажется, что это слишком сложный процесс. К том уже, нужно взломать оригинальную прошивку смартфона, а это может сделать его уязвимым для хакерских атак и компьютерных вирусов.

У большинства обычных пользователей нет ни навыков, ни желания связываться со взломом прошивки смартфона. Если это можно сказать и о вас, то лучше используйте тот метод, о котором речь пойдет ниже.

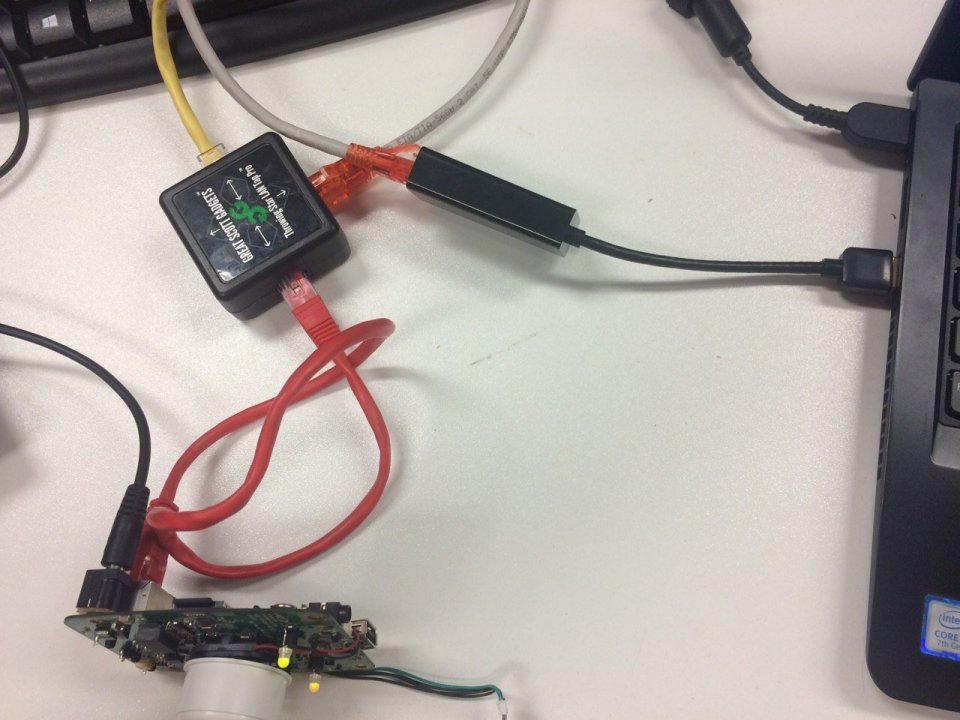

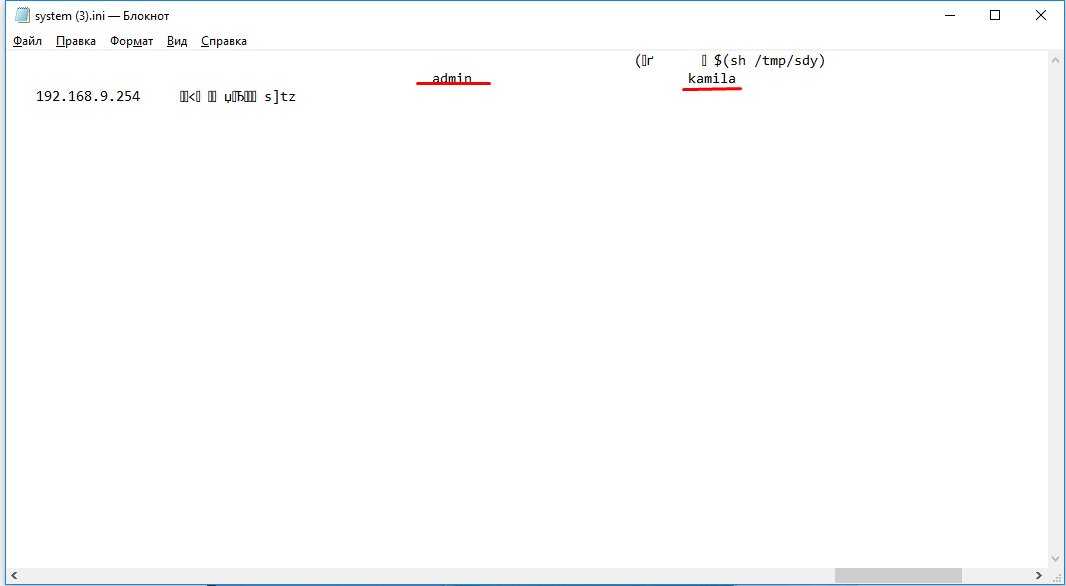

Способ через дорки в Shodan

К слову, есть ещё один способ проверки веб камер. Через всеми нами любимый Shodan.

Мы будем делать поиск по данному запросу:

realm="GoAhead", domain=":81"

(порт можно выбрать 81,8080).

Копируем IP адрес, с указанием порта, вставляем в новую вкладку.И приписываем следующее:

/system.ini?loginuse&loginpas

Получится как-то так:

179.252.228.9:81/system.ini?loginuse&loginpas

После этого у вас должен был скачаться файл system.ini, его нужно открыть. Среди лишних символов тут содержится логин и пароль от камеры.

Если вдруг не скачивается файл, переходите к другому IP. После чего, переходите на тот самый IP с портом, должно вылезти окошко авторизацииВводим туда логин/пароль с файла system.ini, пробуем варианты.

Входить можно как и через браузер, так и через клиент iVMS 4200.

Часто бывает, что производитель оставляет в прошивке камеры служебный вход для сервис-центров. Он остается открытым даже после того, как владелец камеры сменил дефолтный пароль. В мануале его уже не прочтешь, а вот найти на тематических форумах можно.

Огромная проблема состоит в том, что во многих камерах используется один и тот же веб-сервер GoAhead. В нем есть несколько , которые производители камер не спешат патчить.

GoAhead, в частности, подвержен переполнению стека, которое можно вызывать простым запросом HTTP GET. Ситуация усложняется еще и тем, что китайские производители модифицируют GoAhead в своих прошивках, добавляя новые дыры.

Камеры среднего и высокого класса оснащают поворотными креплениями. Взломав такую, можно сменить ракурс и полноценно осмотреть все вокруг. Особенно занятно бывает играть в перетягивание камеры, когда, помимо тебя, ей одновременно пытается управлять кто-то еще. В общем случае атакующий получает полное управление камерой прямо из своего браузера, просто обратившись по нужному адресу.

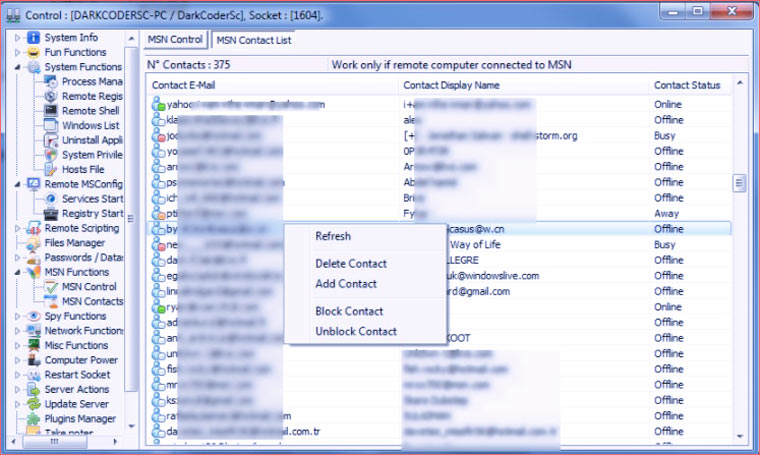

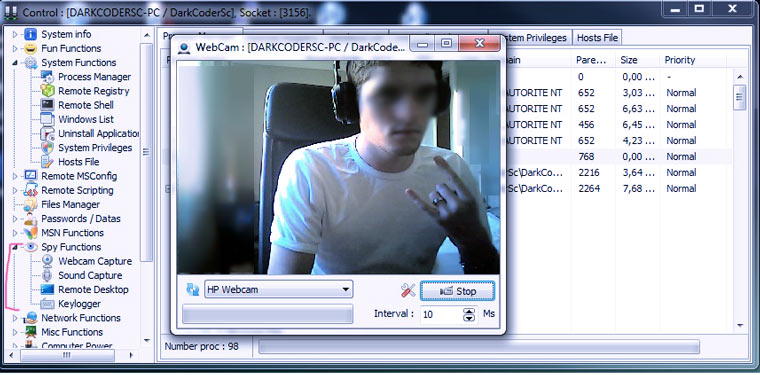

На что способен RAT?

В галерее выше скрины программы DarkComet RAT. Это махровая классика жанра, самый известный инструмент для скрытого управления чужим компьютером, появился еще в 2008 году. Его имя иногда даже попадает в новости. Ходят слухи, что именно DarkComet использовался сирийскими властями для слежки за оппозицией.

Таблица в левой части экрана — список пользователей, компьютерами которых можно управлять. Справа список доступных действий для каждого. Как видите, компьютеры полностью в руках мошенников. Можно даже загружать файлы и запускать bat-скрипты. Отдельного внимания заслуживают разделы Spy Functions и Fun Functions.

«Шпионские функции» позволяют наблюдать за «рабом»: записывать звук и видео, делать что-то на рабочем столе (что-то вроде TeamViewer), записывать все нажатия клавиш. А «забавные функции» могут напугать жертву: отключить мышь/клавиатуру, выдвигать дисковод, отправлять сообщений в виде диалоговых окон или чата на экран компьютера. Уточню на всякий случай: когда работает RAT, на Windows огонек возле камеры в большинстве случаев не горит.

Поиск в Shodan вебкамер как WIRELESS INTERNET CAMERA (18+)

Еще один не особо многочисленный, но достаточно интересный запрос для поиска вебкамер в Shodan, это «title:WIRELESS+INTERNET+CAMERA».

Интересен он в первую очередь тем, что на многих этих камерах работает просмотр без авторизации, которая в таком случае нужна только лишь для доступа к настройкам камеры. Да и работает все нормально не только в Internet Explorer, но и в FireFox и других браузерах.По этому запросу я встречал камеры только одного брэнда — D-Link серии DCS.

Переходим непосредственно к обзору результатов поиска. Вбиваем в поиск Shodan выражение «title:WIRELESS+INTERNET+CAMERA» и смотрим на полученный результат:

Результаты по запросу «title:WIRELESS+INTERNET+CAMERA» в Sodan.

Как видно, мы получили 259 результатов.Однако вам даже после регистрации будет доступен просмотр только 50-ти из них, так как бесплатно Shodan работает в ограниченном режиме. Чтобы увидеть все, вам необходимо будет пополнить на 49$ баланс Shodan.Мы же предлагаем потратить всего-лишь 3,99$ и приобрести ВСЕ уже готовые результаты по запросу «title:WIRELESS+INTERNET+CAMERA» в нашем магазине ShodanShop.

Подключаемся к камерам D-Link

Как я уже заметил, доступ к просмотру многих камер D-Link возможен и без авторизации:

Подключение к камере D-Link DCS-932L

Камера D-Link DCS-932L.

Камера D-Link DCS-932LB.

Согласно руководствам пользователя, найденным в сети, логин для авторизации к этим камерам admin, а пароль отсутствует.

Подключение к камере D-Link DCS-5020L

Не ко всем камерам подходит, но положительный результат был получен достаточно быстро с камерой D-Link DCS-5020L

Камера D-Link DCS-5020L.

После авторизации нам стал доступен джойстик управления камерой и прочие настройки. Камера, как видите, работает в ночном режиме.

Судя по изображениям с этих камер, часто они устанавливаются в частных владениях — в домах и квартирах, так что подсмотреть в них можно много что интересного.

Вот например, немного эротики —

Видео камер D-Link

Подведем небольшой итог: в Shodan по запросу «title:WIRELESS+INTERNET+CAMERA» обнаруживаются вебкамеры D-Link с логином admin и паролем по умолчанию <blank> (поле пустое, т.к. пароль отсутствует).

Что делать?

Камеру надо заклеивать в последнею очередь. Для избежания такой проблемы следует соблюдать всем известные правила безопасности: не скачивать всякую фигню из левых источников, не открывать подозрительные файлы из почты, не поддаваться на уговоры «поставить программу для накрутки лайков VK», не давать никому работать за своим личным компьютером.

Но детям все же стоит заклеивать, пока они не освоят вышеописанные навыки.

Действия в случае заражения — тема отдельной статьи. В первую очередь надо отключить компьютер от интернета (чтобы мошенник ничего не мог с ним сделать), а потом c Google разбирать конкретные решения для вашей платформы.

Крупнейшая ботнет-сеть, созданная на практике

В сентябре 2016 г. после публикации статьи о группировках, продающих услуги ботнетов для осуществления DDoS-атак, сайт журналиста Брайана Кребса (Brian Krebs) стал жертвой DDoS- атаки, трафик которой на пике достиг 665 Гб/с, это одна из самых мощных известных DDoS-атак. Сайт пришлось на некоторое время закрыть. Как выяснилось позже, атака была осуществлена ботнетом из зараженных IP-видеокамер, являющихся подмножеством интернета вещей. В октябре того же года злоумышленники опубликовали исходные тексты использованного вредоносного ПО, известного теперь под названием Mirai.

Исследования показали, что по состоянию на 23 сентября, когда атака достигла пика интенсивности, в интернете можно было найти более 560 000 устройств, уязвимых к атакам с целью создания ботнета.

Далее, уже через месяц, по данным ESSET NOD32, заметная часть глобальной сети интернет несколько часов работала с перебоями. У многих пользователей наблюдались проблемы с доступом к самым известным сервисам загрузки и просмотра видео и социальной сети. Возникает вопрос: кем была реализована столь масштабная DDoS-атака и на кого была направлена? Одним из первых информацию об инциденте опубликовал опять же журналист Брайан Кребс, указав, что причиной столь масштабного сбоя послужила DDoS-атака на известную американскую компанию Dyn, которая предоставляет DNS-сервис для ключевых американских организаций. Позже специалисты выяснили, что DDoS-атака была организована с использованием того же самого крупнейшего ботнета Mirai.

Ставим цели

К счастью, мы живем в то прекрасное время, когда от желаемого до действительного — пара строчек кода. Давай проверим, чем нам может помочь современный мобильный телефон на базе ОС Android.

Сегодня мы напишем маленькую программу, которая в фоновом режиме будет собирать из окружающего пространства важные для нас данные, а затем отправлять их на указанный интернет-ресурс.

В статье из позапрошлого номера «Повелитель ботов на Android» мы написали хорошее и полезное приложение, но у него был один недостаток: его нельзя запустить для работы в фоне и пойти заниматься своими делами. Все дело в так называемом жизненном цикле приложения (Activity lifecyсle). Советую изучить официальные материалы по теме, а пока коротко скажу так: как только система видит, что пользователь перестал работать в приложении, оно становится в очередь на выгрузку из памяти для освобождения ресурсов под другие задачи. Поэтому, если мы хотим денно и нощно следить за окружающим миром с помощью телефона, придется действовать по-другому.

Пусть наша программа периодически самостоятельно запускается, делает фотографию с фронтальной камеры и пишет звук с микрофона, после чего полученные данные должны отправляться в интернет на указанный нами сервер. Для большей гибкости включим в нее возможность менять настройки поведения, периодически загружая из интернета конфигурационный файл.

Рис. 1. Блок-схема приложения

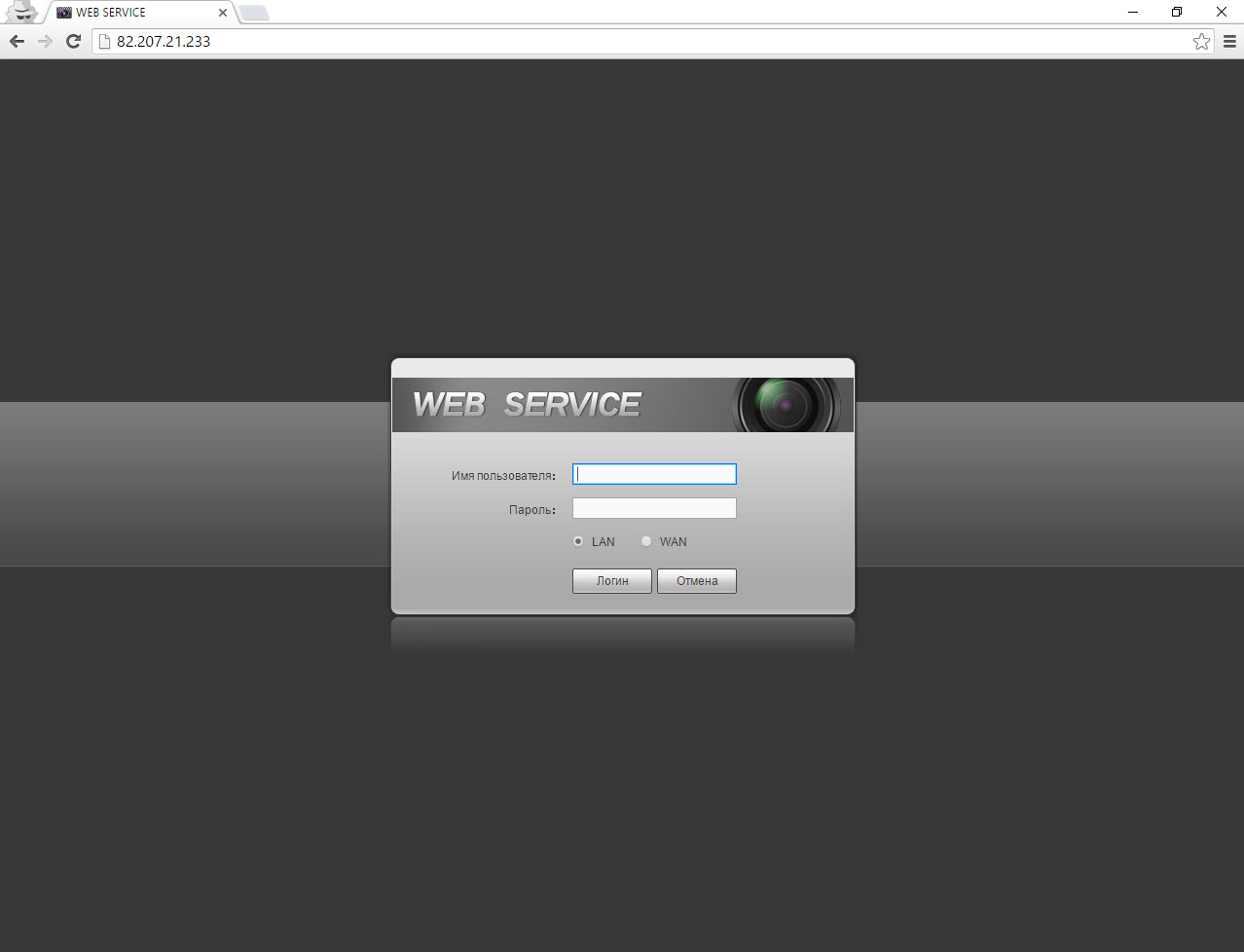

Подбор пароля от IP камеры

На самом деле, все очень просто. Добрая часть доступных интерфейсов, абсолютно не защищены. При подключении к видеоустройству, мы попадаем на авторизацию. Обычно, связка логин:пароль, смешна до жути и выглядит примерно так:

- admin:

- admin:admin

- admin:qwerty123

- administrator:123456780

Типичный интерфейс

Типичный интерфейс

То есть, без использования софта для подбора паролей, простым перебором из этих незамысловатых комбинаций, мы получаем доступ к видеонаблюдению в парках, офисах, барах, магазинах и других общественных местах.

Более того, если устройство обладает неплохой железной составляющей, мы получаем доступ не только к картинке, но и звуку, а также в некоторых случаях, можем полностью управлять процессом видеонаблюдения и записи.

Для простого просмотра большинства камер D-Link (например, модель DSC-2130), можно использовать связку из логина и пароля:

Модели устройств видеонаблюдения D-Link очень легко гуглятся и доступны каждому.

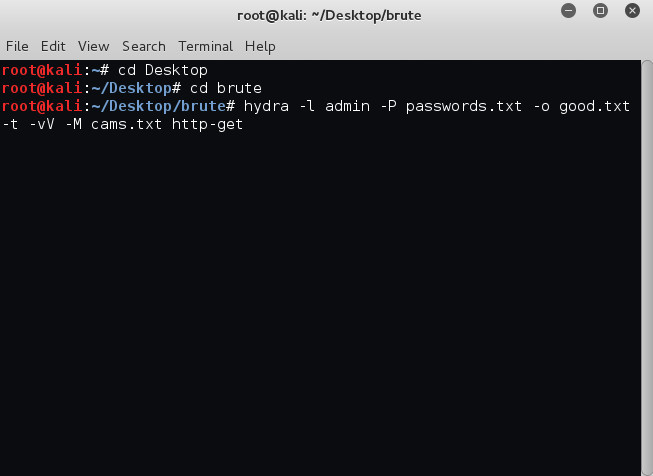

Подобрать пароль с помощью брута можно с помощью скрипта hydra. Как-то раз я рассказывал, что с помощью него можно вспомнить забытый пароль от почтового ящика. И вот, снова он, выручает нас.

Как это выглядит? Все очень просто. Открываем консоль в Kali Linux и запускаем, примерно вот такую команду (предварительно составив необходимые списки для подбора: айпи и пароль к ним):

Флаги из команды довольно просты для понимания: это логин, список паролей в формате , список подобранных паролей (именно там будут храниться удачные связки IP:пароль), список IP-камер в файле в формате IP адресов.

Для того, чтобы расширить познания в скрипте hydra, можно воспользоваться справкой.

Зачем нужен захват контроля над IP-камерой?

Один из вариантов использования вашей IP-камеры злоумышленниками — создание ботнет-сети. Предлагаю рассмотреть эту тему подробнее, чтобы понять, как это работает и зачем оно нужно злоумышленникам, — это поможет вам понять, какие действия необходимо предпринять, чтобы обезопаситься. Для начала определимся с терминами.

Ботнет (англ, botnet, произошло от слов robot и network) — сеть, состоящая из некоторого количества компьютеров с запущенными ботами. Чаще всего бот в составе ботнета является программой, скрытно устанавливаемой на устройство жертвы и позволяющей злоумышленнику выполнять некие действия с использованием ресурсов зараженного компьютера. Обычно используются для нелегальной или неодобряемой деятельности: рассылки спама, перебора паролей на удаленной системе, атак на отказ в обслуживании (DoS- и DDoS-атаки).

Итак, что такое ботнет, мы понимаем, что такое рассылка спама и подбор паролей — вполне очевидно даже обывателю, а что же такое DoS- и DDoS-атака?

DoS (Denial of Service — отказ в обслуживании) — хакерская атака на вычислительную систему с целью довести ее до отказа, т. е. создать такие условия, при которых добросовестные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам) либо этот доступ затруднен. Отказ «вражеской» сис-темы может быть и шагом к овладению этой системой (если в нештатной ситуации ПО выдает какую-либо критическую информацию, например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: потеря простой службы, приносящей доход, например, остановка транзакций или блокирование страницы оплаты услуг провайдера и меры по уходу от атаки ощутимо бьют цель по карману. В настоящее время DoS и DDoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик.

Если атака выполняется одновременно с большого числа компьютеров, говорят о DOoS-атаке (от англ. Distributed Denial of Service, распределенная атака типа «отказ в обслуживании»). Такая атака проводится в том случае, если требуется вызвать отказ в обслуживании хорошо защищенной крупной компании или правительственной организации.

Серьезная уязвимость в Андроиде

Уязвимости в Android, конечно, есть, но выключенный смартфон никаким образом не сможет записывать действия пользователя на камеру. Поэтому не стоит заклеивать отверстия с камерой. Телефон всегда управляется системой и приложениями. Уязвимости периодически находят и исправляют разработчики системы.

А вот какое именно ПО заставляет выполнять задачи смартфона — выбор пользователя. Нельзя качать неизвестные программы со сторонних сайтов: заразиться вредоносным ПО могут не только компьютеры с Виндовс, но и телефоны.

Если какое-то приложение заставит устройство открыть камеру и начать запись, то девайс выполнит задачу. Лучше скачивать мобильные игры и приложения для Андроида через специальное ПО — Google Play Market.

Но, если получилось так, что вредоносное ПО было установлено на устройство, в любом случае, пересылка видео и фото показывается в отчетах смартфона. Просмотреть файлы могут только спецслужбы, при условии, что пользователь совершает противоправные действия. Но такие данные представляют, в основном, социальные сети.

Порт для рукоятки

многофункциональной рукоятке Leica M (14495)

Распиновка

Земля (камера выключена, нет батареи) Потенциал (камера включена)alexhude.github.io/assets/2019/2019-01-24-hacking-leica-m240/probe2_potential.pngСопротивление (камера выключена, нет батареи)

Потенциал (камера включена)alexhude.github.io/assets/2019/2019-01-24-hacking-leica-m240/probe2_potential.pngСопротивление (камера выключена, нет батареи) Связанные выходы (камера выключена, нет батареи)

Связанные выходы (камера выключена, нет батареи) Логический анализатор (камера включена)0121

Логический анализатор (камера включена)0121

USB

Камера Canon

Камера Canon Карманная видеокамера Blackmagic

Карманная видеокамера Blackmagic Видеокамера Canon

Видеокамера Canon Видеокамера JVC

Видеокамера JVC Брелок

Брелок Камера KidiZoom

Камера KidiZoom

- 22 — маловероятно, потому что D- D+ являются дифференциальной парой и должны быть довольно близки;

- 04/05 — маловероятно, потому что у них разное сопротивление;

- 14/15 — маловероятно, потому что у них разное сопротивление;

- 15/16 — возможно, потому что они близки и имеют похожее сопротивление.

SMSC 2512b

SMSC 2512b

Снова PTP

libEasyPTPкод программыGetDebugBuffer (0x900C)DebugCommandString (0x900D)

- exit — закрыть инструмент;

- flush — слить отладочный буфер с камеры:

M240PTPTool

Эпилог

- найдите всю публичную информацию об устройстве: технические характеристики, данные о комплектующих, фотографии внутренностей, видео с завода 😉

- если у вас есть прошивка, покопайтесь в ней и поищите подсказки о внешних выходах;

- всегда гуглите разные магические и странные последовательности байтов, которые найдёте в файлах прошивки;

- измерьте GND/потенциал/сопротивление для всех неизвестных контактов, выставленных наружу;

- прозондируйте эти контакты анализатором логики;

- всегда помните о мерах безопасности, связанных с электроникой;

- попробуйте исключить контакты, которые вам не нужны (земля, питание);

- если не можете распознать сигнал по аналоговому виду, попробуйте поискать в Google наиболее популярные (USB/UART/SPI/I2C/1Wire);

- если возникли идеи о природе сигнала, попробуйте проверить на похожей бытовой электронике;

- подумайте

трипять раз, прежде чем отправлять данные на устройство; - и конечно, не стесняйтесь спрашивать совета.

github.com/alexhude

github.com/alexhude

Использование программного обеспечения

Взлом веб камеры может быть запросто осуществлен посредством использования специального программного обеспечения. Правда, ключевой особенностью можно назвать необходимость узнать ip пользователя, в каком бы регионе он ни находился. Проверяется ip пользователя достаточно просто, необходимо всего лишь получить от него сообщение, любую другую информацию, в системных данных которой и будет указан соответствующий адрес. Стоит отметить, может быть ip определен как для динамического, так и плавающего параметра, вне зависимости от расположения потенциального объекта. Единственным исключением станет использование прокси, в таком случае ip будет сокрыт, но с камерами это редкость, взлом веб ноутбука должен пройти без особых проблем.

Программа — один из методов взлома камер видеонаблюдения

После того, как ip был выявлен, необходимо приступать к работе с программным обеспечением, которое предложено сегодня в сети веб в просто огромном множестве вариантов. Зависит эффективность программы от выбора, ибо не все представленные в сети web программы позволят оперативно и гарантированно осуществить взлом системы. К примеру, можно выделить достаточно популярную во всех отношениях в web программу под названием ICMHacker, удобную и доступную любому пользователю.

Одной из систем защиты камер от возможного взлома послужит оптимально проработанная система паролей. К примеру, продукция компании Самсунг потребует от владельца смены заводских паролей на собственные. Открытым вопросом становится пароль администратора, который может стать доступным любым web пользователям, но производители активно работают над устранением проблемы, исключения возможности взлома.