Как изменить rdp порт по умолчанию windows 10

Маркировка лекарственных препаратов. Часть первая «Быстрая интеграция»

Данный цикл будет посвящен маркировке лекарственных препаратов (далее ЛП), нюансам работы с «1С: Библиотека интеграции с МДЛП», доступной для скачивания на сайте ИТС, методиками работы с регистраторами выбытия, и проблемам, с которыми пришлось столкнуться при интеграции.

Эта статья будет представлять из себя краткую инструкцию, что делать, когда маркировка уже близко и необходимо быстро внедрить ее. Надеюсь, она станет подспорьем в данной задаче. Будут приведены рекомендации, как в короткие сроки с минимально необходимой функциональностью и минимумом чтения документации произвести интеграцию библиотеки МДЛП и выполнить начальные настройки. Также будут даны рекомендации по быстрым, но важным, на мой взгляд, доработкам.

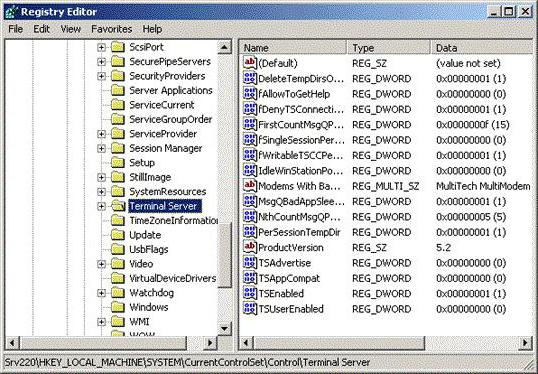

Изменение настроек в системном реестре

Сразу отметим, что процедура изменения производится исключительно в ручном режиме, причем в самом клиенте удаленного доступа какой-либо сброс или установка новых параметров не предусмотрены.

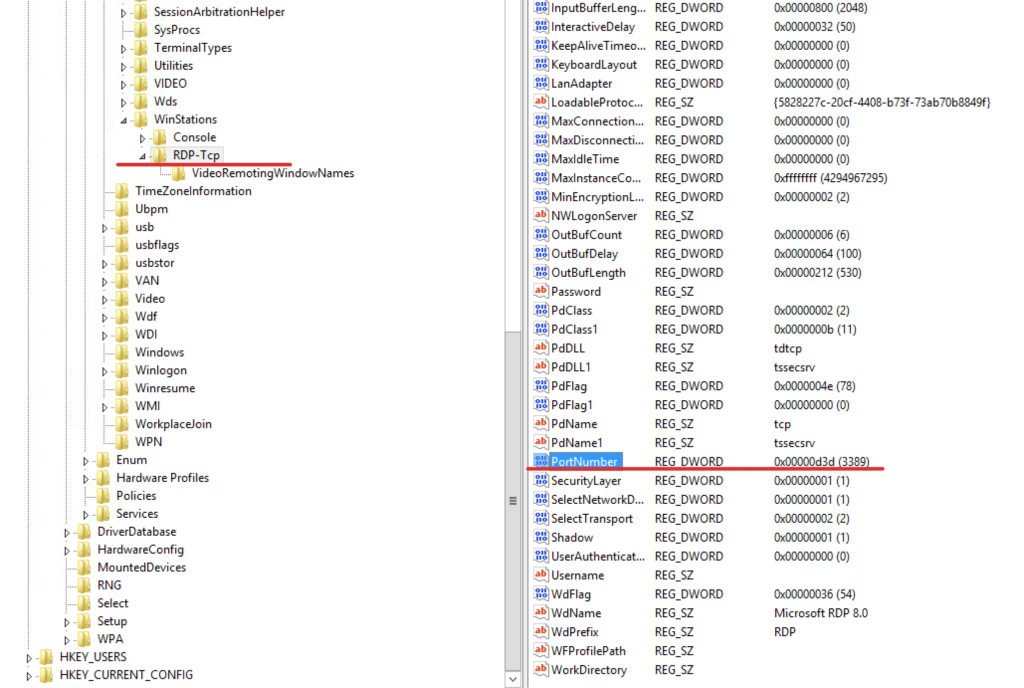

Для начала вызываем стандартный редактор реестра командой regedit в меню «Выполнить» (Win + R). Здесь нас интересует ветка HKLM, в которой по дереву разделов нужно спуститься через директорию терминального сервера до каталога RDP-Tcp. В окне справа находим ключ PortNumber. Его-то значение нам и нужно поменять.

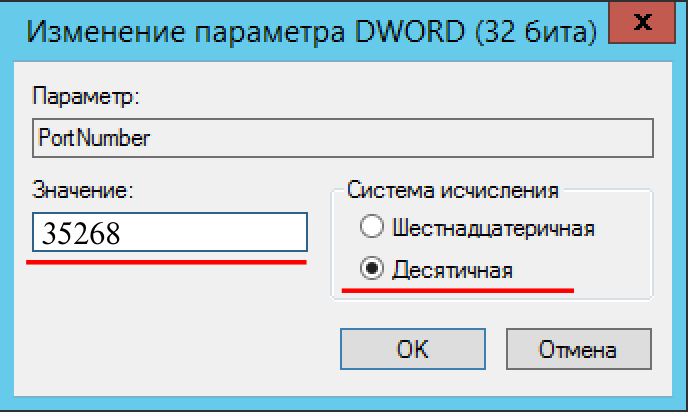

Заходим в редактирование и видим там 00000D3D. Многие сразу недоумевают по поводу того, что это такое. А это просто шестнадцатеричное представление десятичного числа 3389. Чтобы указать порт именно в десятичном виде, используем соответствующую строку отображения представления значения, а затем указываем нужный нам параметр.

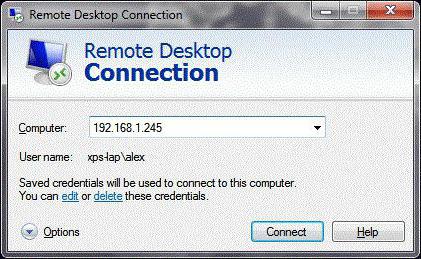

После этого перегружаем систему, а при попытке подключения указываем новый порт RDP. Еще одним способом подключения является использование специальной команды mstsc /v:ip_address:XXXXX, где XXXXX – новый номер порта. Но и это еще не все.

Реализации сторонних разработчиков

Существует множество реализаций клиентов и серверов RDP, не принадлежащих Microsoft, которые реализуют подмножества функций Microsoft. Например, клиент командной строки с открытым исходным кодом rdesktop доступен для операционных систем Linux / Unix и Microsoft Windows. Есть много GUI клиентов, как TSCLIENT и KRDC , которые построены на вершине RDesktop.

В 2009 году rdesktop был разветвлен как FreeRDP, новый проект, направленный на разбиение кода на модули, решение различных проблем и внедрение новых функций. FreeRDP поставляется с собственным клиентом командной строки xfreerdp, который поддерживает бесшовную Windows в RDP6. Примерно в 2011 году проект решил отказаться от разветвления и вместо этого переписать под лицензией Apache License , добавив дополнительные функции, такие как RemoteFX, RemoteApp и NTLMv2. Коммерческое распространение под названием Thincast было запущено в 2019 году. Летом 2020 года появился многоплатформенный клиент на основе FreeRDP, включая поддержку Vulkan / H.264. Также существует GTK-приложение под названием Remmina .

Серверы RDP с открытым исходным кодом в Unix включают FreeRDP, ogon project и xrdp . Для подключения к такому серверу можно использовать клиент подключения к удаленному рабочему столу Windows.

Собственные клиентские решения RDP, такие как rdpclient , доступны как автономное приложение или встроены в клиентское оборудование. Новая парадигма доступа, доступ на основе браузера, позволила пользователям получать доступ к рабочим столам и приложениям Windows на любых узлах RDP, таких как узлы сеансов удаленного рабочего стола Microsoft (RDS) (службы терминалов) и виртуальные рабочие столы, а также к удаленным физическим ПК.

Существует также протокол удаленного отображения VirtualBox (VRDP), используемый Oracle в реализации виртуальной машины VirtualBox . Этот протокол совместим со всеми клиентами RDP, такими как те, которые поставляются с Windows, но, в отличие от исходного RDP, может быть настроен для приема незашифрованных и незащищенных паролем соединений, что может быть полезно в безопасных и надежных сетях, таких как домашние или офисные локальные сети . По умолчанию RDP-сервер Microsoft отклоняет подключения к учетным записям пользователей с пустыми паролями (но это можно изменить с помощью редактора групповой политики ). Возможности внешней и гостевой авторизации также предоставляются VRDP. Не имеет значения, какая операционная система установлена в качестве гостевой, поскольку VRDP реализован на уровне виртуальной машины (хоста), а не в гостевой системе. Патентованный VirtualBox Extension Pack требуется.

Какие порты я должен особенно защищать?

- Порт 21: используется протоколом FTP для передачи файлов.

- Порт 22: используется протоколом SSH для удаленного управления компьютерами.

- Порт 23: используется протоколом Telnet для удаленного управления компьютерами (небезопасно)

- Порты 80, 8080, 8088, 8888 и 443: мы должны закрыть все веб-ориентированные порты, если у нас нет веб-сервера, и если у нас есть, мы должны контролировать его должным образом, чтобы смягчить возможные веб-атаки, такие как атаки SQL-инъекций, XSS и другие.

- Порт 4444: этот порт обычно используется троянами и вредоносными программами в целом, рекомендуется всегда блокировать его.

- Порты 6660-6669: эти порты используются популярным IRC, если мы их не используем, мы не будем их открывать.

- Порт 161 UDP: он используется протоколом SNMP для просмотра конфигурации и управления различным оборудованием, таким как маршрутизаторы, коммутаторы, а также серверы. Желательно закрыть его, если вы не собираетесь им пользоваться.

- Порт 53 UDP: порт, используемый протоколом DNS, этот порт может использоваться для эксфильтрации информации в самих запросах DNS.

Конечно, все эти порты, которые мы объяснили, являются самыми простыми, но мы всегда должны следовать политике блокировки всего, кроме тех, которые используются, таким образом мы не забудем закрыть разные порты. Если мы заблокируем все (кроме тех, которые используются и разрешены), у нас будет хорошо защищенная система, так как наличие открытого порта — это первый шаг к вторжению.

Замена старого значения порта новым

Для того, чтобы прописать другое значение необходимо сделать следующее (актуально для любой версии Виндовс, в том числе Windows Server 2008):

- замените его на тот порт, который следует установить. Не забудьте пометить, что необходимо использовать десятичные числа, выделив необходимый пункт;

- сохраняете проделанные шаги и перезагружаете устройство;

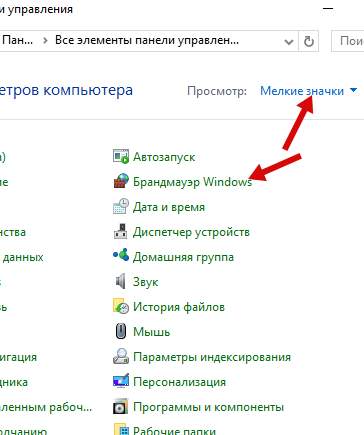

- открываете Пуск, заходите в панель управления;

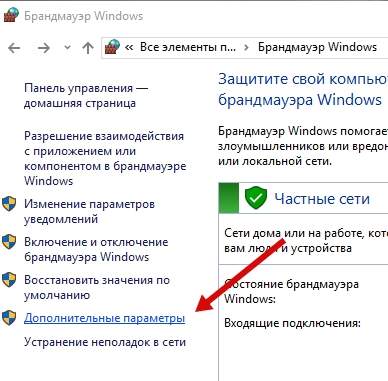

- находите пункт «Брандмауэр Windows» и в нем «Дополнительные параметры»;

- в открывшемся окне надо вписать правило для нового порта удаленного рабочего стола;

- прописываете новое правило;

- вводите измененный порт и разрешаете подключение;

- указываете необходимые профили;

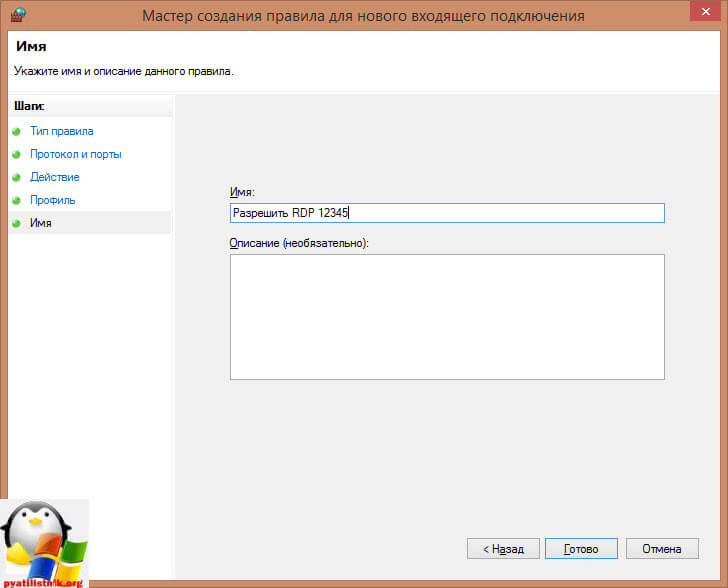

- устанавливаете название.

Что делать, если служба Mscorsvw.exe грузит процессор или систему

Теперь при подключении к удаленному столу необходимо после IP-адреса через двоеточие указывать новое значение, например 192.161.11.2:3381.

Опции mstsc

Хотя mstsc является утилитой с графическим интерфейсом, вы можете запускать программу в командной строке с опциями. Далее рассмотрены эти опции.

Использование mstsc:

MSTSC [] ] [w: /h:] | [/shadow: ]

Опции:

- «файл подключения» — имя RDP-файла для подключения.

- /v:<сервер> —удалённый компьютер, к которому нужно подключиться.

- /g:<шлюз> — сервер шлюза удалённых рабочих столов, который следует использовать для подключения. Этот параметр считывается, только если удалённый компьютер конечной точки указан с использованием /v.

- /admin — подключает вас к сеансу администрирования удалённого компьютера.

- /f — запускает удалённый рабочий стол в полноэкранном режиме.

- /w:<ширина> — ширина окна удалённого рабочего стола.

- /h:<высота> — высота окна удалённого рабочего стола.

- /public — запускает удалённый рабочий стол в общем режиме.

- /span — сопоставляет ширину и высоту удалённого рабочего стола с соответствующими характеристиками локального виртуального рабочего стола и развёртывает изображение на несколько мониторов при необходимости. Для этого все мониторы должны быть размещены так, чтобы образовался прямоугольник.

- /multimon — задаёт расположение элементов на мониторах, используемых для сеанса служб удалённого рабочего стола, так, чтобы оно соответствовало текущей конфигурации на стороне клиента.

- /edit — открывает указанный RDP-файл подключения, чтобы его можно было изменить.

- /restrictedAdmin — подключает вас к удалённому компьютеру в режиме ограниченного администрирования. В этом режиме учётные данные не отправляются на удалённый компьютер, что обеспечивает защиту при подключении к скомпрометированному компьютеру. Но подключения с удалённого компьютера могут не проходить проверку подлинности со стороны других компьютеров, и это может влиять на функциональность и совместимость приложений. Этот параметр подразумевает наличие параметра /admin.

- /remoteGuard — подключает текущее устройство к удалённому устройству с помощью Remote Guard. Remote Guard предотвращает отправку учётных данных на удалённый компьютер, обеспечивая защиту при подключении к скомпрометированному удалённому компьютеру. В отличие от режима ограниченного администрирования Remote Guard также поддерживает соединения с удалённого устройства, перенаправляя все запросы обратно на ваше устройство.

- /prompt — запрашивает учётные данные пользователя при подключении к удалённому компьютеру.

- /shadow:<ИД_ceaнca> идентификатор сеанса, для которого требуется теневое управление.

- /control — разрешает управление сеансом при теневом управлении.

- /noConsentPrompt — разрешает теневое управление без согласия пользователя.

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

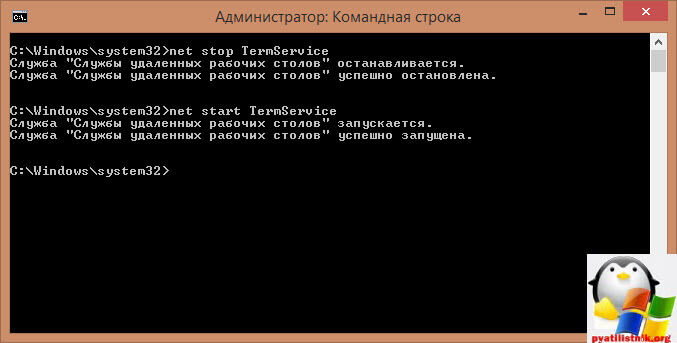

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

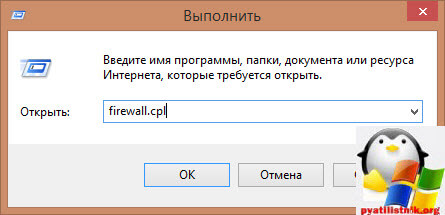

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

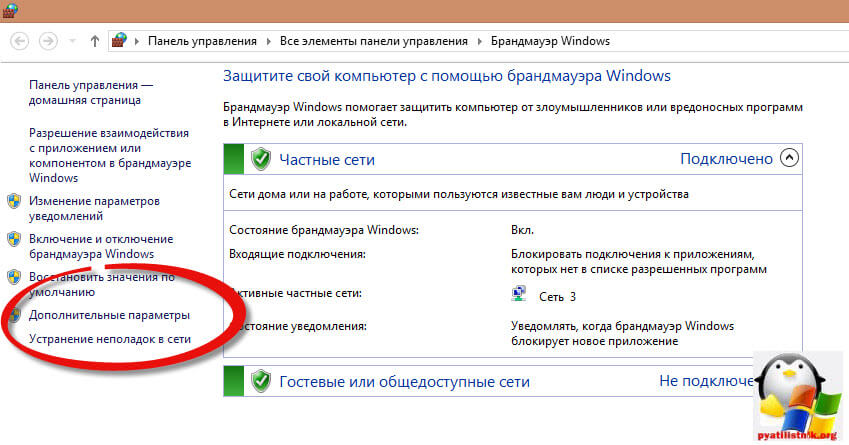

Далее переходим в пункт Дополнительные параметры

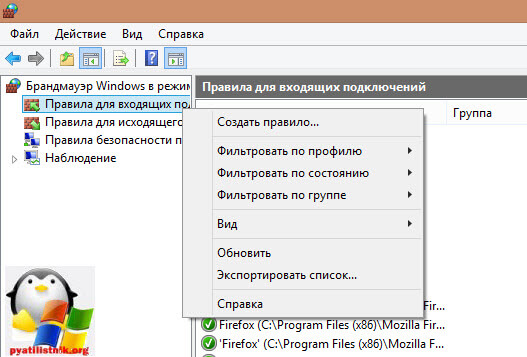

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

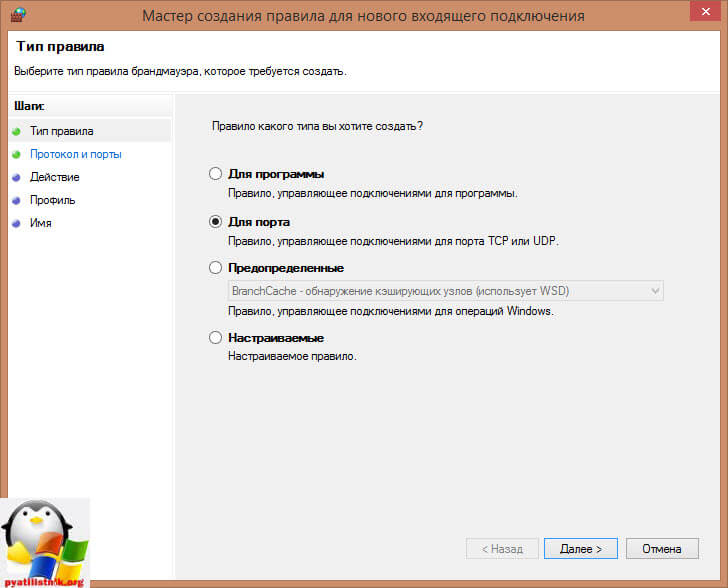

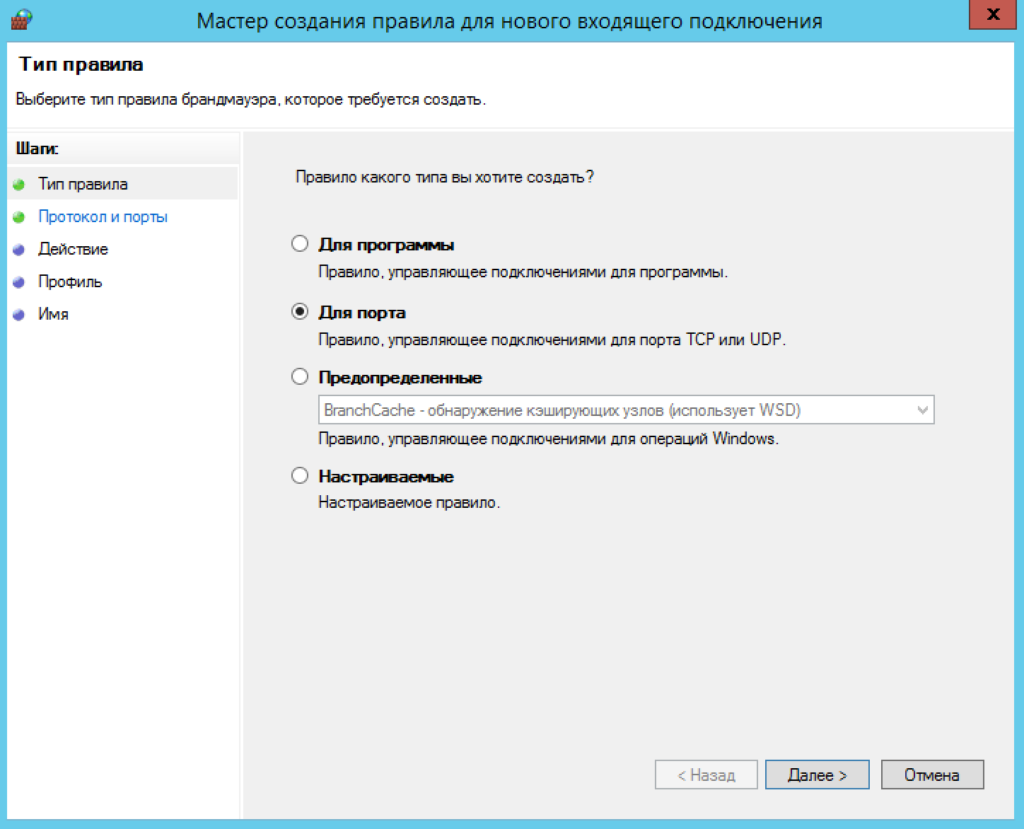

Выбираем, что правило будет для порта

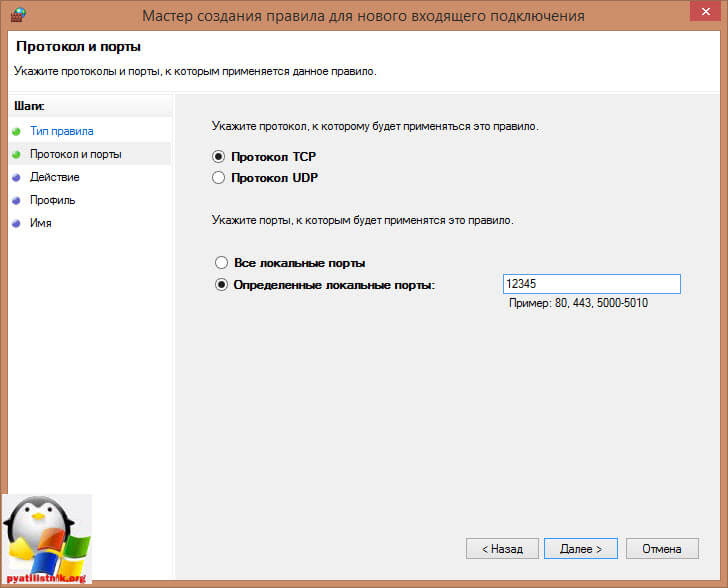

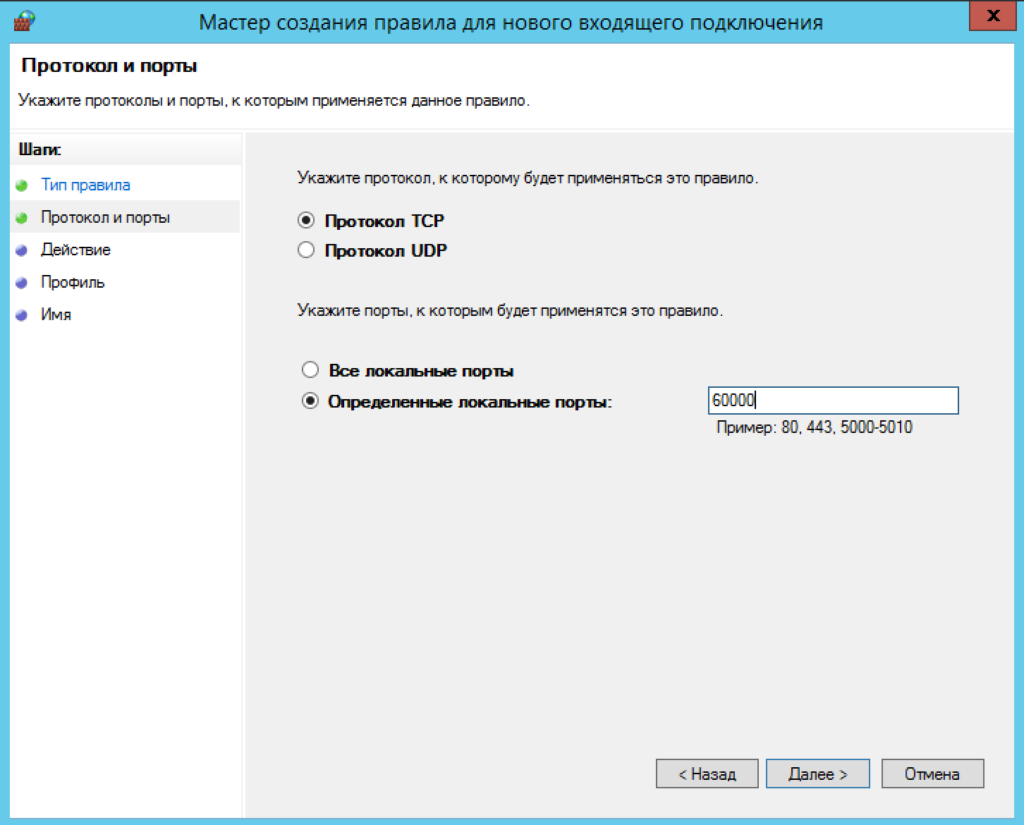

Протокол оставляем TCP и указываем новый номер RDP порта.

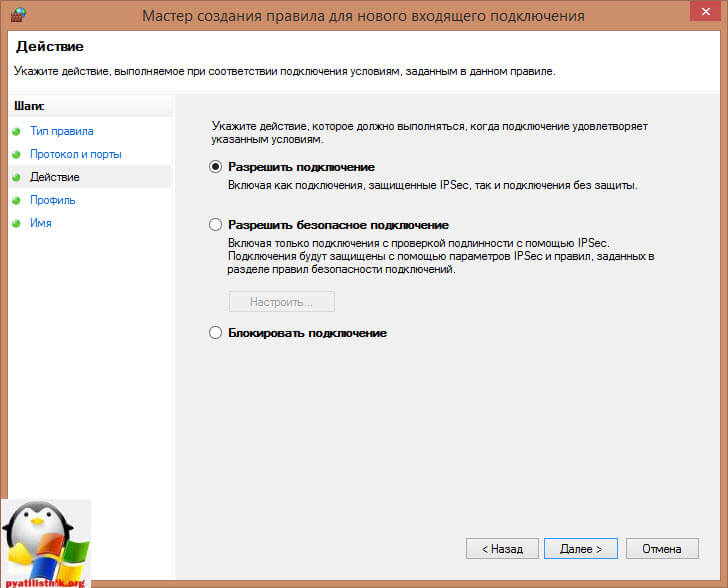

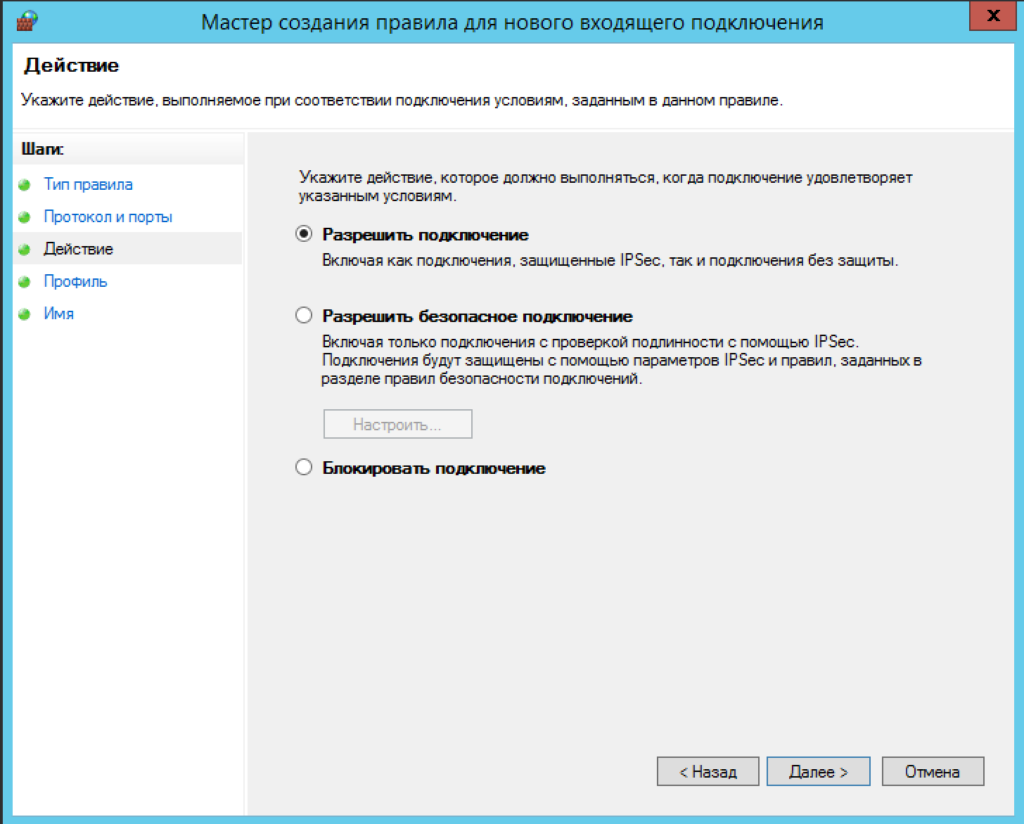

Правило у нас будет разрешающее RDP соединение по не стандартному порту

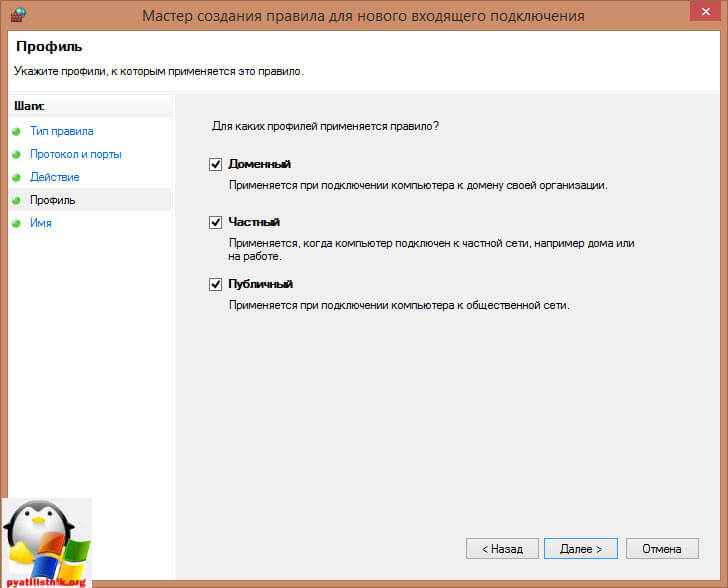

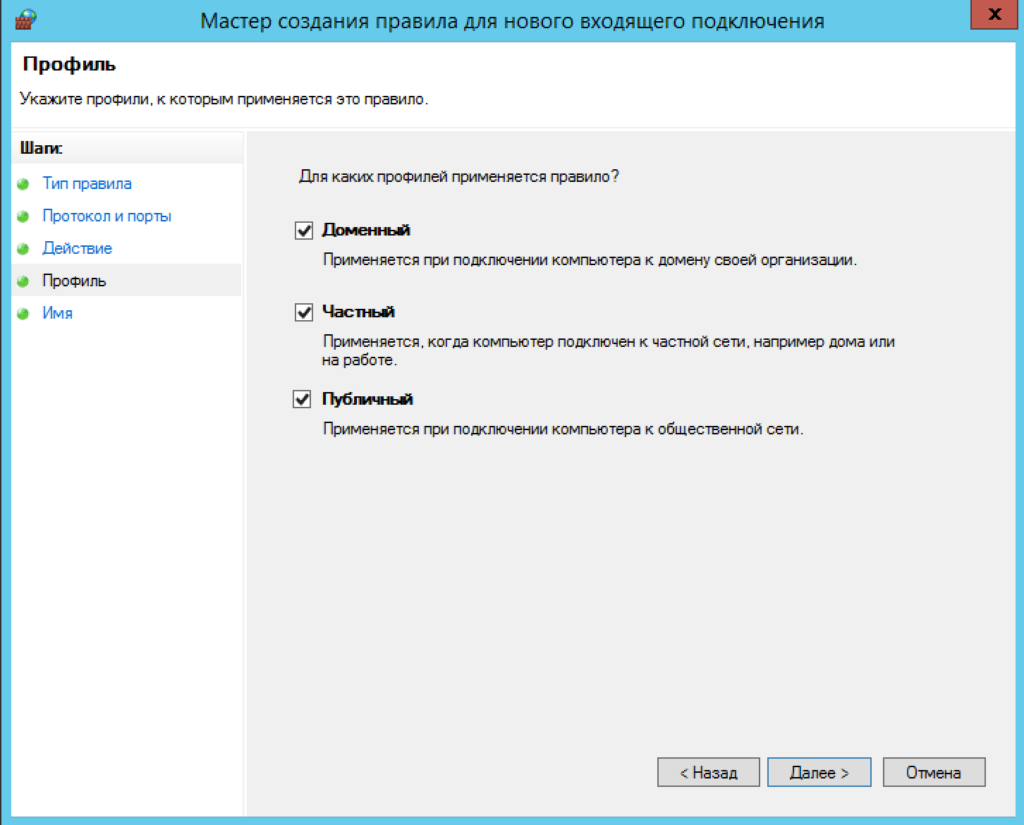

При необходимости задаем нужные сетевые профили.

Ну и назовем правило, понятным для себя языком.

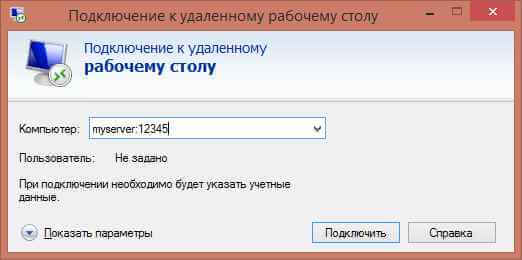

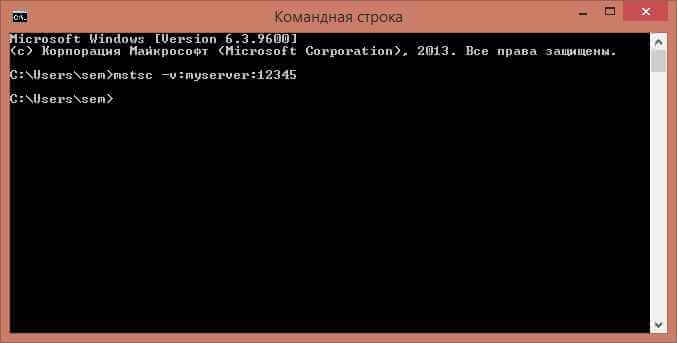

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так: mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.

Замена старого значения порта новым

Для того, чтобы прописать другое значение необходимо сделать следующее (актуально для любой версии Виндовс, в том числе Windows Server 2008):

открываете «Пуск». В поисковой строке внизу прописываете «regedit.exe»;

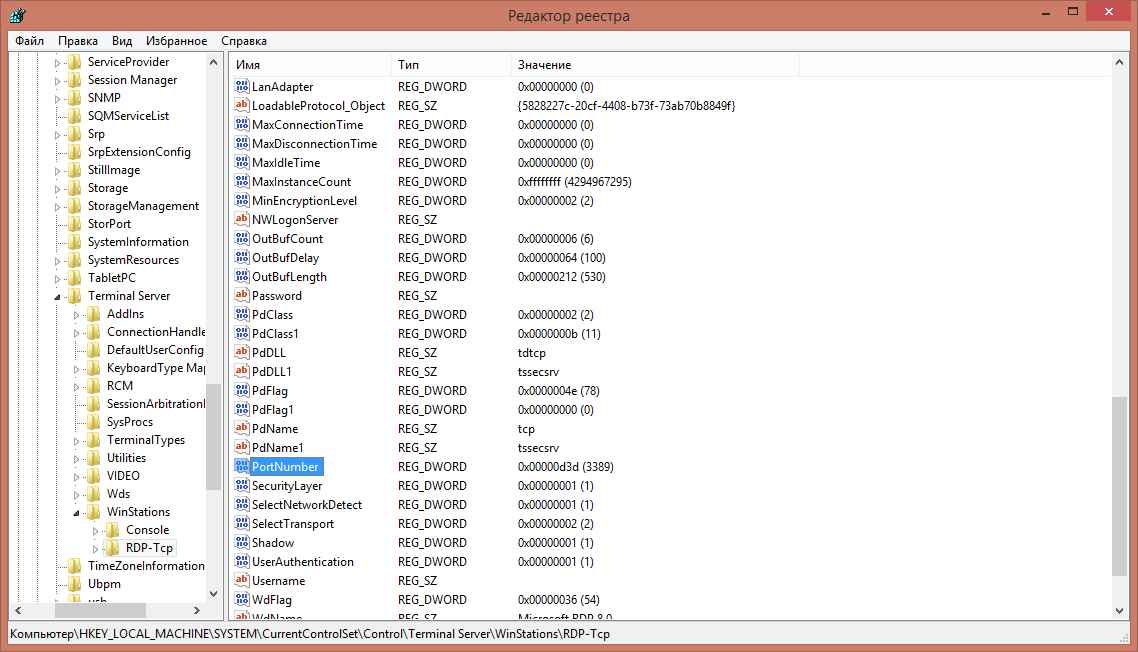

откроется окошко, где нужно найти корневую директорию: HKEY_LOCAL_MACHINE. Открываете ее и ищете папку System, затем переходите по следующему пути: CurrentControlSet, открываете Control, затем — Terrminal Server и последней будет папка WinStations. Теперь кликаете по папке RDP-Tcp;

найдите пункт «PortNumber». В правой колонке увидите шестнадцатиричное значение 00000D3D, которое соответствует стандартному RDP порту 3389;

- замените его на тот порт, который следует установить. Не забудьте пометить, что необходимо использовать десятичные числа, выделив необходимый пункт;

- сохраняете проделанные шаги и перезагружаете устройство;

- открываете Пуск, заходите в панель управления;

- находите пункт «БрандмауэрWindows» и в нем «Дополнительные параметры»;

443 HTTPS

Один из популярных портов и используются в защищенных каналах игр и облачных сервисах, в адресной строке обратите внимание на начало, при наличии https:// — HyperText Transfer Protocol Secure, говорит о том, что работает именно через 443 port – поддерживает шифрование, увеличивая безопасность. На вопрос, как самостоятельно открыть порт на компьютере в windows 10 – довольно просто, ниже пошаговая инструкция

2. В открывшемся окне «Брандмауэр Windows» → «Дополнительные параметры»

3. «Правила для входящих подключений» → справа «Создать правило»

4. «Тип правила» → «Для порта»

5. На этом пункте показываем, как открыть порт 443 на windows 10, при выборе Протокола указываем TCP и вписываем наш port.

Обратите внимание на блок справа, там появился вновь открытый HTTPS -443

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе (Как включить удаленный рабочий стол).

Примечание

Если параметры удаленного рабочего стола недоступны, см. раздел .

Проверка состояния протокола RDP на удаленном компьютере

Важно!

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

- Сначала откройте меню Пуск и выберите Выполнить. В появившемся текстовом поле введите regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server.

- Если раздел fDenyTSConnections имеет значение , значит протокол RDP включен.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на .

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

-

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

-

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

В файле (gpresult-<computer name>.html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html).

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Подключения > Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

- Задайте для политики значение Включена или Не задана.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику.

Удаленный порт

Используя протоколы типа TCP или UDP, можно задать локальный и удаленный порт, выбрав его в раскрывающемся списке или непосредственно введя номер порта или список портов. Удаленный порт — это порт на компьютере, пытающимся установить связь с другим компьютером, на котором применен профиль брандмауэра.

Для правил входящих подключений доступны следующие параметры:

- Все порты. Доступен для правил входящих и исходящих подключений по протоколам TCP и UDP. Выбор этого параметра указывает, что все порты для выбранного протокола удовлетворяют правилу.

Определенные порты. Доступен для правил входящих и исходящих подключений по протоколам TCP и UDP. При выборе этого параметра разрешается ввод в текстовое поле требуемых номеров портов. Порты разделяются запятыми, диапазон портов указывается через дефис.

IPHTTPS. Доступен только для TCP. Доступен в разделе Удаленный порт только для правил исходящих подключений. При выборе этого параметра локальному компьютеру разрешается посылать удаленному компьютеру исходящие пакеты IPTHTTPS. IPHTTPS является протоколом туннелирования, который поддерживает внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS. Это позволяет трафику IPv6 проходить через IP-прокси, которые не поддерживают IPv6 или некоторые другие технологии туннелирования IPv6, например Teredo или 6to4.

Проброс порта RDP на роутере

В некоторых случаях, когда используется беспроводное соединение, а не кабельное, может потребоваться сделать проброс порта на маршрутизаторе (роутере). Ничего сложного в этом нет.

Сначала в свойствах системы разрешаем удаленное подключение к компьютеру и указываем пользователей, имеющих на это право. Затем заходим в меню настроек роутера через браузер (192.168.1.1 или в конце 0.1 – все зависит от модели роутера). В поле (если основной адрес у нас 1.1) желательно указать адрес, начиная с третьего (1.3), а правило выдачи адреса прописать для второго (1.2).

Затем в сетевых подключениях используем просмотр деталей, где следует просмотреть детали, скопировать оттуда физический MAC-адрес и вставить его в параметры роутера.

Теперь в разделе настроек NAT на модеме включаем подключение к серверу, добавляем правило и указываем порт XXXXX, который нужно пробросить на стандартный порт RDP 3389. Сохраняем изменения и перегружаем роутер (без перезагрузки новый порт воспринят не будет). Проверить подключение можно на каком-нибудь специализированном сайте вроде ping.eu в разделе тестирования портов. Как видим, все просто.

Напоследок обратите внимание, что значения портов распределяются следующим образом:

- 0 – 1023 – порты для низкоуровневых системных программ;

- 1024 – 49151 – порты, выделяемые для частных целей;

- 49152 – 65535 – динамические приватные порты.

Вообще, многие юзеры во избежание проблем обычно выбирают порты RDP из третьего диапазона списка. Впрочем, и специалисты, и эксперты рекомендуют использовать в настройке именно эти значения, поскольку они подходят для большинства поставленных задач.

Что же касается именно проброса портов, такая процедура используется в основном только в случаях Wi-Fi-соединения. Как уже можно было заметить, при обычном проводном подключении она не требуется: достаточно изменить значения ключей реестра и добавить правила для порта в файрволле.

Смена стандартного RDP порта 3389 через реестр

При работе по RDP с использованием стандартного порта 3389, особенно при работе по статическому IP откуда-либо, нередки случаи взлома сессий. Хорошо, если злоумышленники просто подключатся, побалуются и выйдут, но зачастую это целенаправленные взломы с последующим шифрованием данных и вымогательством денежных средств.

Как бы там ни было, рекомендую менять стандартный порт RDP 3389 на любой другой. Помимо этого всегда использовать качественные пароли пользователя ОС Windows.

Для смены RDP порта в Windows, нам нужно будет немного поправить реестр операционной системы через встроенную утилиту regedit. Для ее вызова нажимаем пуск (для Windows 7-10) и пишем regedit. Когда утилита найдется, просто запускаем ее и переходим по следующему пути:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

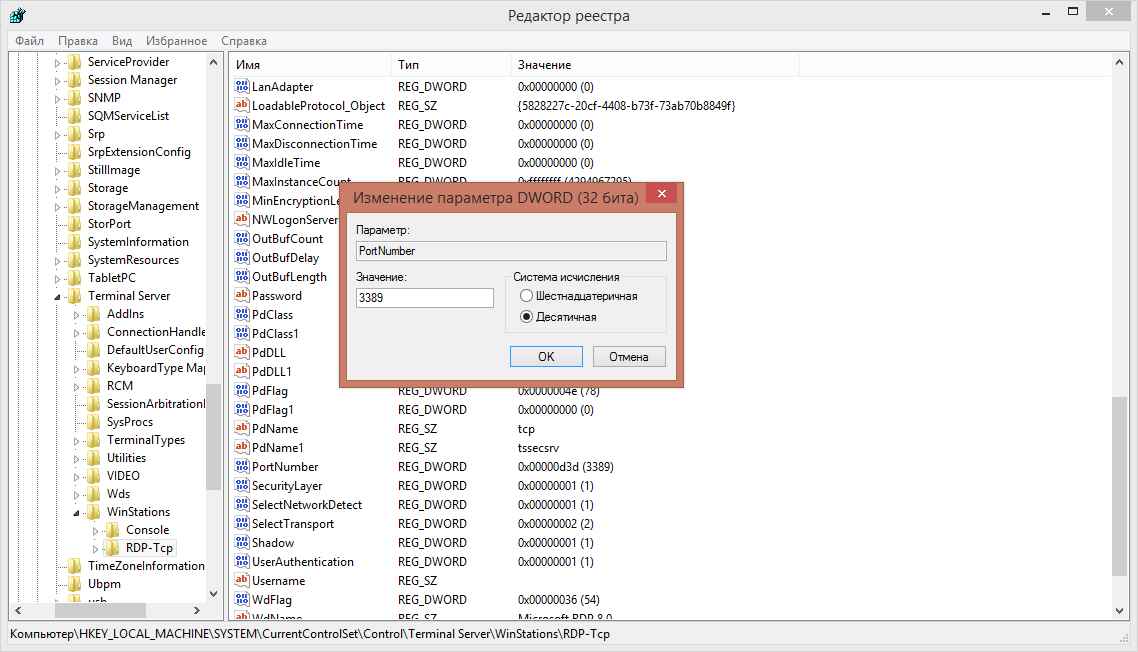

После перехода в ветку реестра RDP-Tcp и встав на нее, переходим на ключ PortNumber, щелкаем по нему 2 раза переводим численное отображение в десятичный (Decimal) формат ввода и задаем новый порт для подключения по протоколу RDP, например 35268, после чего жмем ОК.

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority). Как правило, их используют различные системные приложения ОС.

- Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

После перезагрузки RDP порт сменится на указанный вами. На этом можно было бы закончить, но помимо всего этого, нам необходимо дополнительно в Брадмауэре открыть наш порт.

Для этого открываем «Мой компьютер» — в Windows 7, «Этот компьютер»- в Windows 10 и в адресной строке пишем «Панель управления» и переходим в нее. Отображение включаем в виде мелких значков. Находим наш Брадмауэр Windows и переходим в него.

Далее в колонке слева находим раздел Дополнительные параметры и переходим в него

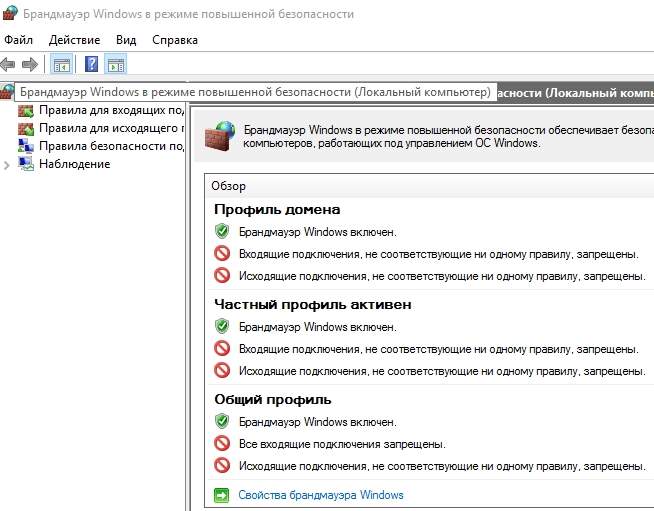

Откроется следующее окно, в котором нас интересует только две строчки — это Правила для входящего и исходящего подключения.

Для каждого из этих подключений нам необходимо создать правило по следующей инструкции: жмем по интересующей нас строке правой кнопкой мыши и выбираем «Создать правило«

Выбираем правило Для порта и жмем Далее

Выбираем Протокол TCP и Определенные локальные порты, указываем наш порт, например все тот же 35268

Жмем Разрешить подключение при создании обоих правил

Выбираем все существующие профили и жмем Далее

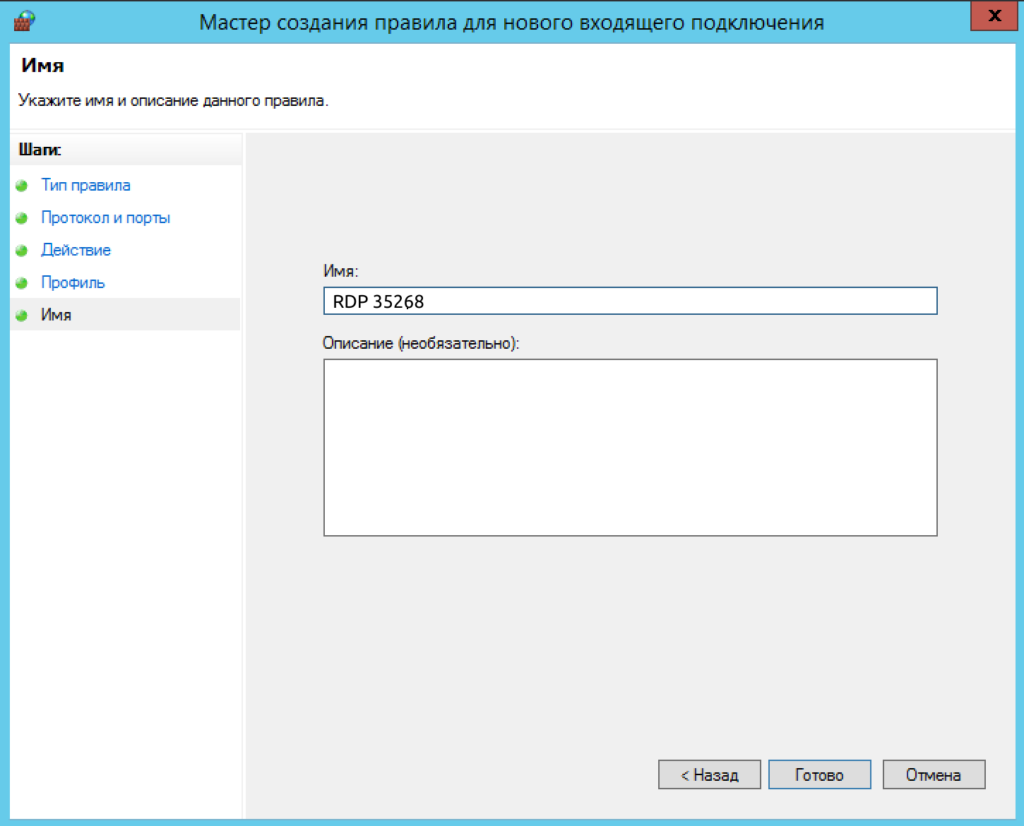

Присваиваем имя нашем правилу, например RDP 35268 и жмем Готово

После создания правил не забудьте перезагрузить ПК и пробросить выбранный вами порт на маршрутизаторе.

Отличной и безопасной вам работы 😉

5

1

Голос

Рейтинг записи

Автор статьи:

О себе:

Системное администрирование, подключение и настройка оборудования, планирование и монтаж локальных сетей, внедрение и настройка 1С Розница.

Категории

- Android

- CMS

- Games

- Linux

- Office

- Windows

- Безопасность

- Уроки web-дизайна

- Другое

- ЛВС

- Периферия

- Повседневное

- Программы

- Соцсети