Dns over https and dns over tls

Сценарии развертывания

DoH используется для рекурсивного разрешения DNS резольверами DNS . Резолверы ( клиенты DoH ) должны иметь доступ к серверу DoH, на котором размещена конечная точка запроса.

Распространены три сценария использования:

- Использование реализации DoH в приложении: некоторые браузеры имеют встроенную реализацию DoH и, таким образом, могут выполнять запросы, минуя функции DNS операционной системы. Недостатком является то, что приложение может не информировать пользователя, если оно пропускает запрос DoH, либо из-за неправильной конфигурации, либо из-за отсутствия поддержки DoH.

- Установка прокси-сервера DoH на сервере имен в локальной сети: в этом сценарии клиентские системы продолжают использовать традиционный (порт 53 или 853) DNS для запроса сервера имен в локальной сети, который затем соберет необходимые ответы через DoH, достигнув DoH-серверы в Интернете. Этот метод прозрачен для конечного пользователя.

- Установка прокси-сервера DoH в локальной системе: в этом сценарии операционные системы настроены для запроса локально работающего прокси-сервера DoH. В отличие от ранее упомянутого метода, прокси-сервер необходимо установить в каждой системе, желающей использовать DoH, что может потребовать больших усилий в более крупных средах.

Step 5: Configure DoH in Firefox Web Browser

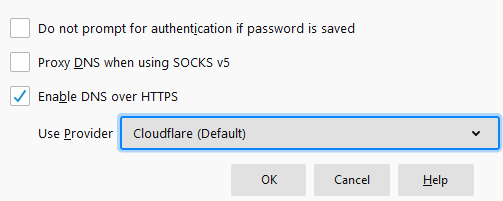

Go to Preferences -> General and scroll down to the bottom to configure Network Settings. Enable DNS over HTTPS, and set your own DoH resolver.

We can then fine-tune the DoH configurations by going to tab in Firefox.

network.trr.mode

By default, The parameter in Firefox is set to , which means if DoH query fails, Firefox will pass the DNS query to the host system. I want to always use the DoH resolver, so change the to so the host resolver won’t be used. This allows us to have an easy way to test if your DoH resolver is working.

network.trr.allow-rfc1918

This is set to by default, which means if the DNS response includes private IP addresses, then it will be considered a wrong reponse that won’t be used. If you use response policy zone in BIND, you probably have some hostnames pointing to private IP addresses, then set this value to .

network.trr.bootstrapAddress

Firefox needs to look up the IP address of the DoH resolver in order to send DNS queries. You can put the IP address in this field to eliminate this initial query.

DNS over TLS (DoT)

DNS внутри TLS

DNS внутри TLS

В то время как протокол DoH стремится смешиваться с другим трафиком на том же порту, DoT вместо этого по умолчанию использует специальный порт, зарезервированный для этой единственной цели, даже специально запрещая использование того же порта для традиционного незашифрованного трафика DNS ( ).

Протокол DoT использует протокол TLS для обеспечения шифрования, инкапсулирующего стандартные запросы протокола DNS, с трафиком, использующим хорошо известный порт 853 ( ). Протокол DoT был разработан, чтобы упростить организациям блокировать трафик по порту, либо соглашаться на его использование, но включить расшифровку на этом порту.

DoH — DNS over HTTPS

DNS over HTTPS — это возможность в современных браузерах которая позволяет шифровать DNS трафик, а по русски, когда вы например хотите получить доступ к любому сайту, ваше устройство отправляет запрос в интернет что бы узнать имя сайта к которому вы хотите подключиться. Например, имя моего сайта spec-komp.com. Раньше браузеры отправляли такой запрос в не зашифрованном виде и всякие там надзиратели могли заблокировать этот запрос, и запретить доступ к сайту. Нужно было ставить VPN так как он шифровал весь трафик и все работало, запреты были сняты. Я кстати тоже рассказывало о этом.

Ну, а сейчас во всех браузерах появилась технология DoH которая позволяет шифровать трафик о имени сайта и всякие надзиратели не смогут определить куда именно вы хотите подключится и не смогут заблокировать вам доступ к любому ресурсу в интернете. Эта технология уже есть во всех современных браузерах.

Вам просто нужно обновить свой браузер до самой последней версии на данный момент и выполнить несколько настроек, которые я сейчас покажу.

Как настроить DNS через HTTPS в Windows 10

Следует отметить, что, хотя у нас есть поддержка DNS через HTTPS (DoH), начиная с предварительных версий Windows 10, эта функция по умолчанию не включена. Если мы хотим использовать DoH при выполнении DNS-запросов в ваших приложениях или браузерах, мы можем включить его вручную из Параметры или путем настройки реестра Windows.

Если мы хотим использовать его, мы должны находиться в канале разработки программы Windows Insider, а также иметь обновленную операционную систему до версии 19628 или выше. Чтобы включить DNS через HTTPS в версиях Windows 10, мы должны выполнить следующие действия:

- В соединениях Ethernet (соединения сетевого кабеля) откройте «Конфигурация, Сеть и Интернет» и выберите «Статус». Затем мы нажимаем «Свойства» и выбираем «Изменить параметры DNS».

- Для Wi-Fi (беспроводных) подключений откройте страницу сети и щелкните ссылку свойств адаптера, затем выберите «Изменить параметры DNS».

После того, как эти операции будут выполнены, появится такой экран:

Вот список DNS-серверов через HTTPS (DoH), которые мы можем использовать в системах Windows 10, в зависимости от того, используете ли вы сетевой протокол IPv4 или IPv6.

Ожидается, что, если все пойдет хорошо, эта функция появится в конце этого года или в начале следующего в версиях Windows 10 для всех пользователей, но в настоящее время она доступна только в разрабатываемой версии.

Как включить DNS over HTTPS на роутере

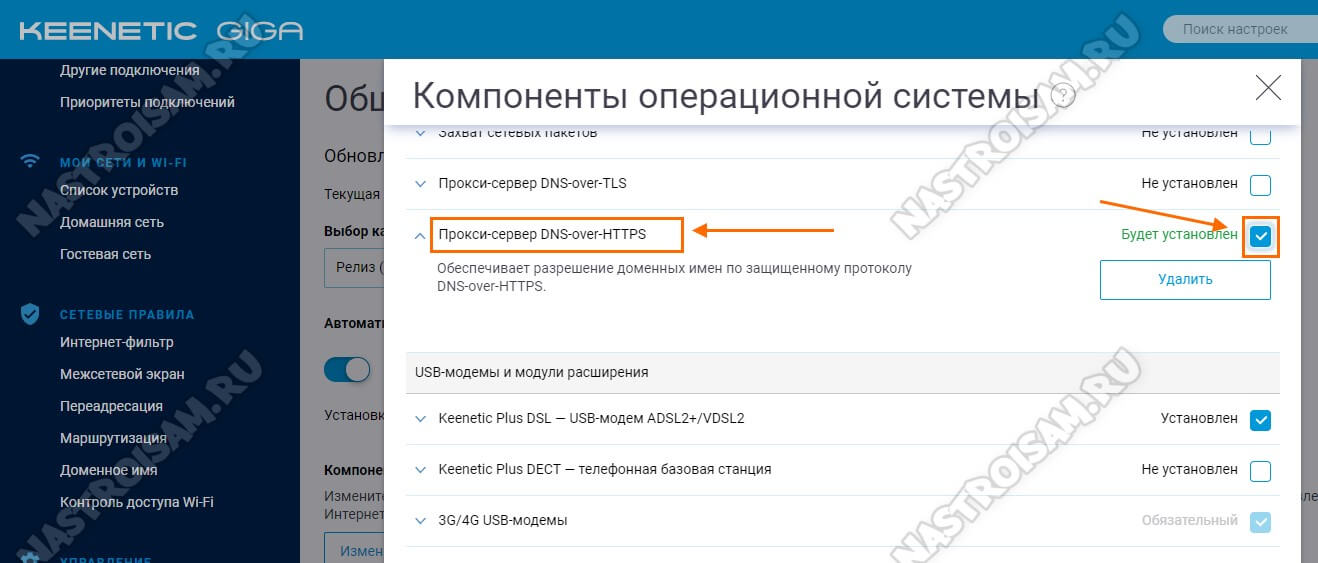

Как я уже сказал, некоторые WiFi маршрутизаторы уже умеют работать с этим протоколом. Правда, не из коробки — в каждом случае нужно устанавливать дополнения для операционной системы. Я покажу это на примере роутера Keenetic.

Начинаем с того, что заходим в «Общие настройки», находим раздел «Обновления и компоненты» и кликаем там на ссылку «Изменить набор компонентов». Там надо найти и установить компонент DNS-over-HTTPS proxy. После этого устройство перезапуститься и в разделе Интернет-фильтр появится ещё один подраздел «Серверы DNS over HTTPS».

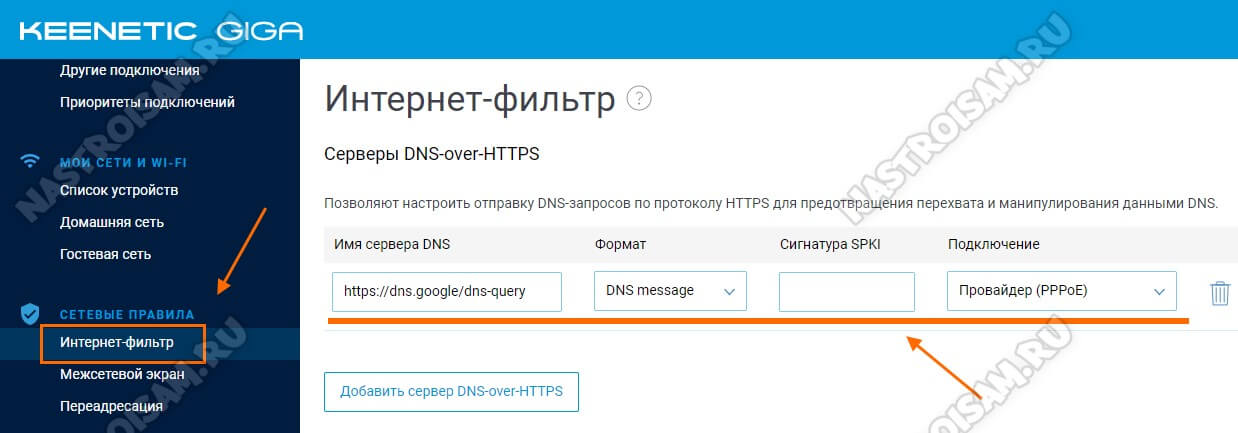

Кликаем на кнопку «Добавить сервер» чтобы появились поля параметров. Тут нужно прописать имя сервера DNS. Я использую вот эти:

https://cloudflare-dns.com/dns-query https://dns.google/dns-query

Формат можно использовать JSON, который идёт по умолчанию, либо или DNS message, как у меня. Так же я указал WAN-интерфейс на котором будет работать протокол.

Если Вы пропишите несколько ДНС, то предпочитаемым будет тот, который быстрее отвечает.

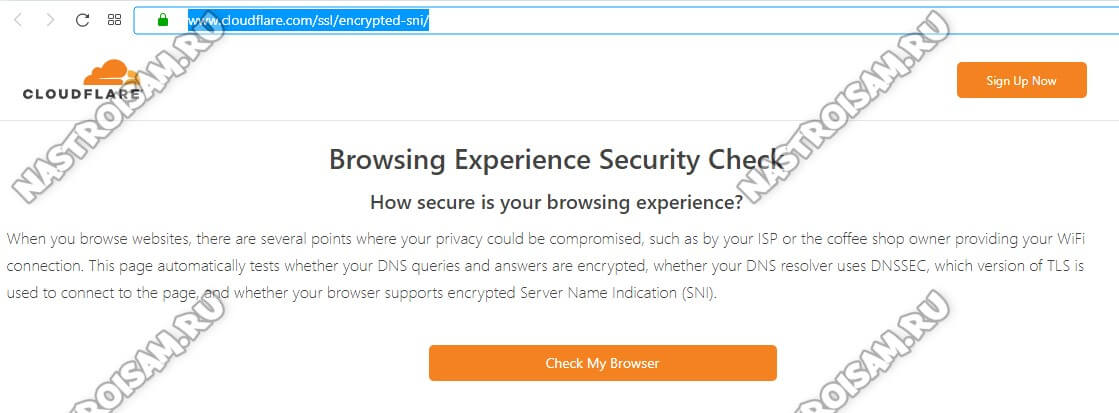

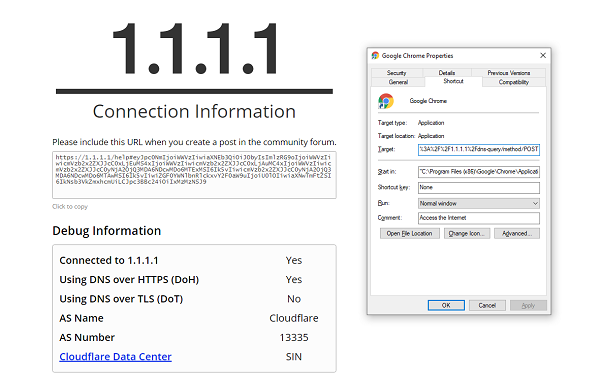

Проверка работы протокола

Настраивали мы, настраивали, а как проверить работает ли DNS over HTTPS после всех наших манипуляций или нет. В настоящий момент я для этих целей использую сервис от Cloudflare — ссылка. Выглядит он вот таким образом:

Нажимаем кнопочку «Check my browser» и смотрим что будет показано в результатах. А именно, нас интересует пункт «Secure DNS» — он должен быть помечен зеленой галочкой:

Единственный момент, о котором стоит упомянуть — если Вы используете публичные ДНС от Google то этот тест не всегда удаётся пройти. Всё же Cloudflare продвигает свой сервис и поэтому удивляться не стоит.

Как включить DNS через HTTPS в Windows 10

Чтобы включить и проверить DNS через HTTPS в Windows 10, выполните следующие действия.

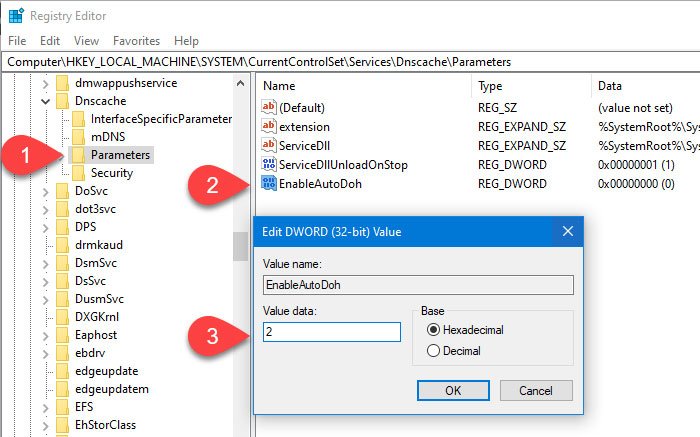

- Откройте редактор реестра на вашем компьютере.

- Перейдите к ключу Dnscache \ Parameters.

- Создайте новое значение DWORD.

- Назовите его как EnableAutoDoh .

- Установите значение

- Добавьте DNS-сервер в Панель управления.

- Перезагрузите компьютер.

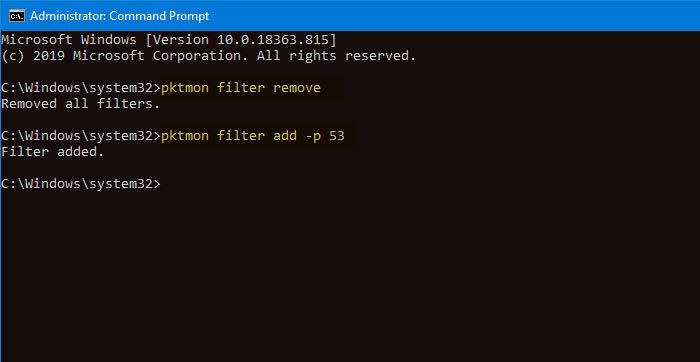

- Откройте командную строку с повышенными правами.

- Сбросить фильтры сетевого трафика.

- Добавьте новый фильтр трафика для порта 53.

- Начать регистрацию трафика в реальном времени.

Чтобы узнать больше об этих шагах подробно, читайте дальше.

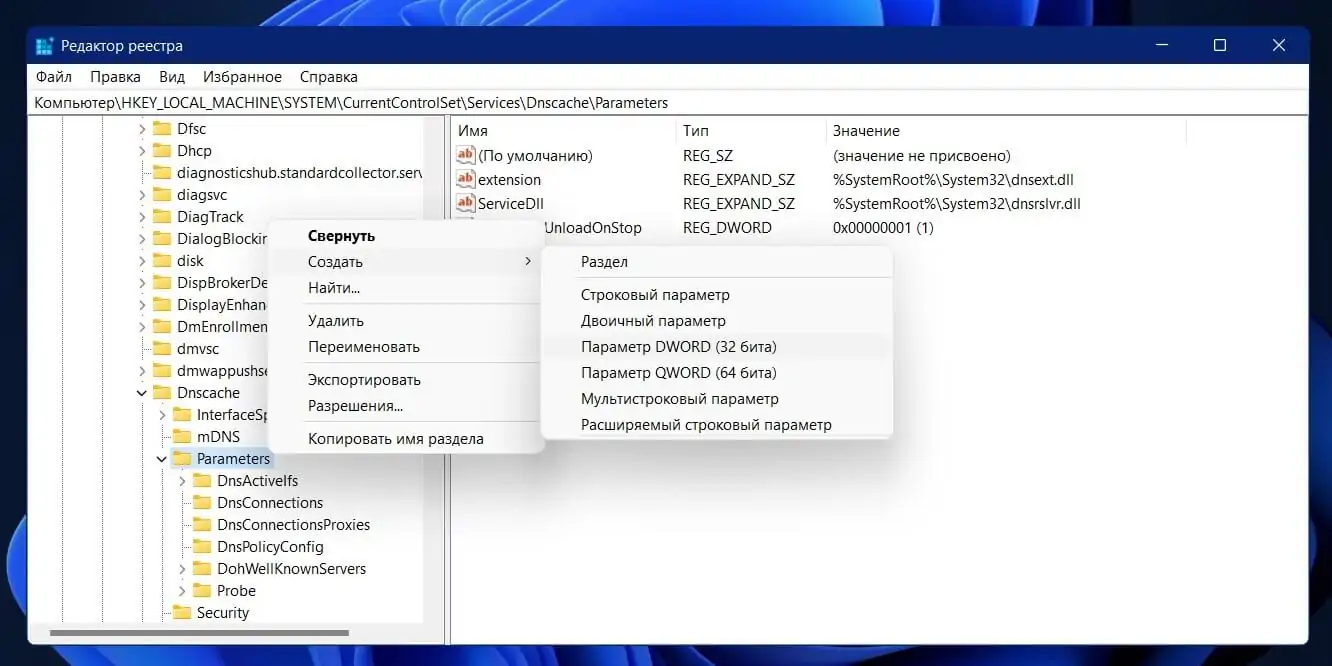

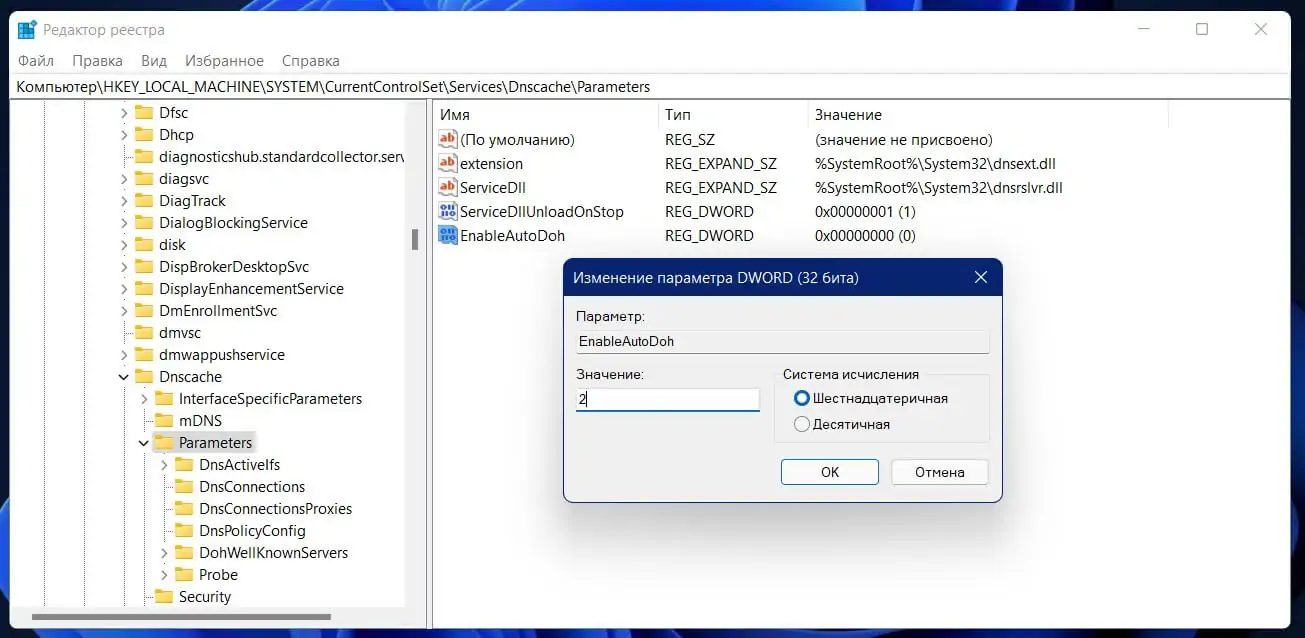

Поскольку эта функция находится в стадии разработки, пользователям необходимо создать новое значение реестра, чтобы включить службу DoH. Для этого вам нужно открыть редактор реестра на вашем компьютере и перейти по этому пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters

Здесь вам нужно создать новое DWORD (32-битное) значение.

Щелкните правой кнопкой мыши пространство, выберите «Создать» и выберите значение DWORD (32-разрядное). После этого назовите его как EnableAutoDoh.

Теперь вам нужно установить значение 2. Для этого дважды щелкните EnableAutoDoh, введите 2 и нажмите кнопку ОК.

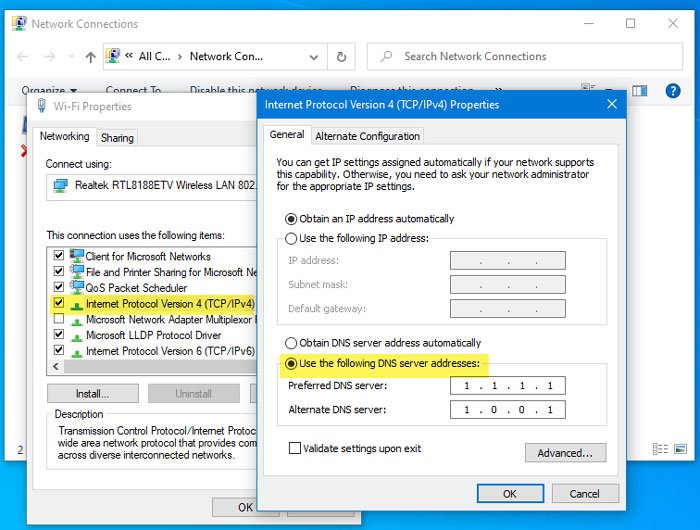

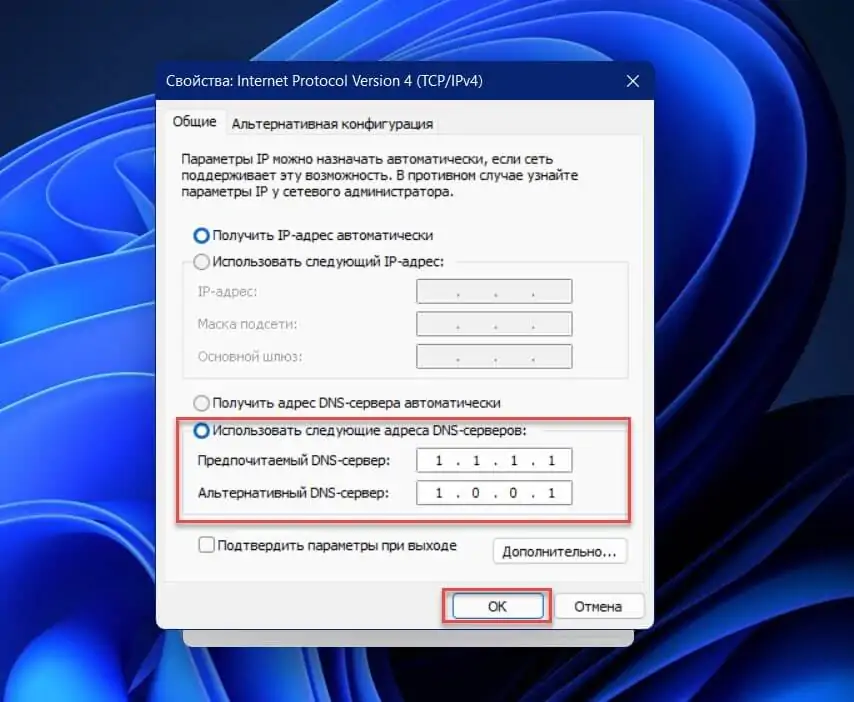

Затем вам нужно изменить настройки DNS по умолчанию на вашем компьютере.

Для этого нажмите Win + R, введите ncpa.cpl и нажмите кнопку Enter. Затем щелкните правой кнопкой мыши на подключенной в данный момент сети и выберите Свойства.

Дважды щелкните Интернет-протокол версии 4 (TCP / IPv4) или Интернет-протокол версии 6 (TCP / IPv6). Это зависит от того, какую версию IP использует ваш провайдер.

Затем выберите переключатель Использовать следующие адреса DNS-серверов и введите IP-адреса следующим образом:

Google:

- 8.8.8.8

- 8.8.4.4

- 2001:4860:4860::8888

- 2001:4860:4860::8844

Cloudflare

- 1.1.1.1

- 1.0.0.1

- 2606:4700:4700::1111

- 2606:4700:4700::1001

Quad9

- 9.9.9.9

- 149.112.112.112

- 2620:fe::fe

- 2620:fe::fe:9

После этого нажмите кнопку ОК, закройте все окна и перезагрузите компьютер, так как это лучший способ перезапустить службу DNS.

Теперь вам нужно открыть окно Windows PowerShell или командную строку с повышенными правами и выполнить эту команду:

pktmon filter remove

Команда pktmon сбросит текущие фильтры сетевого трафика.

Затем используйте следующую команду, чтобы добавить фильтр трафика для порта 53.

pktmon filter add -p 53

На данный момент, вы почти настроены. Теперь вам нужно начать регистрировать трафик в реальном времени, чтобы вы могли понять процесс мониторинга.

pktmon start --etw -m real-time

Все пакеты порта 53 должны быть перенаправлены и напечатаны в командной строке.

Однако, если вы хотите протестировать DoH-сервер, которого нет в официальном списке автоматического продвижения, вам необходимо сначала зарегистрировать его на своем компьютере. Для этого вы можете ввести следующую команду:

netsh dns add encryption server=<your-server’s-IP-address> dohtemplate=<your-server’s-DoH-URI-template>

Не забудьте внести необходимые изменения в эту команду. Теперь вы можете проверить добавление с помощью этой команды:

netsh dns show encryption server=<your-server’s-IP-address>

Он должен показать новый шаблон, который вы только что добавили. После этого вы можете пройти этап регистрации трафика в реальном времени.

Я надеюсь, что этот урок поможет вам.

DoH vs DoT

Besides DNS over HTTPS, there’s another protocol that also aims to encrypt DNS queries. It’s called DNS over TLS (DoT). Previously I wrote a guide to using DNS over TLS on Ubuntu desktop, but now I’m switching to DNS over HTTPS.

For people live in countries with severe Internet censorship like China, it’s more advantageous to use DoH.

- DoT operates on TCP port 853, which can be easily blocked by a national firewall.

- DoH operates on TCP port 443, which is the standard port for HTTPS websites, which makes DoH super hard to block, because if TCP port 443 is blocked, then nearly all HTTPS websites will also be blocked.

My DoH resolver is running on a VPS (virtual private server) located outside of China and the Great Firewall of China can’t intercept my DNS queries. I can even hide my DoH resolver’s IP address behind Cloudflare CDN (Content Delivery Network).

Another advantage of DoH is that it allows web applications to access DNS information via existing browser APIs, so no stub resolver is needed.

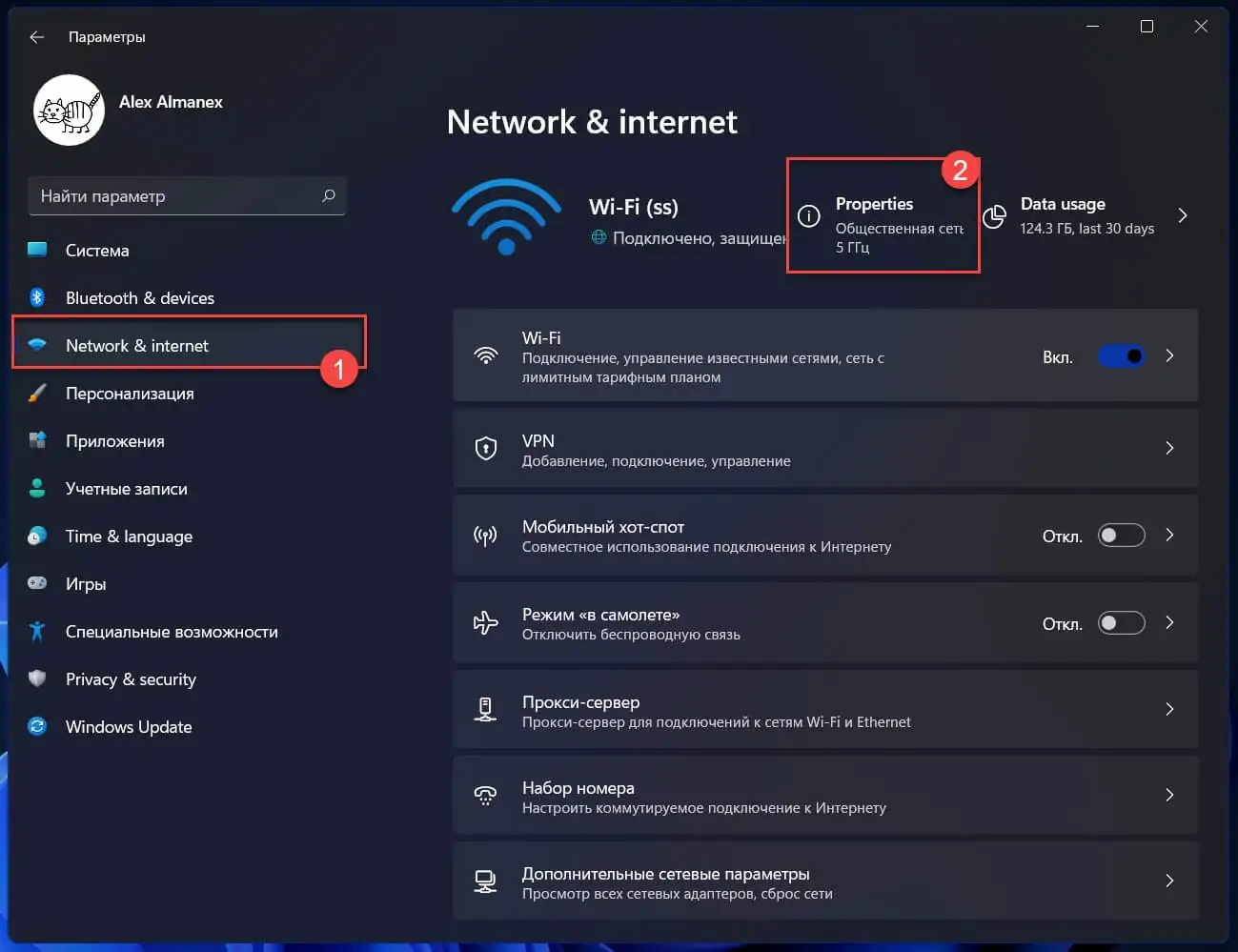

Как включить DNS-over-HTTPS в Windows 11 с помощью приложения «Параметры»

Шаг 1: Откройте приложение «Параметры» самый быстрый способ нажать клавишу с логотипом Windows и букву I (Win I) или нажмите на значок шестеренки в меню «Пуск».

Шаг 2: Перейдите в раздел «Сеть и Интернет».

Шаг 3: На странице «Сеть и Интернет» кликните свойства подключения «Ethernet» или «WiFi» в зависимости от используемого вами сетевого подключения.

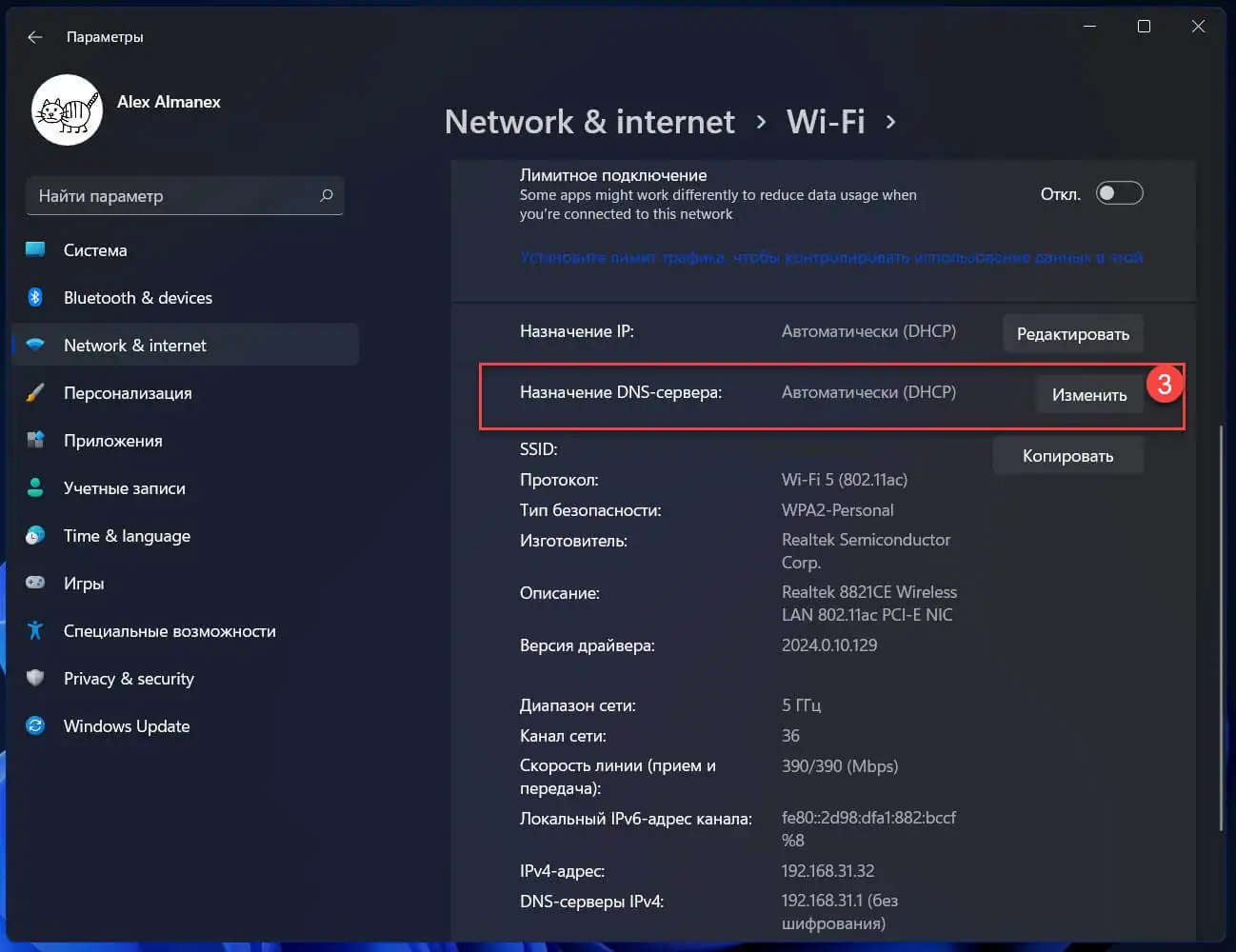

Шаг 4: Теперь вы окажетесь на странице параметров адаптера Ethernet или WiFi, где вам нужно нажать кнопку «Изменить» для «Назначение DNS-сервера».

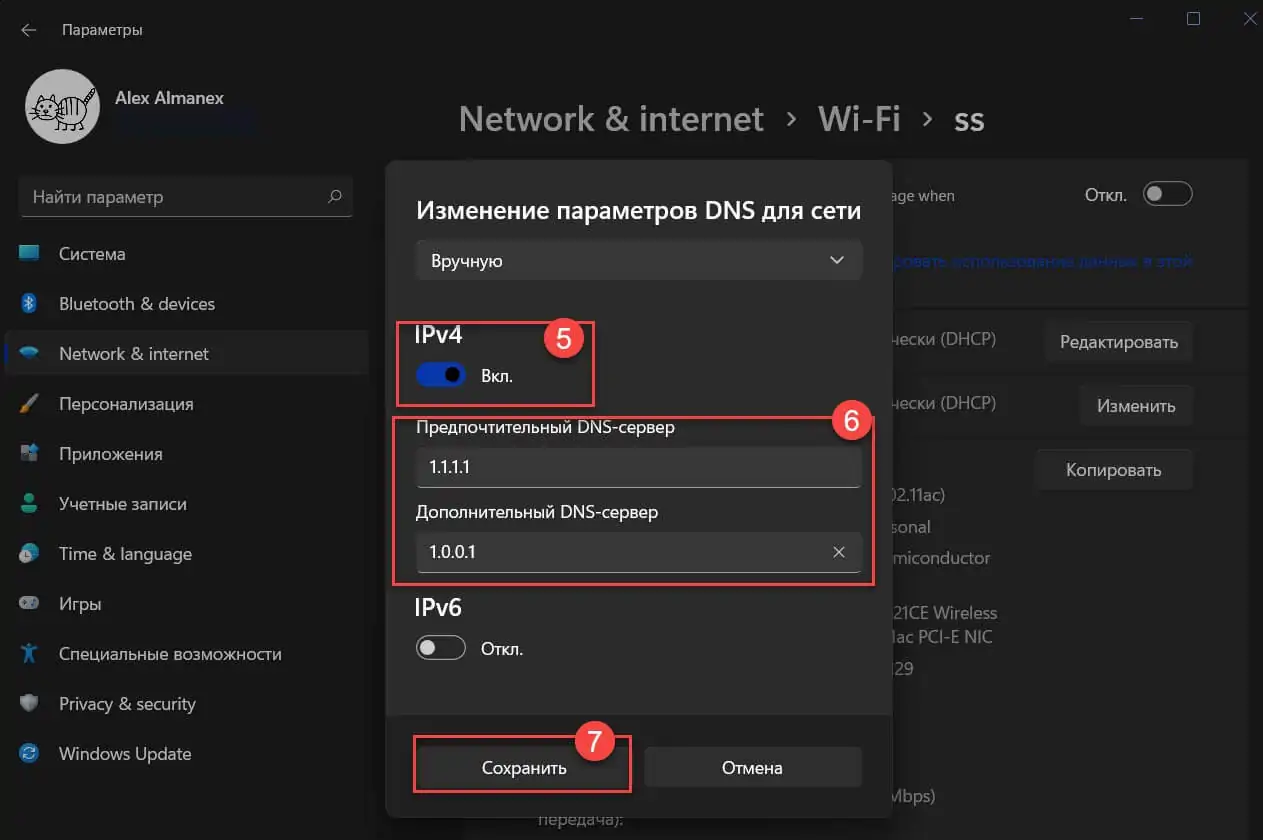

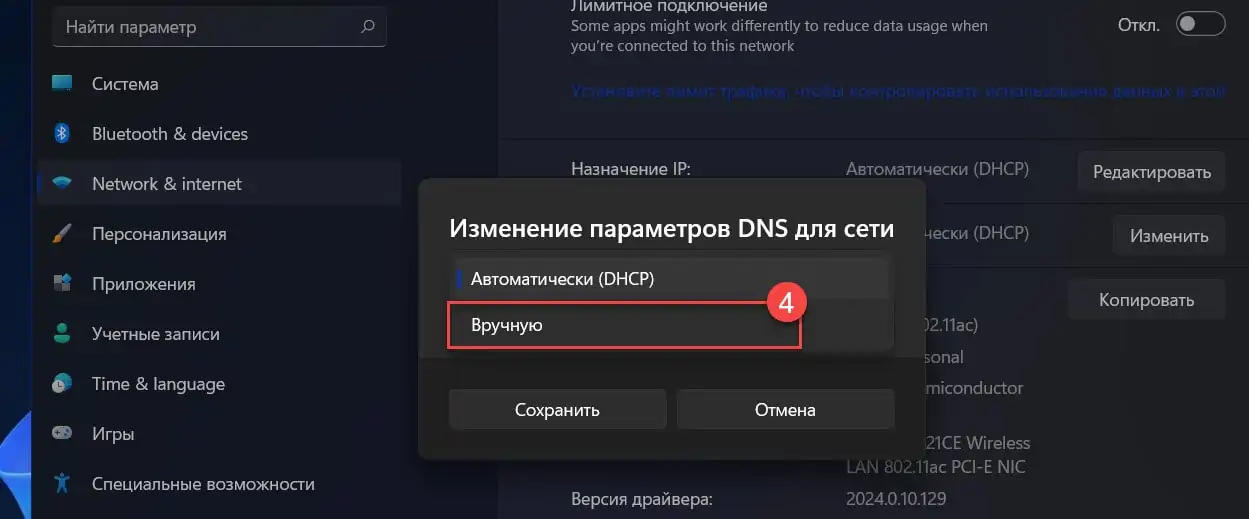

Шаг 5: В диалоговом окне «Изменение параметров DNS для сети» выберите «Вручную»

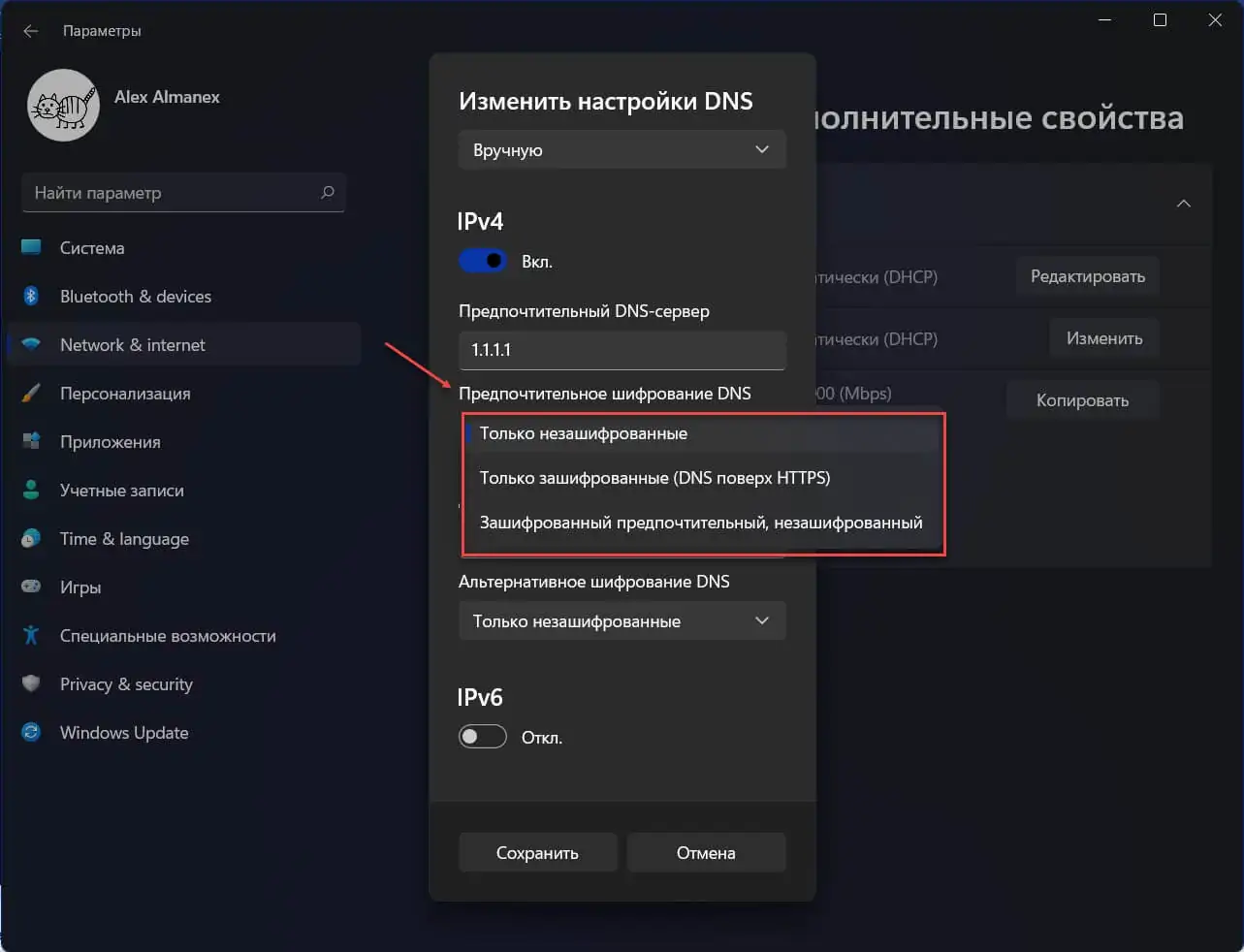

Шаг 6: Передвиньте ползунок IPv4 в положение «Вкл.» и введите предпочтительный и дополнительный DNS-сервер из списка ниже.

Список публичных DNS-серверов, поддерживающих DoH

В настоящее время Microsoft заявляет, что следующие DNS-серверы, как известно, поддерживают DoH и могут автоматически использоваться функцией Windows 11 DNS-over-HTTPS.

| Server | IPv4 addresses | IPv6 addresses |

| Cloudflare |

1.1.1.1 1.0.0.1 |

2606:4700:4700::1111 2606:4700:4700::1001 |

|

8.8.8.8 8.8.4.4 |

2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 |

9.9.9.9 149.112.112.112 |

2620:fe::fe 2620:fe::fe:9 |

Если вы ввели DNS-серверы, которые имеют поддержку DNS-over-HTTPS, будет доступен параметр «Предпочтительное Шифрование DNS», в котором доступны следующие варианты:

- Только незашифрованные — стандартный DNS без шифрования.

- Только зашифрованные (DNS поверх HTTPS) — использование только DoH.

- Зашифрованный предпочтительный, незашифрованный — использовать DoH, в случае недоступности переключается на стандартный DNS без шифрования.

Шаг 7: Теперь вы можете нажать кнопку «Сохранить», чтобы включить DoH в Windows 11.

Шаг 8: Закройте приложение «Параметры».

Как включить DoH с помощью групповых политик

Microsoft также добавила возможность управлять настройками Windows 11 DNS-over-HTTPS с помощью групповых политик, существует политика «Настроить DNS через HTTPS (DoH)»

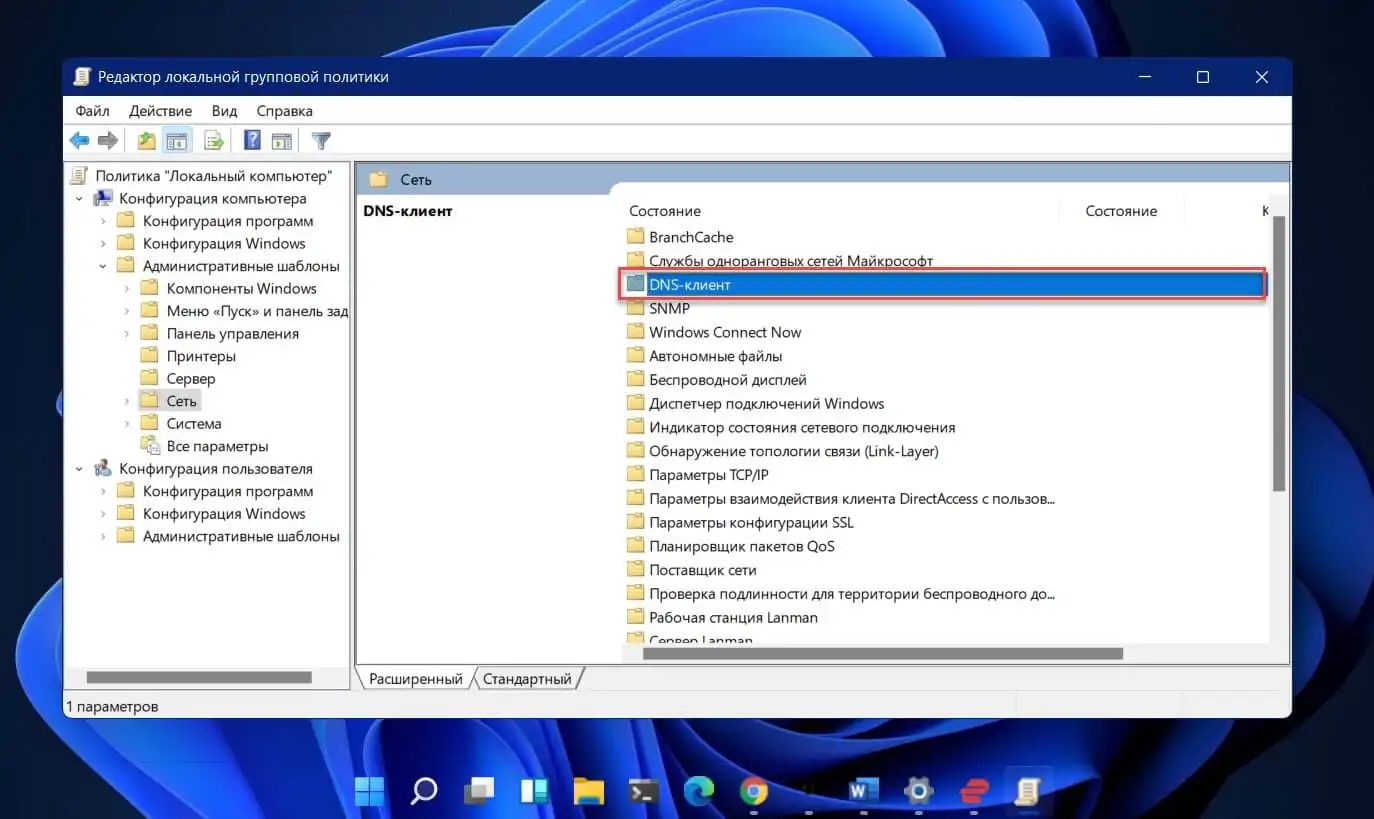

Шаг 1: Откройте редактор локальной групповой политики в Windows 11

Шаг 2: Перейдите враздел «Конфигурация компьютера» → «Административные шаблоны» → «Сеть» → «DNS-клиент».

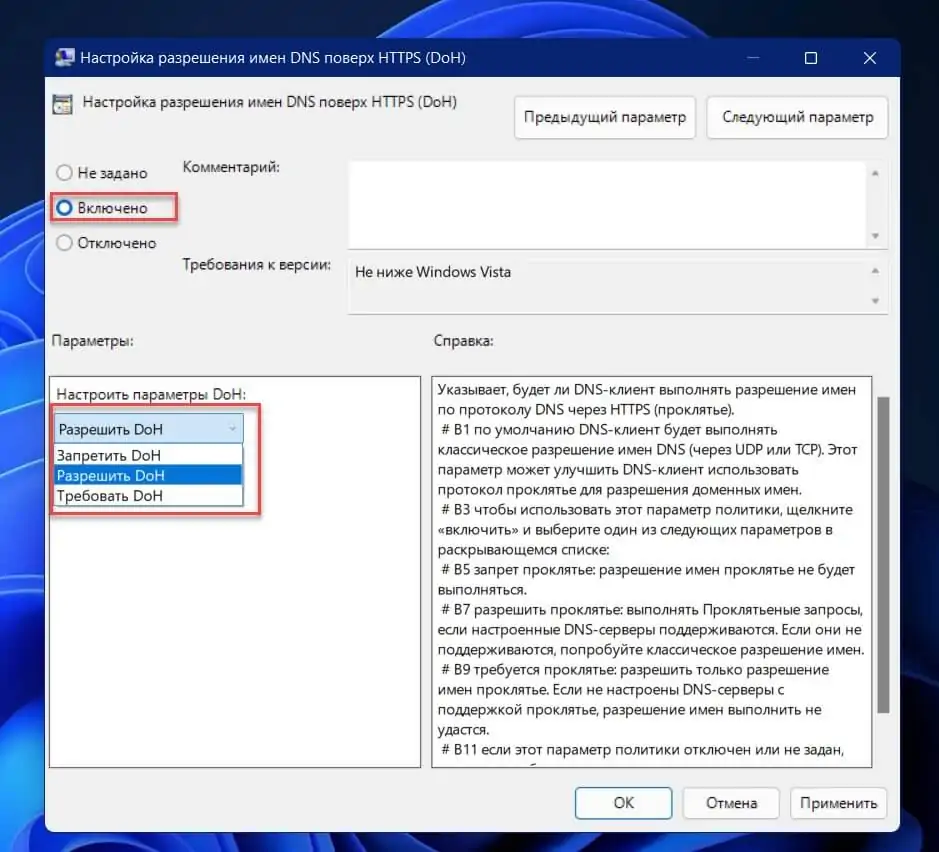

Шаг 3: Найдите и откройте параметры политики «Настройка разрешения имен DNS поверх HTTPS (DOH)» и включите ее и выберите нужный параметр DoH (см. картинку ниже).

Эта политика позволяет настроить ваше устройство для использования:

- Запретить DoH

- Разрешить DoH

- Требовать DoH

Шаг 4: Нажмите кнопку «Применить» «ОК» и закройте редактор.

Включить DNS через HTTPS с помощью реестра

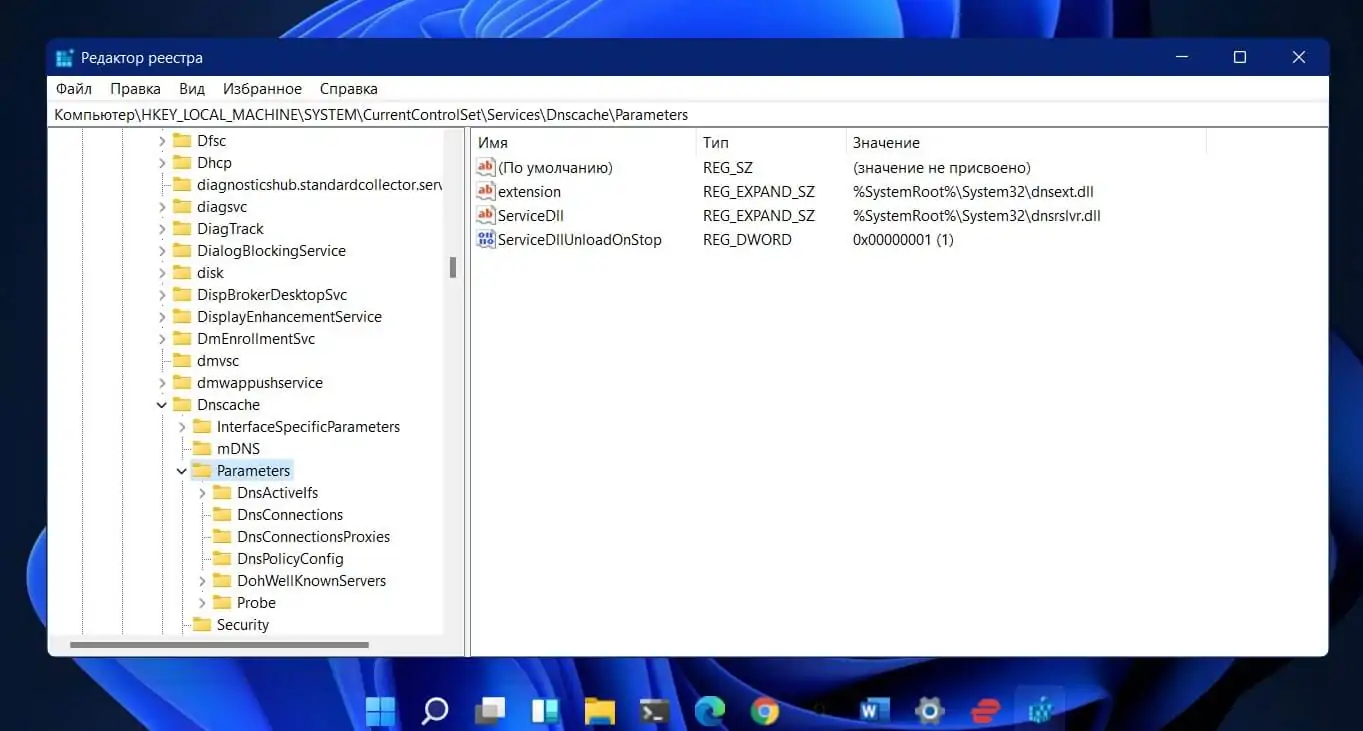

Шаг 1: Нажмите Win R, введите regedit в поле «Выполнить» и нажмите Enter.

Шаг 2: В редакторе реестра перейдите по следующему пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters

Шаг 3: Справа измените или создайте новый параметр DWORD (32 бита) с именем «EnableAutoDoh»

Шаг 4: Установите его значение равным 2

Шаг 5: Перезагрузите Windows 11.

Это включит DNS через HTTPS, поэтому Windows начнет отправлять и получать DNS-трафик через безопасные зашифрованные серверы. Однако вам необходимо указать правильный адрес DNS-сервера. Вы можете использовать один из серверов, указанных выше.

Как изменить адрес сервера после включения DoH

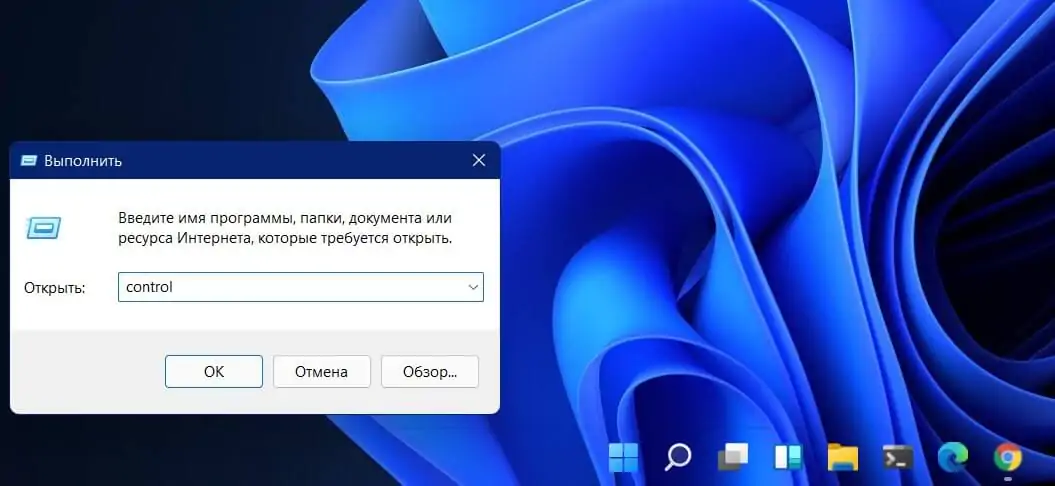

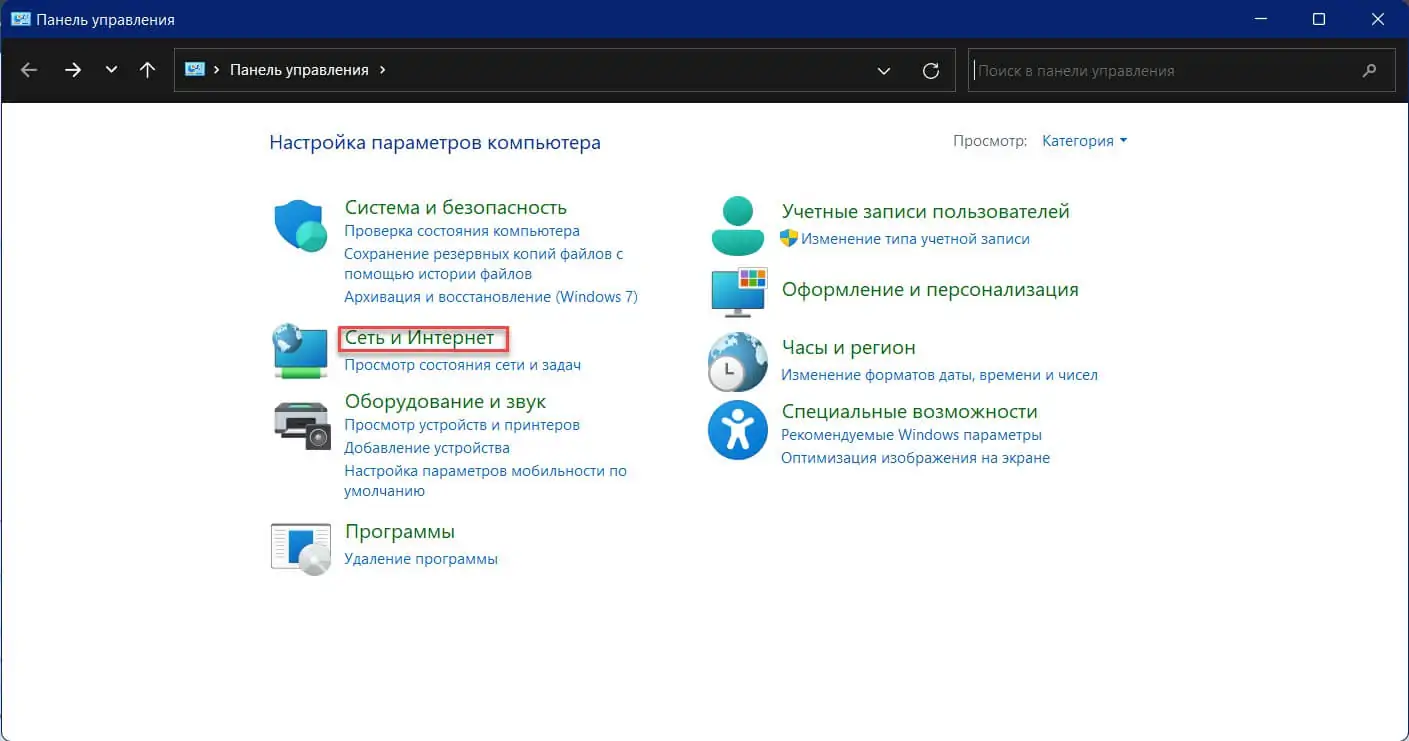

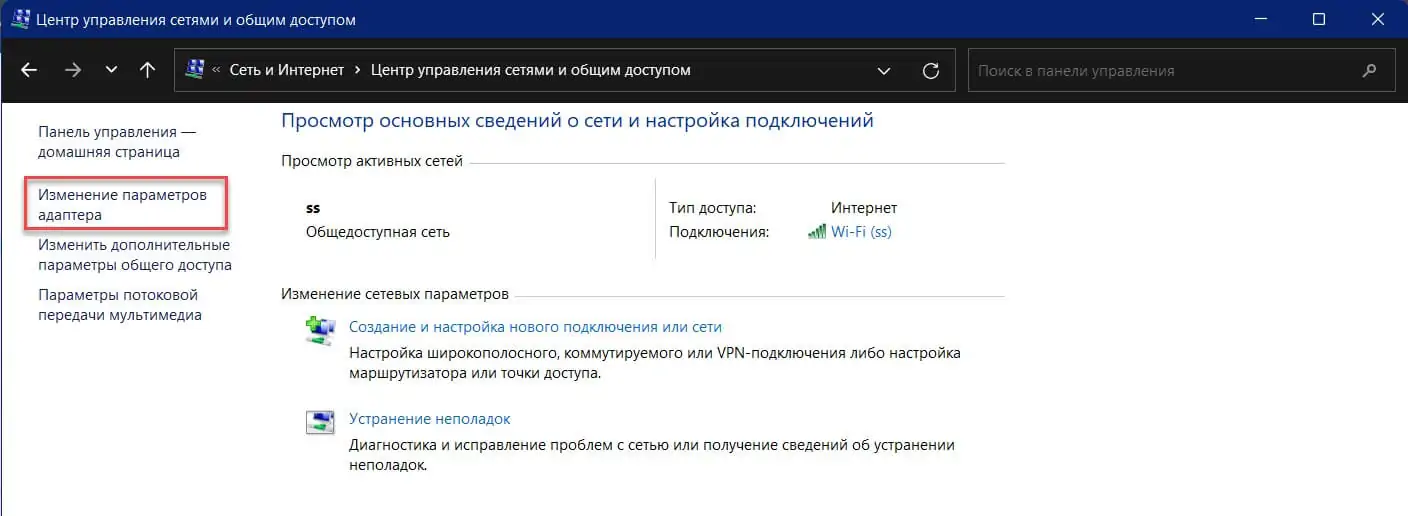

Шаг 1: Нажмите Win R и введите «control» в поле «Выполнить», затем нажмите Enter. Откроется классическая панель управления.

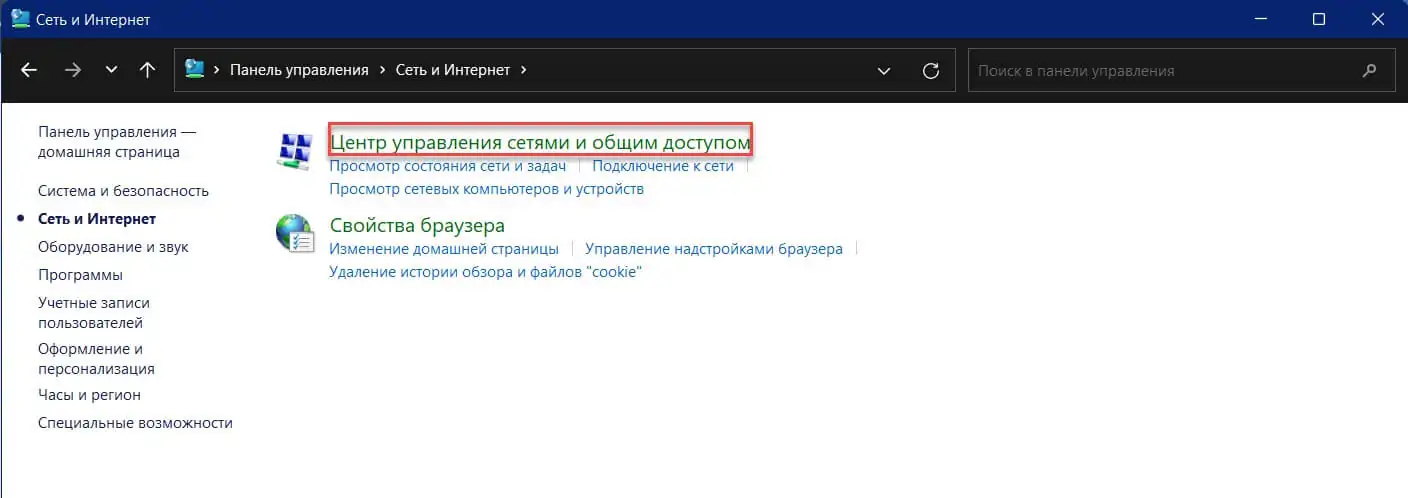

Шаг 2: Перейдите в Панель управления \ Сеть и Интернет \ Центр управления сетями и общим доступом.

Шаг 3: Справа нажмите «Изменение параметров адаптера».

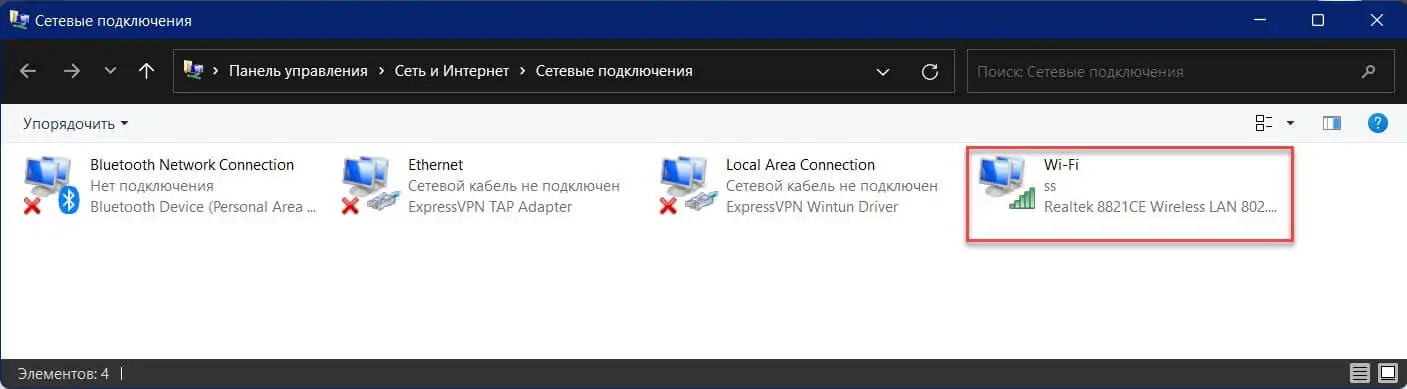

Шаг 4: Откроется диалоговое окно «Сетевые подключения». Дважды кликните на ваше сетевое подключение.

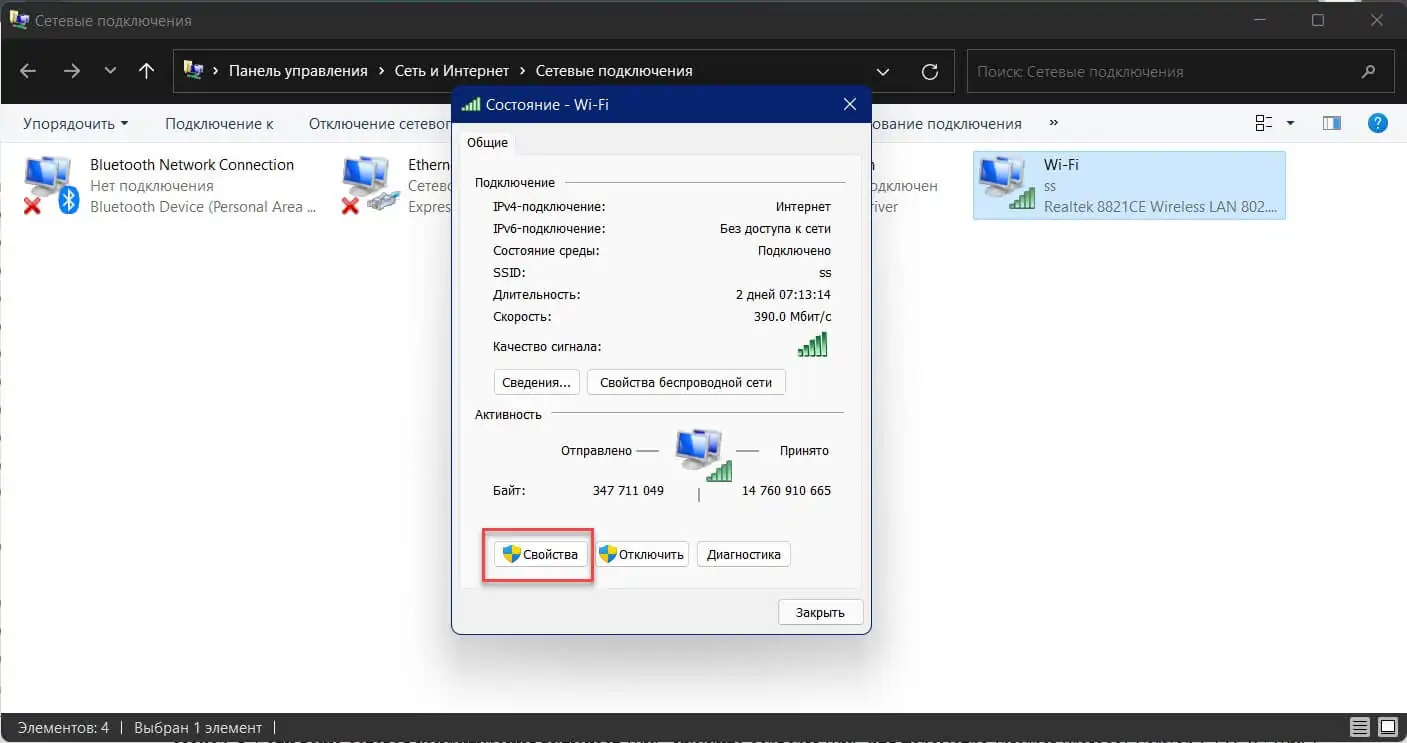

Шаг 5: В следующем окне нажмите «Свойства».

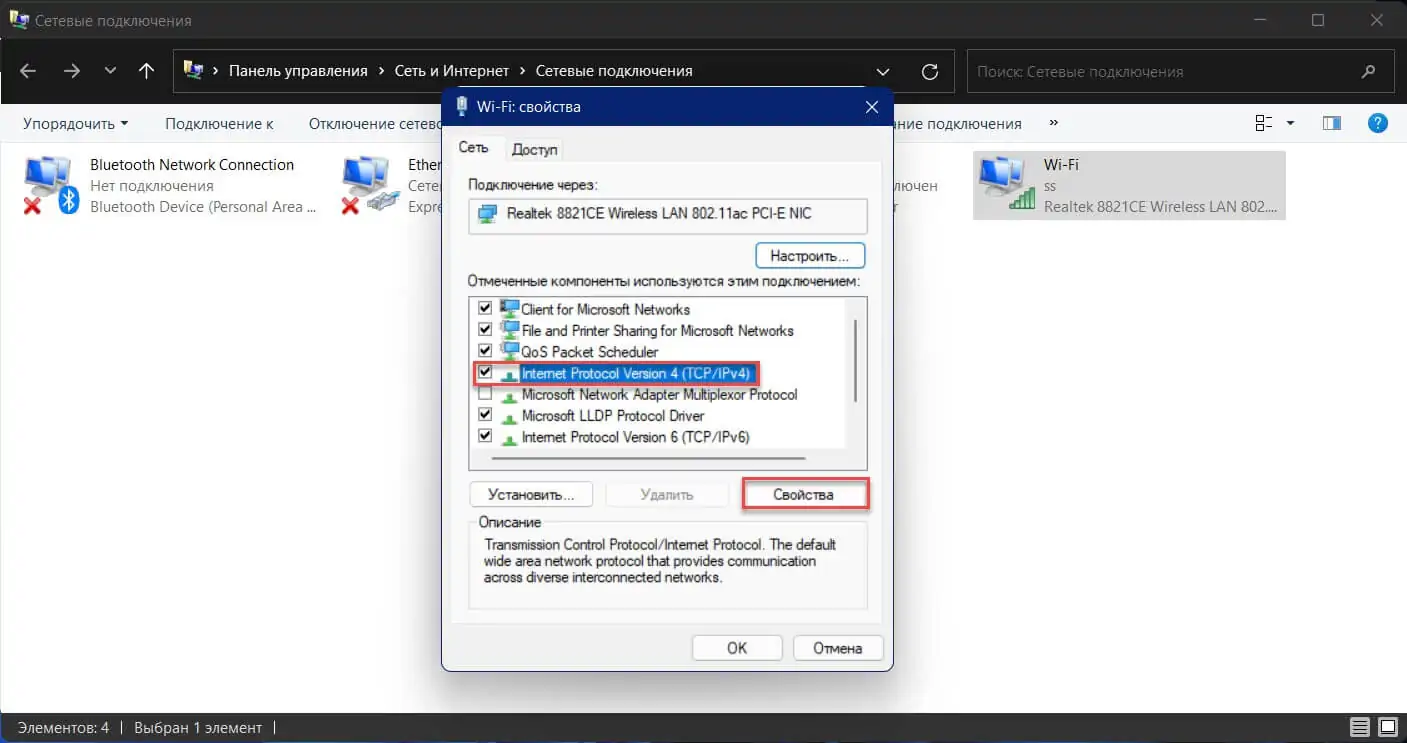

Шаг 6: В свойствах адаптера выберите запись Интернет-протокола версии 4 (TCP / IPv4) и нажмите кнопку «Свойства».

Шаг 7: Выберите вариант «Использовать следующие адреса DNS-серверов:» на вкладке «Общие». Введите адрес DNS-сервера, который поддерживает DoH

Шаг 8: Если используете IPv6, укажите серверы для параметра Internet Protocol Version 6 (TCP / IPv6).

Шаг 9: Нажмите «ОК», чтобы применить изменения.

Turn on DNS over HTTPS in the Registry

- Open the Registry Editor. Press Win + R and type in the Run box.

- Go to the following Registry key. .

- On the right, modify or create a new 32-Bit DWORD value EnableAutoDoh.

- Set its value to .

- Restart Windows 10.

This will activate DNS over HTTPS, so Windows 10 will start sending and receiving DNS traffic through secure, encrypted servers. However, you need to change the DNS server address to one from the above mentioned table. Here is how you can set a DNS server address.

Change Server Address after enabling DoH

- Open the classic Control Panel. Press Win + R and type in the Run box, then hit Enter.

- Go to Control Panel\Network and Internet\Network and Sharing Center.

- On the right, click on Change adapter properties.

- In the Network Connections window, double-click your network connection.

- Click Properties in the next window.

- In Adapter Properties, select the Internet Protocol Version 4 (TCP/IPv4) entry, and click on the Properties button.

- Select the option «Use the following DNS server addresses:» on the General tab. Enter the DNS server address that supports DoH.

- If your network configuration includes IPv6, specify the IPv6 servers for the Internet Protocol Version 6 (TCP/IPv6) option.

- Click OK to apply the change.

You are done.

Finally, you can check if DNS over HTTPS works for you after applying the Registry tweak and the above mentioned changes. You can verify it’s working by seeing no more plain text DNS traffic from your device.

Verify that your DNS over HTTPS settings work

- Open a command prompt as Administrator.

- Type and run the following command to reset network traffic filter: .

- Type and run the following command to add a traffic filter for port 53, the port classic DNS uses: .

- Run the following command to start a real-time logging of traffic: .

- All port 53 packets will be printed to the command line. If DoH works, you should not see traffic here.

That’s it.

Related articles:

- Enable DNS over HTTPS in Microsoft Edge

- How to Enable DNS over HTTPS (DoH) in Opera

- Enable DNS over HTTPS in Chrome (DoH)

- Enable DNS over HTTPS in Firefox

Support us

Winaero greatly relies on your support. You can help the site keep bringing you interesting and useful content and software by using these options:

Варианты шифрования DNS

Несколько групп разработчиков предложили свои варианты технологических решений. Среди них есть те, которые используют оригинальные способы шифрования, например DNSCrypt или DNSCurve, в котором применяется шифрование с использованием эллиптических кривых. Но решения, оказавшиеся в итоге более популярными, опираются на широко распространенный протокол безопасности DNS over TLS. Такими решениями являются DoT (DNS over TLS) и DoH, основной предмет этой статьи.

DoT, как и следует из его названия, использует для зашифрованной передачи DNS-запросов сам протокол TLS. Это влечет за собой смену основных портов и протоколов — вместо UDP по порту 53 используется TCP по порту 853.

DoH устроен иначе и по-другому использует TLS. В DoH TLS-шифрование применяется на уровне протокола HTTPS, с использованием HTTPS-запросов и обращением к HTTP-портам DNS-сервера.

Звучит сложновато? Ян Шауман рассказывает об этом очень точно и доходчиво:

DoH: DNS-сообщения завернуты в HTTPS

Risks

- Some individuals and organizations rely on DNS to block malware, enable parental controls, or filter your browser’s access to websites. When enabled, DoH bypasses your local DNS resolver and defeats these special policies. When enabling DoH by default for users, Firefox allows users (via settings) and organizations (via enterprise policies and a canary domain lookup) to disable DoH when it interferes with a preferred policy.

- When DoH is enabled, Firefox by default directs DoH queries to DNS servers that are operated by a trusted partner, which has the ability to see users’ queries. Mozilla has a strong Trusted Recursive Resolver (TRR) policy in place that forbids our partners from collecting personal identifying information. To mitigate this risk, our partners are contractually bound to adhere to this policy.

- DoH could be slower than traditional DNS queries, but in testing, we found that the impact is minimal and in many cases DoH is faster.

About our rollout of DNS over HTTPS

In 2019 we completed our rollout of DoH to all Firefox desktop users in the United States. We are currently working toward rolling out DoH in more countries. As we do so, DoH is enabled for users in “fallback” mode. For example, if the domain name lookups that are using DoH fail for some reason, Firefox will fall back and use the default DNS configured by the operating system (OS) instead of displaying an error.

Opt-out

For existing Firefox users in locales where we’ve rolled out DoH by default, the notification below will display if and when DoH is first enabled, allowing the user to choose not to use DoH and instead continue using their default OS DNS resolver.

In addition, Firefox will check for certain functions that might be affected if DoH is enabled, including:

- Are parental controls enabled?

- Is the default DNS server filtering potentially malicious content?

- Is the device managed by an organization that might have a special DNS configuration?

If any of these tests determine that DoH might interfere with the function, DoH will not be enabled. These tests will run every time the device connects to a different network.

Manually enabling and disabling DNS-over-HTTPS

You can enable or disable DoH in your Firefox connection settings:

-

In the Menu bar at the top of the screen, click Firefox and select Preferences.

Click the menu button and select OptionsPreferences.Click the menu button and select Settings. - In the General panel, scroll down to Network Settings and click the Settings… button.

- In the dialog box that opens, scroll down to Enable DNS over HTTPS.

- On: Select the Enable DNS over HTTPS checkbox. Select a provider or set up a custom provider.

- Off: Deselect the Enable DNS over HTTPS checkbox.

- Click OK to save your changes and close the window.

Switching providers

-

In the Menu bar at the top of the screen, click Firefox and select Preferences.

Click the menu button and select OptionsPreferences.Click the menu button and select Settings. - Scroll down to Network Settings and click the Settings… button.

- Click the Use Provider drop-down under Enable DNS over HTTPS to select a provider.

- Click OK to save your changes and close the window.

Excluding specific domains

You can configure exceptions so that Firefox uses your OS resolver instead of DoH:

-

Type about:config in the address bar and press EnterReturn.A warning page may appear. Click Accept the Risk and Continue to go to the about:config page.

- Search for network.trr.excluded-domains.

- Click the Edit button next to the preference.

- Add domains, separated by commas, to the list and click on the checkmark to save the change.Note: Do not remove any domains from the list.

About subdomains: Firefox will check all the domains you’ve listed in network.trr.excluded-domains and their subdomains. For instance, if you enter example.com, Firefox will also exclude www.example.com.

Why Run Your Own DoH Resolver?

There are already some public DNS resolvers like and that support DNS over HTTPS, so you can use them if you don’t have the skill or time to run your own. Starting with Firefox version 61, you can enable DNS over HTTPS in the browser settings, which is a big progress for Internet security and privacy. Firefox uses Cloudflare resolvers (1.1.1.1) by default. However, some folks argue that this allows Cloudflare to gather information on Firefox users. They seem to have more trust in their ISP than Cloudflare. But I think if you are paranoid about privacy, you should run your own DoH resolver, so neither Cloudflare nor your ISP can spy on you.

Ограничение использования технологии DoH

Многие организации, занимающиеся информационной безопасностью, собирают события со своих DNS-серверов для мониторинга вредоносной активности. По DNS-запросам можно определить целевые атаки на информационные системы, а также выявить заражение компьютеров вредоносными программами. Также на их основе создаются правила корреляции для SIEM-систем. Поэтому использование DoH сильно затрудняет мониторинг вредоносной активности. Для решения проблемы были придуманы «канареечные» (проверочные) домены. Для отключения DoH нужно добавить запись с таким доменом на локальный DNS-сервер. Например, Firefox проверяет имя «use-application-dns.net», и если DNS-сервер ответит ошибкой на запрос такого имени, браузер будет использовать DoH. В обратном случае информация о таком домене будет получена и DoH использоваться не будет.

Кроме того, в популярных DNS-серверах реализована функция родительского контроля (ограничения ресурсов нежелательных для детей); соответственно, при использовании DoH её работа будет некорректной. Эта проблема также решается с помощью «канареечных» доменов, но имена будут запрашиваться уже у публичных серверов. Информация о том, какие именно имена используются для отключения DoH при использовании конкретного сервиса, не разглашается.

How to Install and Use Stubby on Ubuntu 20.04/18.04 Desktop

Stubby is in Ubuntu 20.04/18.04 repository. Open up a terminal window and run the following command to install it.

sudo apt install stubby

This will install stubby and the library. Once installed, stubby runs in the background. You you check its status with:

systemctl status stubby

Stubby listens on TCP and UDP port 53 of localhost (127.0.0.1), as can be seen by running this command:

sudo netstat -lnptu | grep stubby

The default stub resolver provided by listens on TCP and UDP port 53 of 127.0.0.53.

sudo netstat -lnptu | grep systemd-resolv

Note: If dnsmasq is listening on TCP port 53 of 127.0.0.1, then Stubby will listen only on UDP port 53 of 127.0.0.1.

The main configuration file is . Normally there’s no need to make changes to it unless you want to use another or your own recursive resolver. Let me explain some default configurations. You can open the file with:

sudo nano /etc/stubby/stubby.yml

The following line makes stubby run as a stub resolver instead of a full recursive resolver, which is why it’s named stubby.

resolution_type: GETDNS_RESOLUTION_STUB

The following configuration make stubby send DNS queries encrypted with TLS. It will not send quries in plain text.

dns_transport_list: - GETDNS_TRANSPORT_TLS

This following line requires a valid TLS certificate on the remote recursive resolver.

tls_authentication: GETDNS_AUTHENTICATION_REQUIRED

The following lines set the listen addresses for the stubby daemon. By default, IPv4 and IPv6 are both enabled.

listen_addresses: - 127.0.0.1 - 0::1

The following line make stubby query recursive resolvers in a round-robin fashion. If set to , Stubby will use each upstream server sequentially until it becomes unavailable and then move on to use the next.

round_robin_upstreams: 1

By default there are 3 recursive resolvers enabled in stubby configuration file. They are run by stubby developers and support DNS over TLS. You can see the full list of recommended servers on DNS Privacy website.

dnsovertls.sinodun.com 145.100.185.15 dnsovertls1.sinodun.com 145.100.185.16 getdnsapi.net 185.49.141.37

There are other DNS servers in the section that are disabled by default.

dns.quad9.net unicast.censurfridns.dk dnsovertls3.sinodun.com (supporting TLS1.2 and TLS 1.3) dnsovertls2.sinodun.com dns.cmrg.net dns.larsdebruin.net ......

There are also DNS servers listening on port 443. If port 853 is blocked in your network, you can uncomment them to use these servers.

dnsovertls.sinodun.com dnsovertls1.sinodun.com dns.cmrg.net dns.neutopia.org

Now you can exit nano text editor by pressing .

Программная поддержка

Операционные системы

Окна

В ноябре 2019 года Microsoft объявила о планах реализовать поддержку зашифрованных протоколов DNS в Microsoft Windows , начиная с DoH. В мае 2020 года Microsoft выпустила сборку Windows 10 Insider Preview Build 19628, которая включала начальную поддержку DoH вместе с инструкциями по ее включению через реестр и интерфейс командной строки . В сборку Windows 10 Insider Preview Build 20185 добавлен графический пользовательский интерфейс для указания преобразователя DoH. Поддержка DoH не планируется для Windows 10 21H2.

Выпуски Windows 11 Insider Preview включают поддержку DoH.

Рекурсивные DNS-преобразователи

СВЯЗЫВАТЬ

BIND 9 , DNS-преобразователь с открытым исходным кодом от Internet Systems Consortium, добавил встроенную поддержку DoH в версии 9.17.10.

PowerDNS

DNSdist, DNS-прокси / балансировщик нагрузки с открытым исходным кодом от PowerDNS , добавил встроенную поддержку DoH в версии 1.4.0 в апреле 2019 года.

Несвязанный

Unbound , DNS-преобразователь с открытым исходным кодом, созданный NLnet Labs , поддерживает DoH с версии 1.12.0, выпущенной в октябре 2020 года. Впервые он реализовал поддержку шифрования DNS с использованием альтернативного протокола DoT намного раньше, начиная с версии 1.4.14, выпущенной в Декабрь 2011 г. Unbound работает в большинстве операционных систем , включая дистрибутивы Linux , MacOS и Windows .

Веб-браузеры

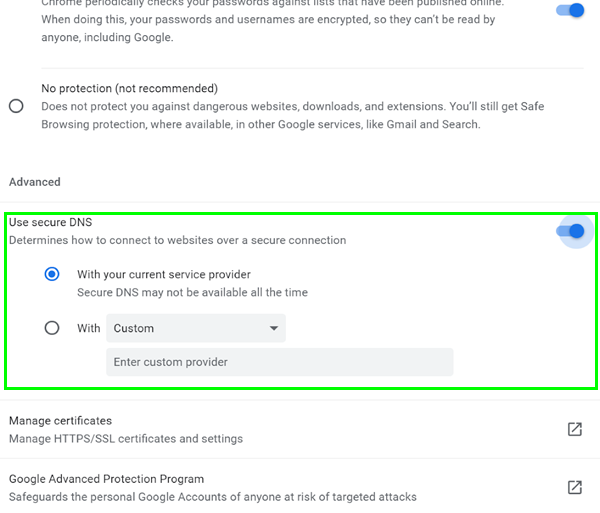

Гугл Хром

DNS через HTTPS доступен в Google Chrome 83 для Windows и macOS, его можно настроить на странице настроек. Если этот параметр включен и операционная система настроена с поддерживаемым DNS-сервером, Chrome обновит DNS-запросы для шифрования. Также можно вручную указать предустановленный или настраиваемый сервер DoH для использования в пользовательском интерфейсе.

В сентябре 2020 года Google Chrome для Android начал поэтапное развертывание DNS через HTTPS. Пользователи могут настроить собственный преобразователь или отключить DNS через HTTPS в настройках.

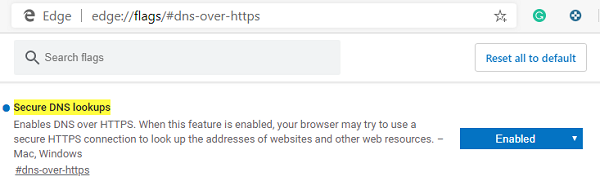

Microsoft Edge

Microsoft Edge поддерживает DNS через HTTPS, настраиваемый на странице настроек. Если этот параметр включен и операционная система настроена с поддерживаемым DNS-сервером, Edge обновит DNS-запросы для шифрования. Также можно вручную указать предустановленный или настраиваемый сервер DoH для использования в пользовательском интерфейсе.

Mozilla Firefox

Пример использования DNS через HTTPS в Firefox 89

В 2018 году Mozilla объединилась с Cloudflare, чтобы предоставить DoH для пользователей Firefox, которые его поддерживают (известный как Trusted Recursive Resolver). Firefox 73 добавил в параметры еще один преобразователь, NextDNS. 25 февраля 2020 года Firefox начал включать DNS через HTTPS для всех пользователей в США, по умолчанию полагаясь на преобразователь Cloudflare. 3 июня 2020 года Firefox 77.0.1 отключил NextDNS по умолчанию, потому что высокая нагрузка на серверы NextDNS, вызванная пользователями Firefox, «эффективно использовала DDoS-атаки на NextDNS». В июне 2020 года Mozilla объявила о планах добавить Comcast в список доверенных преобразователей DoH.

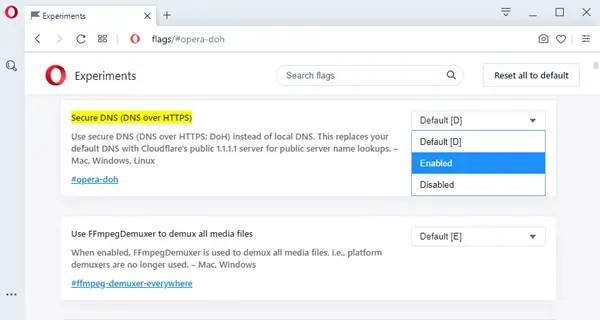

Опера

Opera поддерживает DoH, настраиваемый на странице настроек браузера. По умолчанию запросы DNS отправляются на серверы Cloudflare.

Реализации DNS через HTTPS-сервер уже доступны бесплатно некоторыми общедоступными поставщиками DNS.

Блокировать отслеживание интернет-провайдеров

Пока все это находится на стадии тестирования, вы все еще можете получить его с помощью браузера Firefox. Браузер предлагает как технологию шифрования, так и поставщика услуг зашифрованного DNS. Он подписал соглашение с Cloudflare об очистке любых данных, которые он собирает, и не предоставляет их другим сторонам. Mozilla близка к подписанию дополнительных поставщиков DNS на тех же условиях.

1]Как включить DNS через HTTPS в Firefox

- Откройте Firefox и щелкните гамбургер-меню или значок трех горизонтальных линий в правом верхнем углу браузера.

- Щелкните Параметры, чтобы открыть окно настроек.

- Прокрутите вниз, чтобы найти Настройки сети> нажмите кнопку настроек.

- Откроется всплывающее окно настроек подключения.

- Внизу установите флажок “Включить DNS через HTTPS. »

На данный момент единственный доступный поставщик Cloudflare. Это поставщик по умолчанию, но по мере появления дополнительных опций вы сможете изменить его.

2]Включить DNS через HTTPS для Chrome

Если вы хотите включить DoH в любом браузере, использующем Cloudflare, или на любом из перечисленных общедоступных серверов DNS поверх HTTPS, вам нужно будет использовать параметры с браузерами. Когда браузер запускается с этими параметрами, сначала шифруются все запросы. Вот как это можно сделать в Chrome.

Найдите или создайте ярлык Chrome. Вы должны использовать этот ярлык каждый раз, когда хотите использовать DoH.

Теперь щелкните правой кнопкой мыши ярлык Chrome и выберите «Свойства».

На вкладке ярлыков> цель добавьте следующий URL-адрес в конце:

--enable-features="dns-over-https<DoHTrial" --force-fieldtrials="DoHTrial/Group1" --force-fieldtrial-params="DoHTrial.Group1:server/https%3A%2F%2F1.1.1.1%2Fdns-query/method/POST

Нажмите «Сохранить» и снова запустите Chrome, используя тот же ярлык. Перед внесением каких-либо изменений он запросит разрешение администратора.

Перейти к Проверка Cloudflare чтобы узнать, используете ли вы DNS через HTTPS

Если вы хотите использовать другой сервер DoH, есть . Так, например, если вы хотите использовать Google DoH, тогда URL-адрес запроса должен быть https://dns.google/dns-query. Текст, который вам нужно добавить в ярлык Chrome, должен быть:

--enable-features="dns-over-https<DoHTrial" --force-fieldtrials="DoHTrial/Group1" --force-fieldtrial-params="DoHTrial.Group1:server/https%3A%2F%2Fdns.google%2Fdns-query/method/POST

ОБНОВИТЬ: Chrome теперь официально поддерживает DNS через HTTPS.

Вы увидите его в Chrome 83 и более поздних версиях в разделе «Настройки»> «Конфиденциальность и безопасность».

3]Включить DNS через HTTPS для Microsoft Edge

Тем не менее, те же настройки не работают в Edge, даже если он использует Chromium. Таким образом, пользователям Edge придется подождать, пока Microsoft интегрирует его в свой браузер. Однако, если вы , вы можете включить экспериментальный флаг – Безопасный поиск DNS.

- Запустите Edge и введите edge: // flags

- Поиск безопасных запросов DNS

- Включите флаг и перезапустите браузер.

Вот описание безопасного поиска DNS: Включает DNS через HTTPS. Когда эта функция включена, ваш браузер может попытаться использовать безопасное соединение HTTPS для поиска адресов веб-сайтов и других веб-ресурсов. –

Хотя он должен включаться, я не уверен, как именно он работает. Я бы посоветовал вам знать о том, что он скоро появится в Edge, но более подробная информация будет доступна только когда дело дойдет до финальной или бета-версии.

Читать: Microsoft поддерживает DNS через HTTPS в Windows 10.

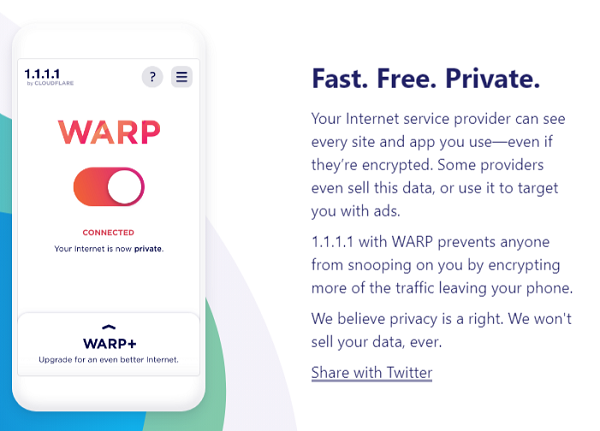

4]Настройте DNS через HTTPS на Android или iPhone

Большинство мобильных ОС предлагает вам редактировать настройки DNS. Поскольку вам нужно использовать Cloudflare, самый простой способ – установить приложение Cloudflare на свой смартфон. Простой переключатель гарантирует, что ваш телефон начнет использовать DNS.

Скачать приложение начиная с версии 1.1.1.1, и включите переключатель, чтобы начать использовать зашифрованный DNS. Сделайте это, все, что имеет доступ к Интернету, будет использовать службу DNS через HTTPS. Весь ваш трафик будет зашифрован, что защитит вас от шпионов и хакеров.

5]Включить DNS через HTTPS в Opera

Откройте Opera, введите опера: // флаги / # опера-до в адресной строке и нажмите Enter, чтобы открыть этот параметр –

В раскрывающемся списке выберите Включено.

Читать дальше: Зачем использовать программное обеспечение VPN также для обеспечения безопасности и конфиденциальности?