Как в ubuntu войти как root-пользователь

Смотрите видео: Как Получит Права Супер Пользователя root. linux ubuntu обзор для начинающих (November 2019).

Как вы знаете, Linux очень серьезно относится к управлению пользователями и предоставлению им прав на работу с системой. Обычный пользователь может записывать файлы только в свой каталог и каталог /tmp/. Также есть возможность читать некоторые файлы в корневой файловой системе. Но вы не можете устанавливать программы, ведь для этого нужно право на запись, не можете изменять атрибуты файлов, не можете запускать сервисы, не можете читать некоторые файлы логов и еще много чего не можете.

В Linux управлять корневой файловой системой и создавать там файлы имеет право только пользователь root.

В этой статье мы рассмотрим какие программы нужны для того, чтобы получить права root пользователя linux, как они работают, как выполнять программу с правами root от обычного пользователя и как запускать графические программы с правами root. А также выясним что такое sudo в чем разница su или sudo.

Переключение на суперпользователя в терминале

Теперь мы подошли к более интересному и практичному. С помощью специальных утилит вы можете переключить текущий эмулятор терминала в окружения суперпользователя и выполнять все следующие команды не от своего имени, а от его, таким образом, дав программе права root linux. Для этого существует утилита su. Вообще говоря, эта утилита позволяет не только переключаться на пользователя root но и на любого другого пользователя, но по умолчанию используется именно root. Рассмотрим ее подробнее. Команда su linux имеет следующий синтаксис:

$ su опции пользователь

Вот ее основные опции:

- -c, —command — выполнить команду

- -g, —group — установить основную группу пользователя (только для root)

- -G —supp-group — дополнительные группы пользователя (только для root)

- -, -l, —login — режим входа, будут очищены и инициализированы с учетом нового пользователя все переменные окружения, а также изменен домашний каталог

- -p, —preserve-environment — сохранить переменные окружения

- -s, —shell — задать оболочку для входа

- —version — отобразить версию программы.

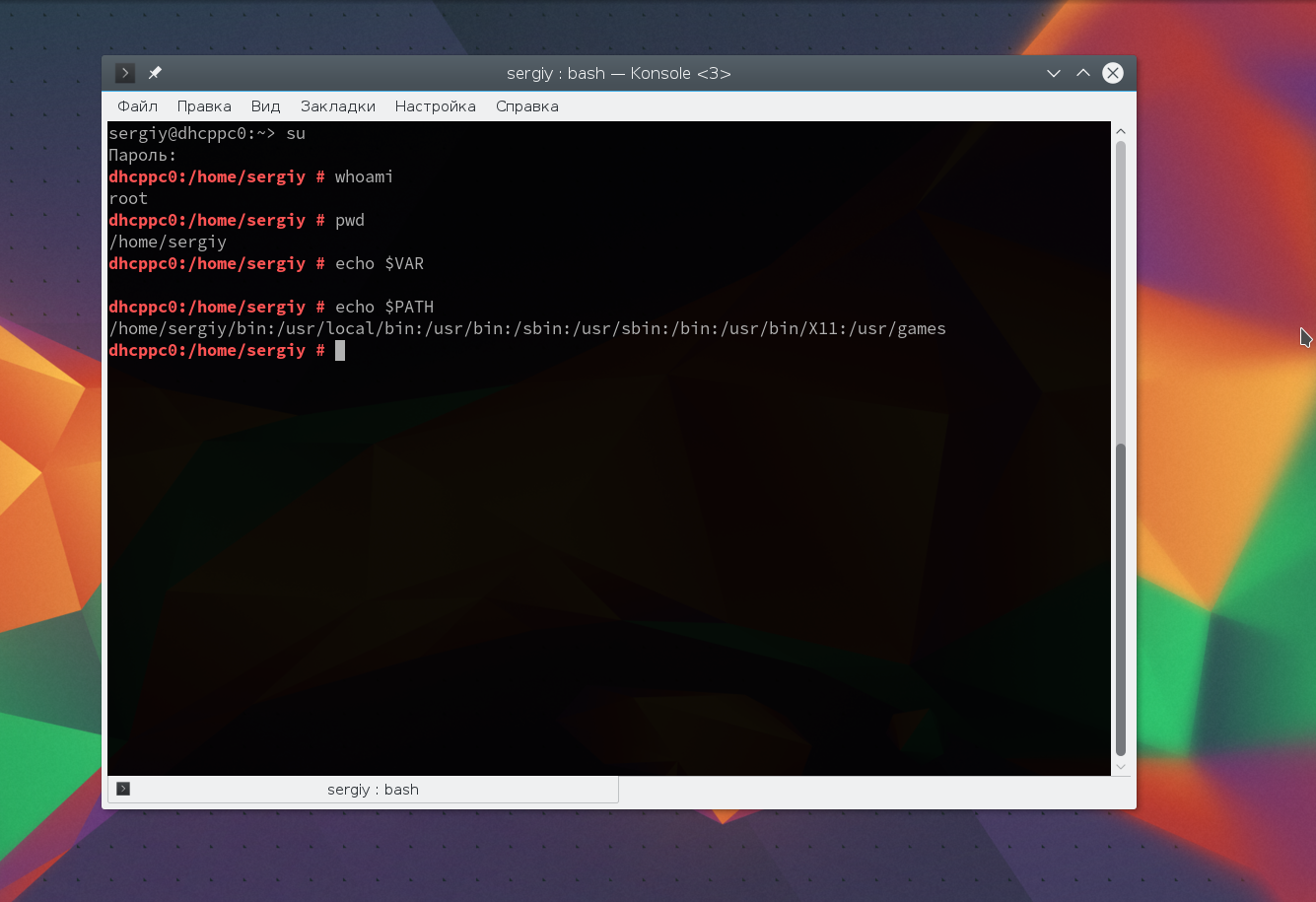

Теперь немного поэкспериментируем, чтобы понять как работает команда su linux.

Сначала выполним su без параметров, но для начала создадим переменную окружения, чтобы проверить как с ними обходится эта команда:

Теперь выполняем:

Теперь смотрим что получилось:

Из этих команд мы видим, что теперь мы пользователь root, но домашней директорией считается директория нашего предыдущего пользователя и наша переменная не сохранилась также изменилась переменная PATH, теперь там добавлен путь /sbin.

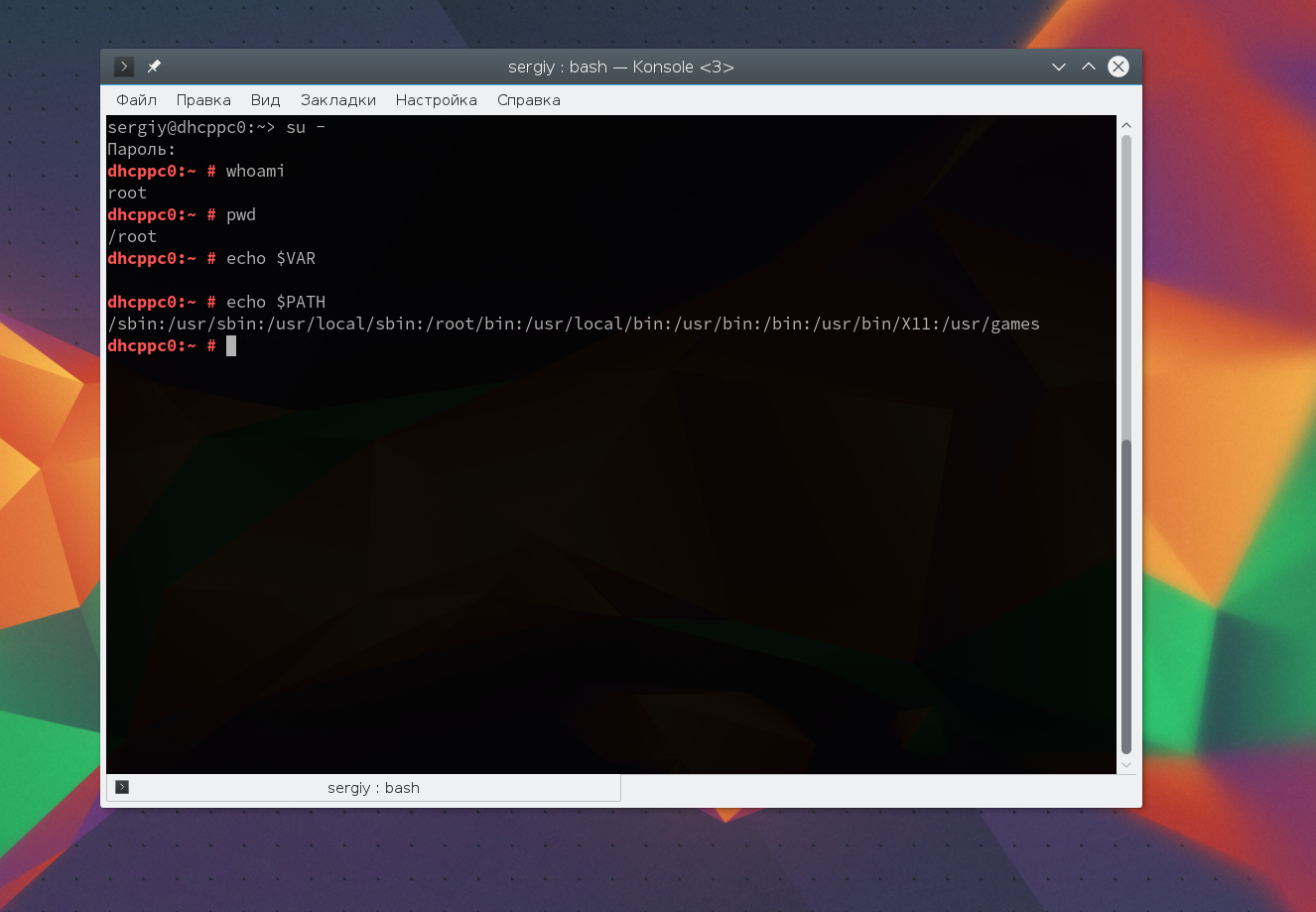

Теперь используем вход в режиме логина:

И повторим ту же комбинацию:

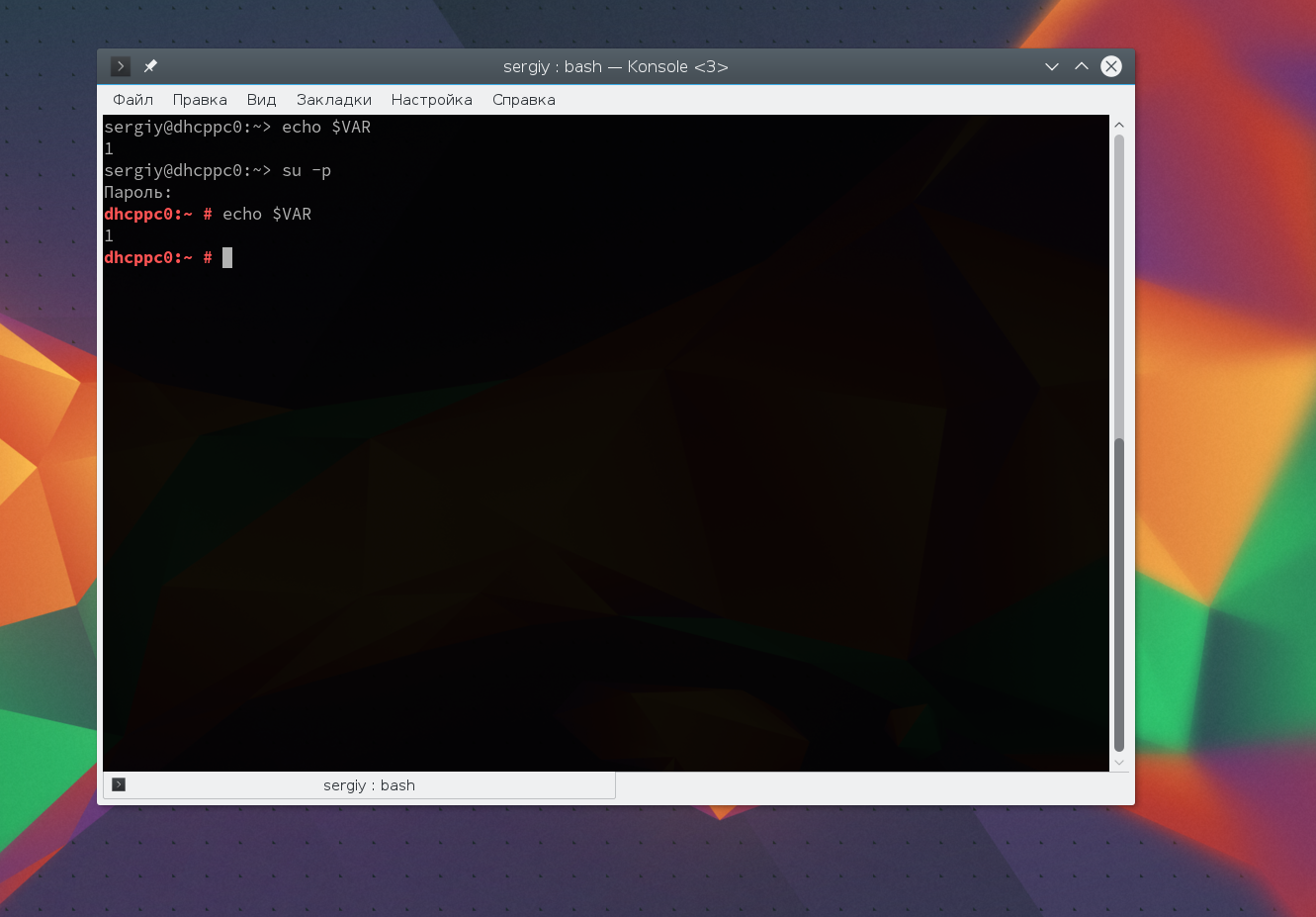

Та же ситуация, только на этот раз изменена ко всему еще и домашняя директория на директорию root. Но мы можем сохранить наши переменные окружения, если это нужно, для этого есть опция -p:

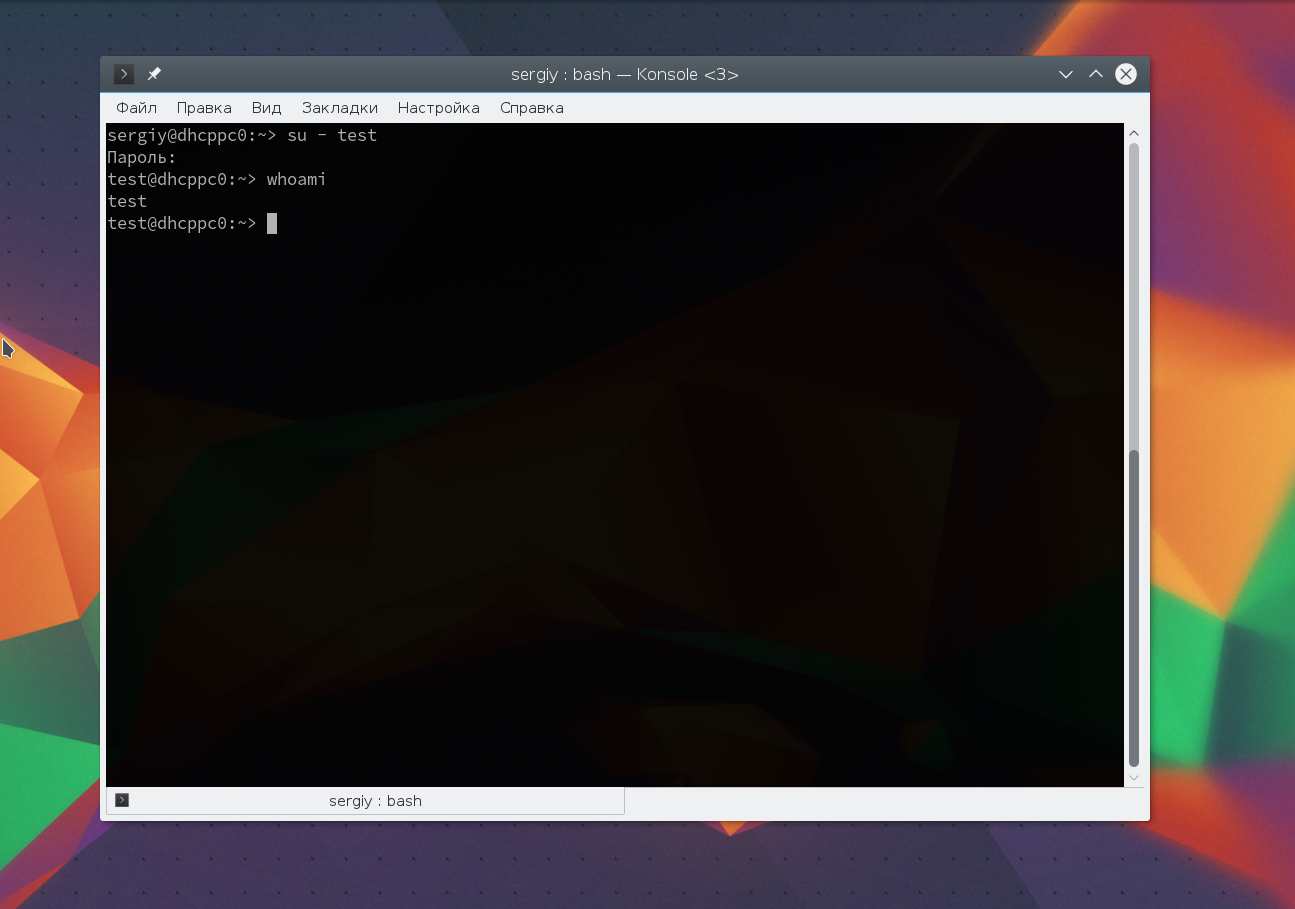

Как видите, наша переменная осталась. Вы также можете переключится на любого другого пользователя. Например:

Более подробно о команде su вы можете почитать в отдельной статье. Получение прав суперпользователя таким способом используется во многих дистрибутивах, например, Debian, OpenSUSE, ArchLInux, Gentoo и т д. Но в Ubuntu, как дистрибутиве для начинающих вход под пользователем root отключен. Это сделано потому, что это тоже не очень безопасно, вы можете забыть что выполняете команду от root и что-то натворить в системе. Поэтому переходим к следующей программе.

Использование традиционного root аккаунта и команды su

Разблокировка учетной записи root приводит неоправданным рискам (работая постоянно под рутом вы имеете 100500 способов «отстрелить себе ногу»), а также упрощает получение доступа к вашему компьютеру злоумышленником.

Ubuntu 11.04 и младше

Для входа под root достаточно задать ему пароль:

sudo passwd root

Потом на экране входа нажмите Другой… и введите логин (root) и пароль, который вы задали.

Ubuntu 11.10 и старше

Начиная с версии 11.10 был установлен менеджер входа lightdm, и дело со входом под root обстоит немного сложнее.

1. Устанавливаем root пароль.

Введите в терминал:

sudo passwd root

2. Включаем пункт «Введите логин».

Введите в терминал:

gksu gedit /etc/lightdm/lightdm.conf

В конце файла допишите:

greeter-show-manual-login=true

3. Перезагружаем lightdm.

Введите в терминал:

sudo service lightdm restart

Все, на экране входа появится пункт «Логин».

В поле логин вводим «root», в поле пароль — пароль, который мы задали на первом этапе.

Для обратной блокировки учетной записи root вам потребуется откатить изменения в настройках lightdm, а также заблокировать учетную запись root командой в терминале:

sudo passwd -l root

Повышение привилегий через эксплуатацию уязвимостей

Прежде чем пытаться повысить привилегии через эксплуатацию, важно разобраться с передачей файлов на целевой хост. Помимо привычных средств вроде ssh, ftp, http (wget, curl) есть целый

Для повышения безопасности системы регулярно обновляйте ее до актуальных стабильных версий, а также старайтесь использовать дистрибутивы, рассчитанные на Enterprise. В противном случае, редко, но бывают ситуации, когда apt upgrade делает систему неработоспособной.

Эксплуатация сервисов, запущенных в контексте пользователя root

Некоторые сервисы Linux работают от привилегированного пользователя root. Их можно найти с помощью команды ps aux | grep root. При этом сервис может не анонсироваться в Cеть и быть доступным локально. Если он имеет публичные эксплоиты, их можно смело применять: падение сервиса в случае неудачи гораздо менее критично, чем падение ОС.

Самым удачным случаем можно считать работу взломанного сервиса в контексте пользователя root. Эксплуатация сервиса SMB дает привилегированный доступ SYSTEM в системах Windows (например, через ms17-010). Однако в системах Linux такое встречается нечасто, поэтому можно провести немало времени над повышением привилегий.

Эксплуатация уязвимостей ядра Linux

Это путь, которым следует идти в последнюю очередь. Неудачная эксплуатация может привести к падению системы, а в случае ребута некоторые сервисы (в том числе те, через которые удалось получить изначальный shell) могут не подняться. Бывает, что администратор банально забыл применить команду systemctl enable . Плюс это вызовет много недовольства вашими работами, если эксплуатация не была согласована.

Если решили использовать исходные коды из exploitdb, обязательно прочитайте комментарии в начале скрипта. Помимо прочего, там обычно написано, как следует правильно компилировать данный эксплоит. Если самому лень или по срокам нужно было «вчера», можно поискать репозитории с уже скомпилированными эксплоитами, например. Однако следует понимать, что в таком случае вы получите кота в мешке. С другой стороны, если бы программист разбирался до байта, как устроен компьютер и используемый им софт, он бы за всю жизнь не написал бы и строчки кода.

Metasploit

Для того, чтобы поймать и обработать соединение, всегда лучше использовать модуль exploit/multi/handler. Главное — выставить правильный payload, например, generic/shell/reverce_tcp или generic/shell/bind_tcp. Оболочку, полученную в Metasploit, можно улучшить до Meterpreter с использованием модуля post/multi/manage/shell_to_meterpreter. Имея Meterpreter, вы можете автоматизировать процесс постэксплуатации. Например, модуль post/multi/recon/local_exploit_suggester проверяет платформу, архитектуру и необходимые для эксплуатации сущности и предлагает модули Metasploit для повышения привилегий на целевой системе. Благодаря Meterpreter, повышение привилегий иногда сводится к запуску нужного модуля, однако взлом без понимания происходящего под капотом не является «тру» (вам еще отчет писать).

Tools

Инструменты автоматизации локального сбора информации сохранят вам большое количество сил и времени, однако сами по себе не способны полностью выявлять путь повышения привилегий, особенно в случае эксплуатации уязвимостей ядра

Инструменты автоматизации выполнят за вас все необходимые команды для сбора информации о системе, но важно также суметь проанализировать полученные данные. Надеюсь, моя статья будет вам в этом полезна

Конечно, инструментов существует гораздо больше, чем я приведу ниже, однако они все делают примерно одно и то же — тут, скорее, дело вкуса.

Linpeas

Достаточно свежая тула, первый коммит датируется январем 2019 года. На данный момент мой любимый инструмент. Суть в том, что он подсвечивает наиболее интересные векторы повышения привилегий. Согласитесь, удобнее получить экспертную оценку на таком уровне, чем разбирать монолитные сырые данные.

LinEnum

Второй мой любимый инструмент, он также собирает и систематизирует данные, полученные в результате локального перечисления.

Linux-exploit-suggester (1,2)

Этот эксплоит проанализирует систему на наличие подходящих условий для эксплоитов. По сути, сделает работу, идентичную модулю Metasploit local_exploit_suggester, но предложит не модули Metasploit, а ссылки на исходные коды exploit-db.

Linuxprivchecker

Данный скрипт соберет и систематизирует по разделам большое количество информации, которая может быть полезна для формирования вектора повышения привилегий.

Подготовка среды установки

1.1. LiveCD

Как было сказано ранее, к сожалению, еще нет готового установщика Ubuntu с использованием root on ZFS, поэтому установка осуществляется с помощью LiveCD диска:

Качаем отсюда: http://releases.ubuntu.com/18.04/ubuntu-18.04.1-desktop-amd64.iso

Загружаемся с LiveCD, выбираем Try Ubuntu и открываем терминал (Ctrl+Alt+T).

1.2. Обновляем и устанавливаем репозитории

Смотрим сетевые интерфейсы и находим тот через который будем соединятся:

Настраиваем сетевой интерфейс:

И DNS resolver:

Обновляем репозитории:

1.3. SSH сервер (опционально)

Для удобства установки можно поднять OpenSSH сервер и все дальнейшие операции производить через SSH клиент

Задаем пароль для пользователя ubuntu:

Устанавливаем и запускаем OpenSSH:

И в терминале рабочей станции:

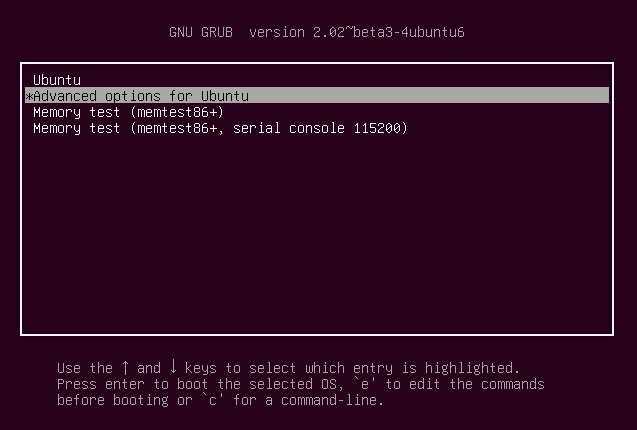

Как сбросить пароль с помощью Grub

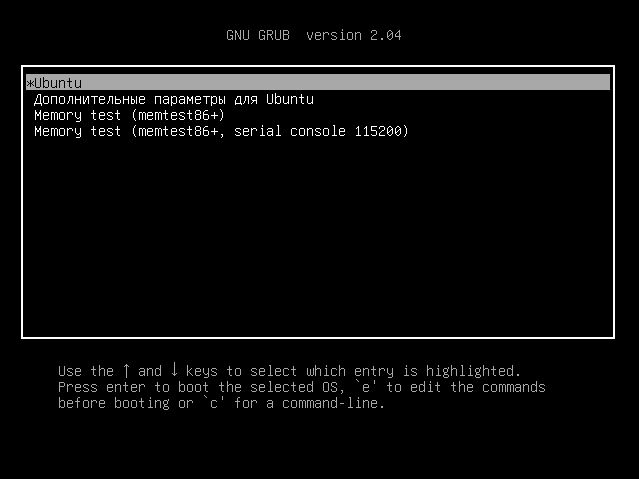

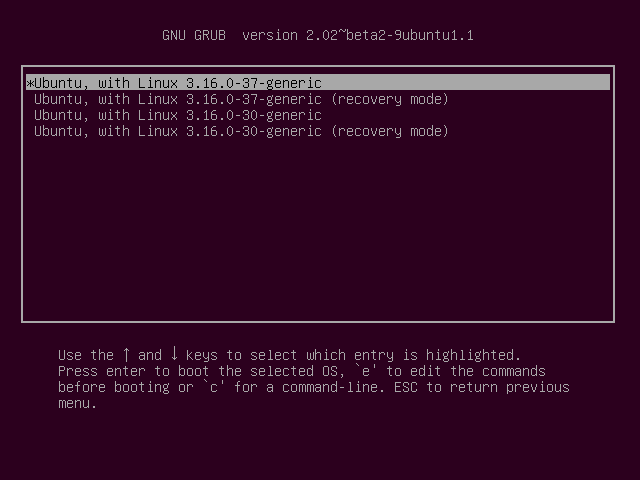

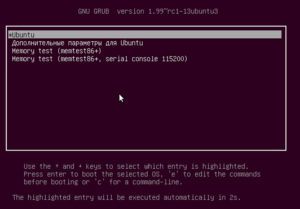

Если у вас нет пользователя, с помощью которого вы могли бы изменить пароль в системе, то это можно сделать с помощью другого Linux дистрибутива или Recovery Mode. В загрузчике Grub вы можете менять параметры, передаваемые ядру. Например, вы можете передать параметр init, который попросит ядро выполнить вместо системы инициализации вашу команду. Но для этого вам надо меню загрузчика Grub. Если меню Grub вообще не показывается, а вместо этого сразу начинается загрузка операционной системы, зажмите правый Shift до начала загрузки системы, меню должно появится:

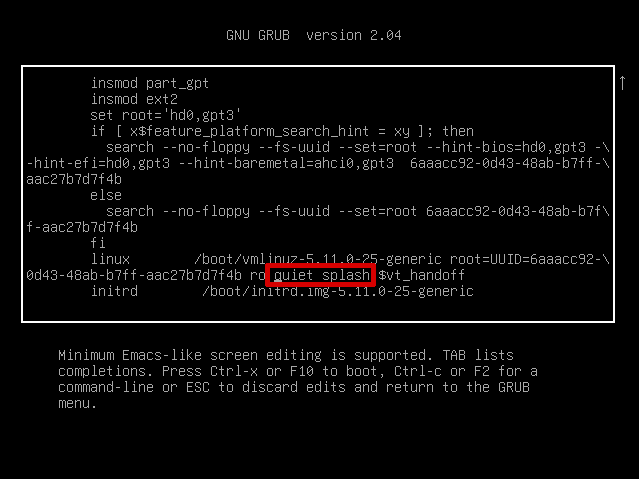

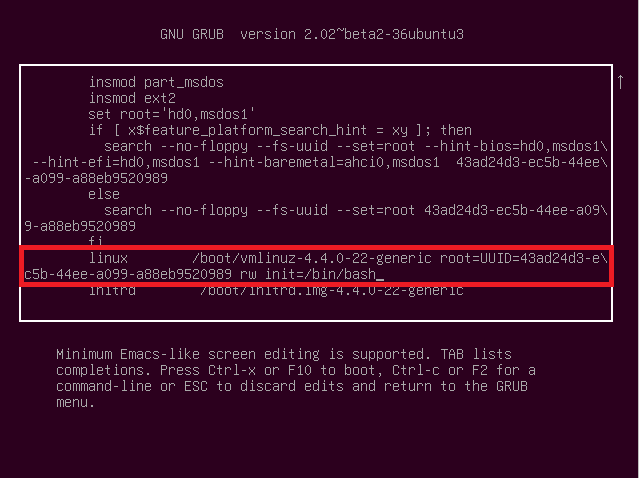

Для того чтобы настроить параметры ядра, выберите пункт меню, с которым вы обычно загружаетесь, например, первый и нажмите клавишу E. Откроется редактор конфигурации выбранной секции. Вы можете использовать стрелки вверх-вниз, вправо-влево для перемещения по тексту. Тут вам необходимо найти строчку, начинающуюся со слова linux. В конце неё есть два параметра: quiet splash.

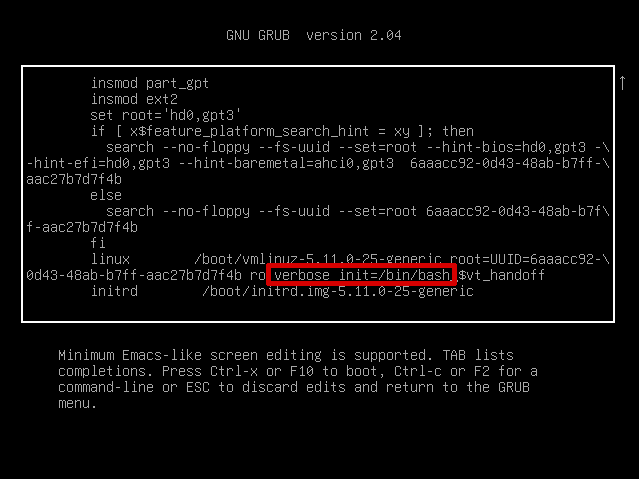

Первый параметр указывает, что надо выводить минимум информации во время загрузки, а второй — показывает заставку. Если заставку не отключить, то в последних версиях Ubuntu вы можете не увидеть консоль восстановления. Поэтому удалите их, а вместо них добавьте: verbose init=/bin/bash. Должно получится вот так:

Для загрузки с этой конфигурацией нажмите Ctrl+X

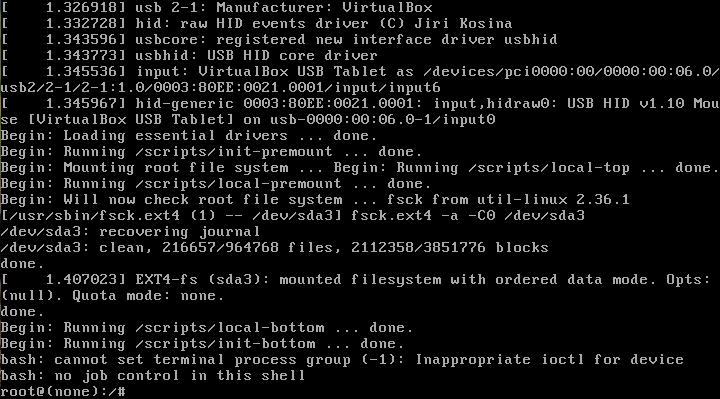

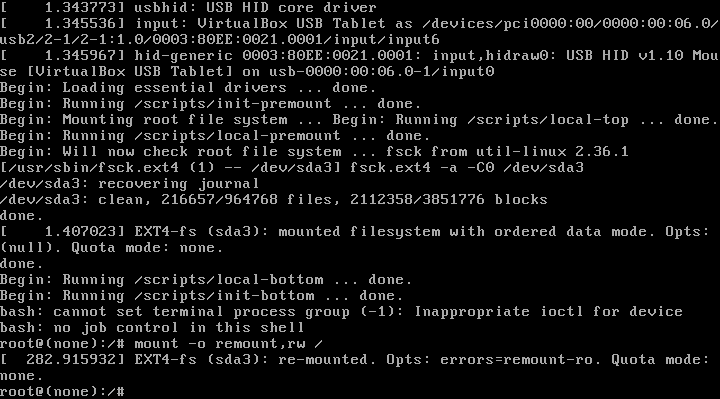

Обратите внимание, что измененная конфигурация действует только для текущей загрузки и никуда не сохраняется. Если всё прошло хорошо, то вы увидите такую консоль:

По умолчанию, в режиме восстановления корневая файловая система монтируется только для чтения чтобы вы случайно ничего не повредили, но так мы не сможем изменить пароль, поэтому нужно перемонтировать ее для чтения/записи:

Затем осталось восстановить пароль Ubuntu. Можно вернутся к команде passwd, которая использовалась в предыдущем пункте для восстановления пароля. Например, для того же пользователя losstuser команда будет выглядеть вот так:

Осталось только ввести новый пароль. В результате команда должна вывести сообщение: password updated successfully. Это будет означать, что команда выполнена успешно. Если вы хотите сбросить пароль root Ubuntu, то имя пользователя достаточно изменить на root:

Но я бы не советовал выполнять сброс пароля root ubuntu, если вы не уверенны что вам это нужно. Лучше придерживаться решения разработчиков дистрибутива.

What is a Root user?

Before starting with how to become a root user in order to perform sensitive Ubuntu operations, it is important to have some understanding of the significance of a root user in Linux. The latest versions of Ubuntu, by default, do not come with a root user with a specially encrypted password; it has hence created a functionality by the name of “sudo” which you can use to perform various administrative operations. You can either temporarily become root user or you need to provide a password with the sudo command that helps in keeping accountability for all actions of the user as an administrator. By default, the first user created when you install Ubuntu is given the sudo rights. Ubuntu gives it complete root privileges and it is added to the list of sudoers in the /etc/sudoers file. It is important to note that you need to be an authorized sudoer to perform all the root user operations described in this article.

About the Article

In this article, we will explain how to become a root user in the Ubuntu command line. This will help you in performing all the software installation, removal, customization, and also system configuration operations. We have run the commands and procedures mentioned in this article on a Ubuntu 18.04 LTS system. We will be using the Ubuntu command line, the Terminal, in order explain how to become and also how to change the password for root user. Therefore, you need to open the Terminal application either through the system Dash or the Ctrl+Alt+T shortcut.

Восстановление root пароля в Ubuntu

Быстрое восстановление доступа

Забыли рутовый пароль для входа в Ubuntu Linux? Не беда. Сейчас расскажем, как быстро восстановить доступ.

Упомянутый здесь метод работает для сброса пароля Ubuntu в VMware, двойной загрузки или одиночной установки. Все, что вам нужно, это немного терпения и выполнить пару команд. Вы сбросите пароль root в течение пары минут.

Если нужна другая сборка, то мы также рассказывали про восстановление пароля в CentOS и Debian

Сброс пароля Ubuntu из режима восстановления (recovery mode)

Шаг 1. Загрузитесь в режиме восстановления

Включите компьютер. Зайдите в меню Grub. Как правило, оно появляется автоматически, а если нет, то удерживайте клавишу Shift, пока не появится меню загрузки.

Если вы используете Oracle VirtualBox или VMWare, вы должны удерживать клавишу Shift при появлении логотипа Oracle или VMWare.

В меню grub выберите «Дополнительные параметры для Ubuntu» (Advanced Options for Ubuntu) :

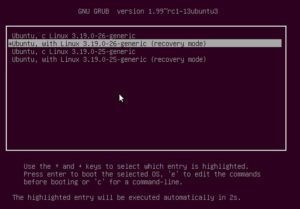

Здесь вы увидите возможность перейти в режим восстановления (recovery mode) :

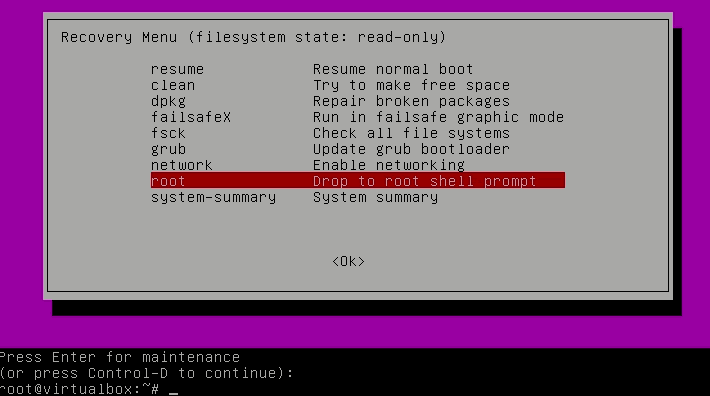

Выбрав его, вы сначала увидите темный экран и после непродолжительной загрузки окажитесь в меню восстановления.

Шаг 2. Переходим в командный интерпретатор суперпользователя

Теперь вам будут представлены различные варианты режима восстановления. Здесь вам нужно выбрать «Root Drop to root shell prompt» («Перейти в командный интерпретатор суперпользователя» по-русски) . Просто нажмите клавишу Enter, чтобы выбрать эту опцию.

После этого у вас внизу появится командная строка.

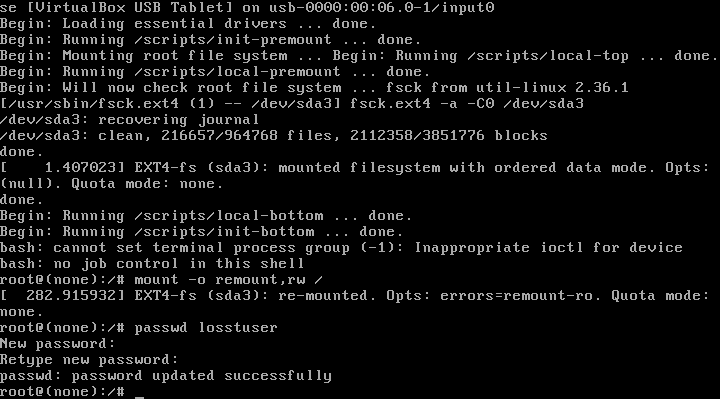

Шаг 3: Перемонтировать рут с правами записи

У вас должен быть доступ на запись к корневому разделу. По умолчанию он имеет доступ только для чтения. Используйте команду ниже, чтобы перемонтировать ее с правами записи:

Шаг 4: Сбросьте имя пользователя или пароль

Здесь вам будет представлен root-доступ. Используйте следующую команду, чтобы получить список всех доступных пользователей:

Из предыдущей команды выберите пользователя (username), для которого вы хотите сбросить пароль. Теперь используйте следующую команду для сброса пароля для выбранного пользователя (вместо username указываем имя нашего пользователя):

У нас запросят новый пароль и подтверждение. Введите новый пароль дважды:

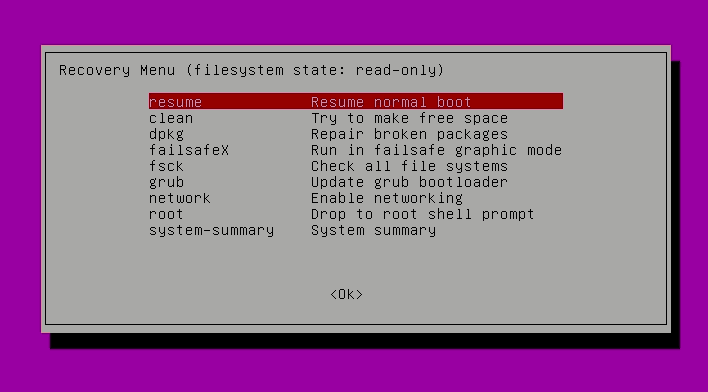

Готово! Вы только что успешно сбросили пароль. Теперь выйдите из командной строки root:

Когда вы выйдете, вы вернетесь в меню режима восстановления. Выберите нормальный вариант загрузки — Resume.

Может появится предупреждение о совместимости графического режима, но не волнуйтесь. Полная перезагрузка решит проблему, если таковая имеется.

После перезагрузки вы сможете войти с новым паролем.

Альтернативный метод сброса пароля Ubuntu

Если по каким-либо причинам у вас возникли трудности с переходом в корневую оболочку и сменой пароля, вы можете попробовать выполнить следующие действия:

Перезагрузите компьютер. Удерживайте Shift, чтобы открыть экран grub (если он не работает автоматически). Нажмите E в приглашении grub для редактирования экрана grub.

Найдите строку, начинающуюся с linux , измените ro на rw и добавьте init=/bin/bash в конце этой строки.

Нажмите Ctrl-X , чтобы сохранить изменения и загрузиться. Теперь вы загружаетесь в ядро Linux с правами на чтение и запись, и вместо графического интерфейса пользователя вы будете использовать оболочку bash. Другими словами, ваша система будет загружаться в корневой пароль без пароля.

Введите команду passwd с вашим именем пользователя. Если вы не знаете имя пользователя, проверьте с помощью команды ls/home (как в первом методе).

Теперь установите новый пароль. После того, как вы установили новый пароль, выйдите из терминала. Просто введите reboot в терминал или используйте команду выключения.

Готово! Пароль изменен.

Возможные проблемы и их решение

Ошибка “Authentication token manipulation error”

При вводе нового пароля у вас может появиться сообщение об ошибке манипулирования токеном (Authentication token manipulation error):

Причиной этой ошибки является то, что файловая система монтируется только с доступом для чтения. Измените доступ и перемонтируйте файловую систему следующим образом:

Нет пункта “recovery mode”

Если нет пункта recovery mode, то вам нужно выбрать строчку с вашей системой, нажать E и допишите в конец опций ядра слово single . Затем нужно нажать B чтобы загрузился тот же терминал с правами суперпользователя.

Вы можете увидеть такой вывод:

Убедитесь, что вы удалили опцию splash boot при редактировании пункта меню grub.

Ошибка “Failed to connect to bus”

При попытке перезагрузиться с помощью команды reboot вы можете получить:

Чтобы избавиться от этой ошибки перезагрузитесь так:

How to enable root user in Ubuntu?

By now you know that the root user is locked by default in Ubuntu based distributions.

Linux gives you the freedom to do whatever you want with your system. Unlocking the root user is one of those freedoms.

If, for some reasons, you decided to enable the root user, you can do so by setting up a password for it:

Again, this is not recommended and I won’t encourage you to do that on your desktop. If you forgot it, you won’t be able to change the root password in Ubuntu again.

You can lock the root user again by removing the password:

In the end…

I hope you have a slightly better understanding of the root concept now. If you still have some confusion and questions about it, please let me know in the comments. I’ll try to answer your questions and might update the article as well.

Установка системы

3.3. Создание дополнительных разделов

Начнем с чистого листа.

Есть статичные и динамические файловые разделы.

К статичным файловым разделам относятся разделы с программами и их настройками, они наполняются один раз и в процессе работы не изменяются. При этом ранее статичные разделы подразделялись на системные и пользовательские (/usr), но в данный момент в операционных системах семейства Linux они перемешались и разделять их смысла нет никакого, да и не получится.

К динамичным файловым разделам относятся разделы в которых хранятся:

- Временные данные — eq.: tmp, swap;

- Журналы работы — eq.: var/log;

- Пользовательские данные — eq.: home;

- Данные — eq.: var/db и как повезет;

- Прочие результаты работы программ в виде файлов;

В семействах Linux к динамическим разделам относятся /tmp и /var, но это не точно, так как в /var/lib могут попасть, программы и библиотеки, в общем, все смешалось, но тем не менее…

Для начала требуется решить, создавать раздел /tmp на диске или же в памяти как tmpfs. Если создаем на диске, то тогда для него создаем отдельный раздел:

Выделяем отдельно раздел var:

И пользовательские разделы:

точка монтирования tank/home/root указана как legacy, а не как /root. Это правильно, та как монтирование этого раздела осуществляется в п.4.11

Теперь требуется временно примонтировать наши динамические разделы в /mnt:

3.4 Устанавливаем ядро

В итоге должны получить примерно такую картину:

Размер пустого раздела 96К соответственно у нас пустым остался только tank/tmp, а в остальные при установке ядра была произведена запись, значит монтирование разделов было осуществлено правильно.

Создание нового пользователя с административными правами

Добавляем в систему нового пользователя и предоставляем ему права администратора.

sudo adduser john

Система задаст несколько вопросов. Сначала она предложит ввести пароль для этой учетной записи.

Введите пароль и при желании заполните поля с дополнительной информацией. Это не обязательно, и вы можете просто нажать , если хотите оставить поле пустым по умолчанию.

Проверим добавился ли пользователь :

sudo cat /etc/shadow | grep john

Добавляем нового пользователя в группу :

sudo usermod -aG sudo john

Сменим пользователя и проверим его права:

su - john sudo whoami

Чтобы повысить уровень безопасности вашего сервера, мы настоятельно рекомендуем настроить ключи SSH вместо использования аутентификации по паролю. Мы это сделаем чуть позже, а пока настроим брандмауэр (фаервол) для корректной работы SSH-соединений.

Редактируем конфиг SSH

Откроем для редактирования конфигурационный файл SSH:

sudo nano /etc/ssh/sshd_config

Находим строчку . Раскомментируем её (убрав знак решетки (#)) и выставим ему значение . Таким образом мы запретим авторизацию под root пользователем:

PermitRootLogin no

Находим строчку . Раскомментируем её. Так мы активируем возможность авторизации с помощью SSH-ключа:

PubkeyAuthentication yes

Находим строчку . Раскомментируем ее и выставим значение no. Так мы запретим авторизацию по паролю:

PasswordAuthentication no

В самом конце файла с новой строчки вставим команду:

// Здесь изменить на вашего пользователя! AllowUsers john

Сохраняем файл и выходим из редактора. Перезапускаем SSH:

systemctl restart ssh

Теперь если попытаться авторизоваться под или каким-либо другим пользователем, то сервер выдаст ошибку доступа.

Как задать пароль root в Ubuntu

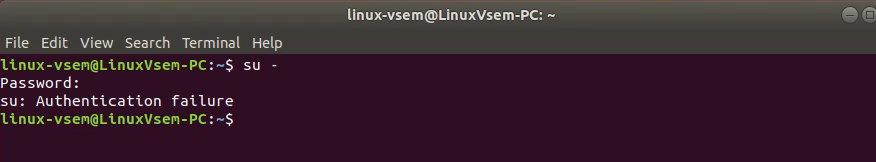

Ошибочно полагают, что учетную запись суперпользователя вообще отключили, так как при попытке под ней войти, ничего не выходит. На самом деле, она действует, и под ней выполняется множество процессов, просто по умолчанию пароль root в Ubuntu не задан.

Чтобы убедиться, что он действительно отсутствует, нужно выполнить команду:

Чтобы задать код root на Ubuntu в терминал необходимо ввести:

После ввода программа запросит подтверждение. Теперь пароль установлен. Проверить успешное выполнение можно, используя команду с первого шага.

Случается, что пользователь забывает пароль администратора Ubuntu. Чтобы осуществить его сброс, придется прибегнуть к меню восстановления. Во время загрузки компьютера необходимо перейти в Recovery Mode через загрузчик GRUB.

Здесь нужно выбрать «Дополнительные параметры для Ubuntu». Следующим шагом будет выбор своей ОС, для которой в скобках указан режим восстановления.

Далее требуется перейти в раздел root – «Командный интерпретатор суперпользователя». Изначально корневая файловая система доступна только для чтения. А так как планируется внести в нее изменения, нужно изменить разрешения. Для перевода файловой системы в режим записи в командной строке снизу вводится следующая команда:

Далее выполняется команда для задания пароля:

Здесь username – имя учетной записи root.

Осталось дважды ввести новый код root. Смена произведена.

Graphical sudo

You should never use normal sudo to start graphical applications as root. Using sudo with graphical apps has the potential to corrupt your environment by allowing root to take ownership of and/or change permissions on critical files that you must own. The forums frequently see panicked requests for help from users who can no longer log in after running graphical applications under sudo.

Please note that many websites and old threads advise the use of gksu. However, such search results are obsolete. gksudo has not been updated for years and is not even available in Bionic (18.04) and higher. gksu has been replaced by pkexec, but even pkexec is being deprecated by the mainline Ubuntu developers. They have taken the position that file manipulation and editing under root should be restricted to the command line.

We can only surmise what the motives were behind this decision: perhaps there are just too many users who run into problems running graphical apps as root. In any case, running graphical apps as root now requires workarounds and additional steps.

Flavour-specific workarounds

There are a number of flavour-specific options for running graphical applications as root:

-

You can use pkexec on those flavours that support this option. As of 18.04, only Xubuntu supports this option by default, as shown in the following examples:

pkexec thunar

pkexec mousepad /etc/fstab -

By default, Kubuntu allows easy access to a root file manager: KDE Launcher → Computer → Root-Dolphin

From there: (→ edit file) will open up a root instance of Kate.

-

Mainline Ubuntu and Gnome use Nautilus as their file manager. Any flavour running Nautilus will allow you to install the package nautilus-admin which will add two python extensions to Nautilus. These extensions add options that allow root access: Open as Administrator and Edit as Administrator

It is also possible to install the missing Policykit files for both Nautilus and Gedit. See this site for instructions and links. A knowledgeable user could build further Policykit files for alternate file managers and editors by using the linked files as templates. They are simple XML files that can be edited with a standard text editor.

General workarounds

The following methods will work on all flavours:

- Use the command line. Simple text editors like nano are quite easy to learn. If you prefer a quasi-graphical file manager, install Midnight Commander. Both of these apps run under sudo with no problems. Examples:

sudo mc

sudo nano /etc/fstab -

Notwithstanding the earlier warning, it is possible to use sudo with graphical apps provided you add the -H flag. This flag is critical: it properly sets root to its own environment instead of improperly inheriting the user’s environment. Use of the -H flag is mandatory. Failing to use this flag may corrupt critical system files and prevent you from logging in.

With sudo -H almost any graphical app can be launched under root within any ‘buntu flavour. This includes each flavour’s default graphical editor and file manager.

An appreciable danger with sudo -H is that the -H flag is easy to forget. And all it takes is one omission for the damage to be done.

Получение root-доступа в терминале

Откройте терминал.

Введите «Su-».

Вы можете фактически использовать эту команду для входа в систему под любым пользователем на компьютере. Однако, если оставить его пустым, он попытается войти в систему как пользователь root.

Введите пароль root при появлении запроса

После ввода «Su-» будет предложено ввести пароль root.

Если вы получили сообщение об ошибке аутентификации, то ваша корневая учетная запись, заблокирована. В следующем разделе приведены инструкции по его разблокировке.

Проверьте командную строку.

Когда вы вошли в систему как пользователь root, командная строка должна заканчиваться #

вместо $

Введите команды, которые требуют root-доступа.

Как только вы su -вошли в систему как root, вы можете запускать любые команды, требующие root-доступа. Команда сохраняется до конца сеанса, поэтому вам не нужно повторно вводить пароль root.