Для чего нужны хеши файла md5, sha-1 и sha-256

Генерация адресов биткоина

Функция SHA-256 использовалась Накамото для создания биткоин-адресов. Они становятся исходом применения криптографической системы с цифровой подписью ECDSA. Эти подписи очень сложные и их много, поэтому Накамото решил их упростить.

Во-первых, сначала с применением ECDSA создаются ключи. Во-вторых, открытый ключ хэшируется с помощью SHA-256. В-третьих, к хэшу применяется функция RIPEMD-160. Она генерирует безопасный, оригинальный и достаточно короткий адрес.

Шестнадцатеричный идентификатор «0х00» сразу же добавляется в хэш RIPEMD-160. Более того, с его помощью можно выявить адрес в сети Bitcoin цифровым способом.

Далее следует применить функцию SHA-256, и полученный 4-байтный результат соединить с идентификатором 0х00. В заключение — использование функции с именем Base58Check, которая и создает готовый биткоин-адрес.

Эта процедура гарантирует несколько важных нюансов.

- В начале любого биткоин-адреса стоит цифра 1, по крайней мере, если они унаследованные. Другие адрес биткоинов генерируются иными способами.

- Все биткоин-адреса оригинальны и неповторимы.

- Полученные адреса можно проверить.

- Идентификация транзакций.

Что касается последнего пункта, его суть заключается в том, что уникальными являются не только адреса биткоинов, но и все транзакции, проходящие по сети. В результате полностью исключена вероятность утечки данных и использования их в корыстных целях.

Покидая Самуи

В: Я планирую посетить одно или несколько других направлений в Таиланде после посещения Самуи. Смогу ли я столкнуться с требованиями для поступления в другие места? О: Да, конечно. В каждом пункте назначения в Таиланде есть требования к въезду, и вам следует проверить их заранее, чтобы убедиться, что вы им соответствуете.

В: Каковы требования к въезду в страну / территорию, в которую я буду лететь после пребывания в Таиланде? О: Вы должны убедиться, что соответствуете требованиям вашего конкретного международного пункта назначения. Таиланд не несет ответственности и не может помочь в этом вопросе.

Поскольку Самуи присоединяется к Пхукету и вновь открывается для посетителей со всего мира, мы желаем всем приятного, безопасного и полезного отдыха. Мы уверены, что вы присоединитесь к нам в надежде, что продолжающееся безопасное возрождение национального туристического сектора Таиланда будет достигнуто, как и предполагалось.

План перехода инфраструктуры открытых ключей от SHA-1 к SHA-2

Каждая компания с внутренней ИОК, которая еще не использует SHA-2, в какой-то момент времени будет вынуждена создать ИОК с SHA-2 или перейти с SHA-1 на SHA-2 на существующей ИОК. План перехода к SHA-2 включает в себя:

- Обучение членов команды, которые участвуют в деле, о том, что такое SHA-2 и почему его использование обязательно. Эта статья будет хорошим началом;

- Инвентаризация всех приложений и устройств, в которых используются критические хеши и цифровые сертификаты;

- Определение того, какие приложения или устройства, в которых используются критические хеши, могут поддерживать SHA-2. Также нужно определить подходящую битовую длину. Для приложений или устройств, которые не поддерживают данный тип хеширования, нужно понять, в чем может состоять причина. Чаще всего для этого нужно связаться с вендором и провести тестирование;

- Определение компонентов ИОК, которые можно перевести на SHA-2;

- Создать план перехода для конвертации компонентов на SHA-1 в SHA-2, включая потребляющих клиентов и компоненты ИОК. Также нужно разработать резервный план на случай критической ошибки;

- Проведение тестирования PoC (проверка обоснованности концепции);

- Принятие риска управления и решения об осуществлении миграции или отказе от нее;

- Внедрение плана перехода в среду производства;

- Тестирование, получение фидбека.

Самая трудная часть всех проектов по переходу к SHA-2 — определение устройств и приложений, совместимых с SHA-2. Если потребляющие устройства не понимают SHA-2, можно ожидать появление сообщения об ошибке (оно вряд ли будет сформулировано как «не понимаю SHA-2») или неудачу в работе. Можно ожидать такую ошибку: «Не распознан сертификат», «Затруднения с соединением», «Невозможно осуществить соединение», «Проблемы с сертификатом», «Сертификат, не прошедший проверку».

Думайте о своей миссии по определению того, что будет работать, как о небольшом проекте по проблеме 2000 года. Начните с инвентаризации всех уникальных устройств, ОС и приложений, которые должны будут понимать SHA-2. Затем соберите команду людей, которые должны будут провести тестирование и понять, работает ли SHA-2. До этого можно положиться на сведения, полученные от вендоров. Однако до того момента, когда вы осуществите тестирование при помощи сертификатов SHA-2, вы не будете знать наверняка.

Обновление приложений и устройств — необычная задача, и на ее выполнение может уйти гораздо больше времени, чем вы предполагаете. Даже сейчас я вижу большое количество устройств и приложений, которые работают на устаревших версиях OpenSSL. Они должны были быть обновлены после Heartbleed, но таких действий не последовало. Не забывайте, что обновление также требует формального пользовательского тестирования и принятия.

Если вы имеете внутреннюю ИОК, ее нужно тоже подготовить для внедрения SHA-2. Иногда для этого нужно обновить ЦС, получить новые сертификаты ЦС или установить новую ИОК. По многим причинам я рекомендую именно последний шаг. Новая ИОК — возможность начать все заново, избавиться от старых ошибок.

Теперь пришло время одноключевых КА.

DES

- ECB (англ. electronic code book) — режим «электронной кодовой книги» (простая замена);

- CBC (англ. cipher block chaining) — режим сцепления блоков;

- CFB (англ. cipher feed back) — режим обратной связи по шифротексту;

- OFB (англ. output feed back) — режим обратной связи по выходу.

- Прямым развитием DES в настоящее время является алгоритм Triple DES (3DES). В 3DES шифрование/расшифровка выполняются путём троекратного выполнения алгоритма DES.

RC4

- высокая скорость работы;

- переменный размер ключа.

- используются не случайные или связанные ключи;

- один ключевой поток используется дважды.

Illivion

Blowfish

- скорость (шифрование на 32-битных процессорах происходит за 26 тактов);

- простота (за счёт использования простых операций, уменьшающих вероятность ошибки реализации алгоритма);

- компактность (возможность работать в менее, чем 5 Кбайт памяти);

- настраиваемая безопасность (изменяемая длина ключа).

Twofish

- 128-битный блочный симметричный шифр

- Длина ключей 128, 192 и 256 бит

- Отсутствие слабых ключей

- Эффективная программная (в первую очередь на 32-битных процессорах) и аппаратная реализация

- Гибкость (возможность использования дополнительных длин ключа, использование в поточном шифровании, хэш-функциях и т. д.).

- Простота алгоритма — для возможности его эффективного анализа.

Skipjack

Принимая во внимание, что стоимость вычислительных мощностей уменьшается вдвое каждые 18 месяцев, лишь через 36 лет стоимость взлома Skipjack полным перебором сравняется со стоимостью взлома DES сегодня.

Риск взлома шифра с помощью более быстрых способов, включая дифференциальный криптоанализ, незначителен. Алгоритм не имеет слабых ключей и свойства комплементарности.

Устойчивость Skipjack к криптоанализу не зависит от секретности самого алгоритма.

Mars

- простейшие операции (сложение, вычитание, исключающее или)

- подстановки с использованием таблицы замен

- фиксированный циклический сдвиг

- зависимый от данных циклический сдвиг

- умножение по модулю 232

- ключевое забеливание

Idea

- сложение по модулю

- умножение по модулю

- побитовое исключающее ИЛИ (XOR).

- никакие две из них не удовлетворяют дистрибутивному закону

- никакие две из них не удовлетворяют ассоциативному закону

Алгоритм SHA-256

SHA расшифровывается как безопасный хэш-алгоритм. Это одна из многих криптографических хэш-функций. SHA-256 является членом семейства SHA-2 (Secure Hash Algorithm 2).

SHA 2 — это набор криптографической хеш-функции, которая является преемником SHA-1. Он был разработан Агентством национальной безопасности США и впервые опубликован Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта США (FIPS).

SHA256 или Secure Hash Algorithm 256 — это алгоритм хеширования. Как и любые другие криптографические хеш-функции, SHA256 используется для преобразования любого входного сигнала случайного размера в строку фиксированного размера.

То есть он принимает любой вход и производит выход (хэш) фиксированной длины. Не имеет значения, является ли ввод одной буквой, словом, предложением или целой книгой. Выходные данные алгоритма хэширования SHA256 всегда будут одинаковой длины.

Выходы SHA-256 представляют собой 256-битный (32 байта) хэш, который отображается как 64 буквенно-цифровых символов. Этот сгенерированный 256-битный хэш почти уникален.

Кроме того, это односторонняя хэш-функция, которую нельзя расшифровать до исходного состояния. То есть хеш может быть сгенерирован из любого фрагмента данных. Но данные из хеша получить нельзя. Это делает SHA-256 одним из самых надежных доступных алгоритмов хеширования.

Что такое хешрейт в майнингеТранзакции Hash ID (TXID) — что это и как найти ID транзакции

Другой важной характеристикой SHA 256 является его детерминированность. То есть сгенерированный хеш-вывод всегда будет одинаковым, если заданный вход такой же

Эта функция делает SHA256 идеальным для применения в протоколе Биткойн.

Что такое хеши и как они используются

Хеш-сумма (хеш, хеш-код) — результат обработки неких данных хеш-функцией (хеширования).

Хеширование, реже хэширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку фиксированной длины, выполняемое определённым алгоритмом. Функция, реализующая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения».

Это свойство хеш-функций позволяет применять их в следующих случаях:

- при построении ассоциативных массивов;

- при поиске дубликатов в сериях наборов данных;

- при построении уникальных идентификаторов для наборов данных;

- при вычислении контрольных сумм от данных (сигнала) для последующего обнаружения в них ошибок (возникших случайно или внесённых намеренно), возникающих при хранении и/или передаче данных;

- при сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции);

- при выработке электронной подписи (на практике часто подписывается не само сообщение, а его «хеш-образ»);

- и др.

Одним из применений хешов является хранение паролей. Идея в следующем: когда вы придумываете пароль (для веб-сайта или операционной системы) сохраняется не сам пароль, а его хеш (результат обработки пароля хеш-функцией). Этим достигается то, что если система хранения паролей будет скомпрометирована (будет взломан веб-сайт и злоумышленник получит доступ к базе данных паролей), то он не сможет узнать пароли пользователей, поскольку они сохранены в виде хешей. Т.е. даже взломав базу данных паролей он не сможет зайти на сайт под учётными данными пользователей. Когда нужно проверить пароль пользователя, то для введённого значения также рассчитывается хеш и система сравнивает два хеша, а не сами пароли.

По этой причине пентестер может столкнуться с необходимостью работы с хешами. Одной из типичных задач является взлом хеша для получения пароля (ещё говорят «пароля в виде простого текста» — поскольку пароль в виде хеша у нас и так уже есть). Фактически, взлом заключается в подборе такой строки (пароля), которая будет при хешировании давать одинаковое значение со взламываемым хешем.

Для взлома хешей используется, в частности, Hashcat. Независимо от выбранного инструмента, необходимо знать, хеш какого типа перед нами.

Что в будущем?

Вне зависимости от того, какие технологии шифрования и криптографические новинки будут использоваться в этом направлении, все сводится к решению одной из двух задач:

1) увеличению сложности внутренних операций хэширования;

2) увеличению длины hash-выхода данных с расчетом на то, что вычислительные мощности атакующих не смогут эффективно вычислять коллизию.

И, несмотря на появление в будущем квантовых компьютеров, специалисты уверены, что правильные инструменты (то же хэширование) способны выдержать испытания временем, ведь ни что не стоит на месте. Дело в том, что с увеличением вычислительных мощностей снижается математическая формализация структуры внутренних алгоритмических хэш-конструкций. А квантовые вычисления наиболее эффективны лишь в отношении к вещам, имеющим строгую математическую структуру.

Сравнение хеша в любой операционной системе

Имея это в виду, давайте посмотрим, как проверить хеш файла, который вы загрузили, и сравнить его с тем, который должен быть. Вот методы для Windows, macOS и Linux. Хеши всегда будут идентичны, если вы используете одну и ту же функцию хеширования в одном файле. Не имеет значения, какую операционную систему Вы используете.

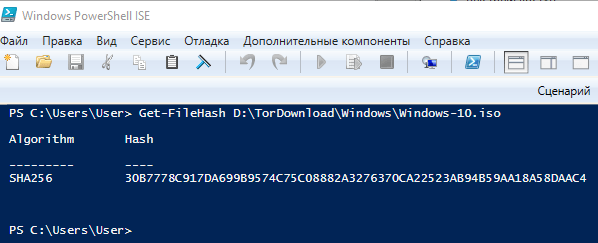

Хэш файла в Windows

Этот процесс возможен без какого-либо стороннего программного обеспечения на Windows, благодаря PowerShell.

Чтобы начать работу, откройте окно PowerShell, запустив ярлык Windows PowerShell из меню Пуск.

Выполните следующую команду, заменив «C:\path\to\file.iso» путём к любому файлу, для которого вы хотите просмотреть хеш:

Для создания хеша файла потребуется некоторое время, в зависимости от размера файла, используемого алгоритма и скорости диска, на котором находится файл.

По умолчанию команда покажет хеш SHA-256 для файла. Однако, можно указать алгоритм хеширования, который необходимо использовать, если вам нужен хэш MD5, SHA-1 или другой тип.

Выполните одну из следующих команд, чтобы задать другой алгоритм хэширования:

Сравните результат хеш-функций с ожидаемым результатом. Если это то же значение, файл не был поврежден, подделан или иным образом изменен от исходного.

Хэш файла на macOS

macOS содержит команды для просмотра различных типов хэшей. Для доступа к ним запустите окно терминала. Вы найдете его в Finder → Приложения → Утилиты → Терминал.

Команда md5 показывает MD5-хеш файла:

Команда shasum показывает хеша SHA-1 по умолчанию. Это означает, что следующие команды идентичны:

Чтобы отобразить хеш файла SHA-256, выполните следующую команду:

Хэш файла в Linux

В Linux обратитесь к терминалу и выполните одну из следующих команд для просмотра хеша файла, в зависимости от типа хеша, который вы хотите посмотреть:

QuickHash

QuickHash — это генератор хэшей с открытым исходным кодом для Windows, macOS и Linux. Это также одна из наиболее полнофункциональных систем создания хэшей и проверки их правильности в этом списке.

Хотя количество хэшей, которые вы можете использовать, небольшое, просто MD5, SHA1, SHA256, SHA512, и xxHash64, но Quick Hash имеет массу дополнительных функций.

QuickHash может хэшировать целую папку, сравнивать два отдельных файла, сравнивать целые каталоги или диск целиком. Конечно, последнее занимает значительное количество времени в связи с размерами, но возможность его использования очень приятно видеть.

Скачать: QuickHash для Windows | macOS | Linux (Debian)

История создания алгоритма SHA–256

Для чего создавался SHA–256

SHA 256 – сокращение от Secure Hashing Algorithm – это популярный криптографический алгоритм хэширования, разработанный National Security Agency – Агентством национальной безопасности США. Задача SHA–256 состоит в том, чтобы сделать из случайного набора данных определённые значения с фиксированной длиной, которое послужит идентификатором этих данных.

Полученное значение сравнивается с дубликатами исходных данных, извлечь которые невозможно. Основная сфера применения алгоритма – использование в различных приложениях или сервисах, связанных с защитой информации, где функция и получила широкое распространение. Также она используется как технология для майнинга криптовалют.

Этот алгоритм относится к группе шифровальных алгоритмов SHA–2, которые в свою очередь разработаны на базе алгоритма SHA–1, впервые созданного в 1995 году для использования в гражданских целях. Сам SHA–2 разработан Агентством национальной безопасности США весной 2002 года. В течение трёх лет АНБ США выпустили патент на использование технологии SHA в гражданских проектах.

В 2012 году в Национальном институте стандартов и технологий создан обновлённый вариант алгоритмаSHA–3. Со временем новый алгоритм будет вытеснять как текущий основной алгоритм SHA–2, так и уже устаревший, но ещё используемый SHA–1.

Хэш–сумма не является технологией шифрования данных в классическом понимании, этим обусловлена невозможность расшифровки данных в обратную сторону. Это односторонняя шифровка для любого количества данных. Все алгоритмы SHA базируются на методе Меркла–Дамгардаданные разделяют на равномерные группы, каждая из которых проходит через одностороннюю функцию сжатия. В результате этого длина данных уменьшается.

У такого метода есть два значительных достоинства

- быстрая скорость шифрования и практически невозможная расшифровка без ключей;

- минимальный риск появления коллизий (одинаковых образов).

Где ещё используется

Ежедневно каждый пользователь Сети, зная или нет, использует SHA–256сертификат безопасности SSL, которым защищён каждый веб–сайт, включает в себя алгоритм SHA–256. Это необходимо для установления и аутентификации защищённого соединения с сайтом.

Плюсы SHA–256

SHA–256 – самый распространённый алгоритм майнинга среди всех остальных. Он зарекомендовал себя как устойчивый к взломам (за редким исключением) и эффективный алгоритм как для задач майнинга, так и для других целей.

Минусы SHA–256

Главным недостатком SHA–256 является его подконтрольность майнерамобладатели самых больших вычислительных мощностей получают большую часть криптовалюты, что исключает один из основополагающих принципов криптовалют – децентрализованность.

После того как крупные инвесторы начали вкладывать деньги в вычислительные мощности для промышленного майнинга биткоина, сложность майнинга многократно выросла и стала требовать исключительных вычислительных мощностей. Этот недостаток исправлен в других протоколах, более современных изаточенныхпод использование в майнинге криптовалют, таких как Scrypt. Несмотря на то, что сегодня SHA–256 занимает большую часть рынка криптовалют, он будет ослаблять своё влияние в пользу более защищённых и продвинутых протоколов.

Через какое-то время алгоритмы SHA–1 перестали давать необходимый уровень надёжности из–за вероятного возникновения коллизий. SHA–256, как и SHA–512 более защищены от этого недостатка, но вероятность возникновения все равно присутствует.

Хэширование Bitcoin SHA-256

Криптовалюты Биткоин же работает на алгоритме SHA-256, некой модификации сырого SHA-2. Только на выходе получается не 5 слов, как в первой версии, а целых 8. Восемь 32-х битных слов образуют хеш-сумму размером 256 бит — отсюда и название алгоритма. SHA—256 это классический алгоритм для криптовалют: на нем построена не только основная криптовалюта — Bitcoin, Но и Соответственно в форках bitcoin таких как Bitcoin Cash, Bitcoin Gold, Bitcoin Diamond. используется этот же алгоритм Помимо этих монет, SHA—256 используется также в: * Steemit; * DigiByte; * PeerCoin; * NameCoin; * TeckCoin; * Ocoin; * Zetacoin; * EmerCoin.И многих других Также алгоритм SHA-256 используется как подпрограмма в криптовалюте Litecoin, а основным алгоритмом для майнинга там является Scrypt.Но эти все монеты темы совсем другой рубрики, поэтому просто продолжим говорить о хешировании. Давайте систематизируем кое-что из уже сказанного.В общем процесс хеширования — это череда математических воздействий которым подвергаются данные произвольной длины для преобразования на выходе в битовую строку фиксированной длины. И Каждый из алгоритмов работает по своему, но хорошая хеш-функция должна обладать следующими свойствами

- Как уже было сказано, функция эта должна уметь приводить любой объем цифровых двоичных данных к числу заданной длины (по сути это сжатие до битовой последовательности заданной длины хитрым способом).

- При этом малейшее изменение (хоть на один бит) входных данных должно приводить к полному изменению хеша., то есть к лавинному эффекту

- Также Хеш функция должна быть стойкой к обратной операции, т.е. вероятность восстановления исходных данных по хешу должна быть весьма низкой, хотя это сильно зависит от задействованных над задачей обратного преобразования вычислительных мощностей

- Еще В идеале хеш функция должна иметь как можно более низкую вероятность возникновения коллизий. Согласитесь, что не круто будет, если из разных массивов данных будут часто получаться одни и те же значения хэша

- Также Хорошая хеш-функция не должна сильно нагружать железо при своем исполнении. От этого сильно зависит скорость работы системы на ней построенной. И хеш функций много и всегда имеется компромисс между скоростью работы и качеством получаемого результата.

- И еще очень желательно, чтобы Алгоритм работы функции должен быть открытым, чтобы любой желающий мог бы оценить ее криптостойкость, т.е. вероятность восстановления начальных данных по выдаваемому хешу.

Все это обязательные условия хорошей хеш функции и Хеширование очень важно для работы блокчейна. Как вы возможно знаете, все, что записано в блокчейне, уже никак нельзя изменить или удалить

А все потому, что данные в блокчейн записываются в виде хеш-суммы всего блока. А хеш-сумма блока рассчитывается с использованием хеш-суммы предыдущего блока, то есть исходная информация блока состоит не только от его содержания, но и в том числе и из хеш суммы предыдущего блока и поэтому Малейшее изменение данных в старом блоке вызовет эффект лавины, и блокчейн просто отбросит блок со странной хеш-суммой. Именно поэтому никто и никогда не смог взломать Биткоин. И именно поэтому советуют подождать шесть подтверждений в сети, чтобы сформировалось шесть и больше блоков, ведь вероятность, что один майнер посчитает шесть и больше блоков ничтожно мала, поэтому чем больше прошло времени и подтверждений после транзакции в сети биткоин, тем надежнее можно считать эту транзакцию. И это все связано с майнингом, который так-же основан на хешировании.

Применение хеш-функций

Рассмотрим несколько достаточно простых примеров применения хеш-функций:

• Проверка целостности сообщений и файловСравнивая хеш-значения сообщений, вычисленные до и после передачи, можно определить, были ли внесены какие-либо изменения в сообщение или файл.

• Верификация пароляПроверка пароля обычно использует криптографические хеши. Хранение всех паролей пользователей в виде открытого текста может привести к массовому нарушению безопасности, если файл паролей будет скомпрометирован. Одним из способов уменьшения этой опасности является хранение в базе данных не самих паролей, а их хешей. При выполнении хеширования исходные пароли не могут быть восстановлены из сохраненных хеш-значений, поэтому если вы забыли свой пароль вам предложат сбросить его и придумать новый.

• Цифровая подписьПодписываемые документы имеют различный объем, поэтому зачастую в схемах ЭП подпись ставится не на сам документ, а на его хеш. Вычисление хеша позволяет выявить малейшие изменения в документе при проверке подписи. Хеширование не входит в состав алгоритма ЭП, поэтому в схеме может быть применена любая надежная хеш-функция.

Предлагаю также рассмотреть следующий бытовой пример:

Алиса ставит перед Бобом сложную математическую задачу и утверждает, что она ее решила. Боб хотел бы попробовать решить задачу сам, но все же хотел бы быть уверенным, что Алиса не блефует. Поэтому Алиса записывает свое решение, вычисляет его хеш и сообщает Бобу (сохраняя решение в секрете). Затем, когда Боб сам придумает решение, Алиса может доказать, что она получила решение раньше Боба. Для этого ей нужно попросить Боба хешировать его решение и проверить, соответствует ли оно хеш-значению, которое она предоставила ему раньше.

Теперь давайте поговорим о SHA-3.

Алгоритм майнинга SHA-256

Биткойн использует SHA-256 в качестве алгоритма майнинга Proof of Work с момента его запуска в 2009 году. Первоначально алгоритм майнился только с использованием CPU и GPU.

Но постепенно оборудование для майнинга эволюционировало, делая процессоры и GPU менее жизнеспособными для майнинга BTC. Сегодня в сети Биткойн доминируют только ASIC (специализированные интегральные схемы).

Есть много ASIC, которые добывают алгоритм SHA-256, но большинство из них устарели и больше не приносят прибыли. Каждое новое поколение ASIC способно производить более высокую хеш-мощность, делая предыдущие слабыми и ненужными. Вот почему разумно инвестировать в монеты напрямую, а затем покупать эти ASIC.

В настоящее время существует только несколько популярных майнеров, и, согласно Asicminervalue.com, это единственные майнеры, которые приносят прибыль при добыче BTC и монет SHA256.

- Bitmain Antminer S19 Pro (110Th)

- S19

- S17 +

- S17 Pro

- Bitmain T19

- MicroBT Whatsminer M30S ++

- Canaan AvalonMiner 1246

- Innosilicon T3 + 52T

Если у вас есть какой-либо из этих Асиков, присоединитесь к любому майнинг пулу и начните добычу BTC. Вы также можете направить свои Асики SHA256 на NiceHash.