Активация безопасной загрузки на пк для установки windows 11

BIOSTAR motherboards

Disable Secure Boot

- Enter the BIOS:

- Reboot system and press Del repeatedly at system start.

- If that does not work, go in Windows, hold the «Shift» key and select Restart from the Start Menu. After restart, the Advanced Startup menu options will appear. Go to Troubleshoot > Advanced options > UEFI Firmware Settings and press Restart.

- Go to Security ->Secure Boot-> Set «Secure Boot» to Disabled.

- Save and exit.

Enable Secure Boot

Precautionary notice: If you haven’t had this enabled before, your OS will not boot if your boot disk partition style is not GPT. See «Checking MBR or GPT partition style» of this guide.

- Enter the BIOS:

- Reboot system and press Del repeatedly at system start.

- If that does not work, go in Windows, hold the «Shift» key and select Restart from the Start Menu. After restart, the Advanced Startup menu options will appear. Go to Troubleshoot > Advanced options > UEFI Firmware Settings and press Restart.

- Go to Advanced-> CSM Configuration-> Set «CSM Support» to Disabled.

- Save and exit.

- Enter BIOS.

- Go to Security ->Secure Boot-> Set «Secure Boot» to Enabled.

- Save and exit.

Что такое Secure Boot (Безопасная загрузка) и когда может потребоваться ее отключение?

Secure Boot — одно из новшеств, привнесенных при внедрении UEFI. Это в свою очередь приемник БИОСа. Он, соответственно, отвечает за подготовку и загрузку ОС. BIOS можно считать очень простой утилитой с примитивным дизайном, которая прошита в материнскую плату. UEFI выполняет те же функции, но это уже весьма красивая и продвинутая программа. Например, при упорстве с помощью UEFI можно даже просматривать содержимое подключенных накопителей, что для BIOS считалось бы невероятным новшеством.

Не одними только эстетическими побуждениями руководствовались творцы UEFI. Одной из важных целей при разработке было обнаружить и ограничить влияние вредоносного ПО. Предполагалось, что технология станет препятствовать его загрузке вместе с операционной системой (ОС), а также исполнению на уровня ядра ОС после ее запуска. Честь исполнять эту важную миссию выпала на протокол Secure Boot. Техническая реализация была такой: использовалась криптографическая схема с открытыми и закрытыми сигнатурами (электронными цифровыми подписями, ЭЦП). В общем виде цели были достигнуты, но на практике это требовало определенных и правильных действий не только со стороны пользователей, но и со стороны производителей компьютерного оборудования. Описание всего процесса займет много времени, так что остановимся на ключевых особенностях:

- программные компоненты (драйвера, загрузчики ОС) имеют специальные ЭЦП, также они есть и в прошивке материнки, но характеристики этих ЭЦП отличается;

- при использовании ресурсов компьютера компоненты должны доказать при помощи ЭЦП, что они не вирусы;

- ключевой фактор безопасности — закрытый ключ, который в идеале должен быть уникальным у каждого ПК.

Сложности с технологией начались еще на этапе внедрения, когда Microsoft заявила, что с помощью протокола будет ограничивать установку других ОС на компьютеры с предустановленной Windows. Тогда от таких планов отказались под натиском общественности, но осадок остался. На сегодня основная сложность заключается в том, что производители материнских плат используют одинаковые закрытые ключи для всей своей продукции либо для отдельных линеек. В любом случае благие намерения привели к тупику.

В подавляющем большинстве случаев отключать Secure Boot стоит для решения двух проблем:

- Если не устанавливается или не загружается ОС.

- При невозможности загрузиться с загрузочной флешки.

Secure Boot сам по себе никаким образом не нагружает систему, так как работает на более низком программном уровне. Отключение протокола однозначно не улучшит отзывчивость системы и не повысит быстродействие процессора.

ASRock motherboards

Disable Secure Boot

- Enter the BIOS:

- Reboot system and press Del repeatedly at system start.

- If that does not work, go in Windows, hold the «Shift» key and select Restart from the Start Menu. After restart, the Advanced Startup menu options will appear. Go to Troubleshoot > Advanced options > UEFI Firmware Settings and press Restart.

- Switch to «Advanced Mode» if the BIOS is in «Easy Mode».

- Go to Security-> set «Secure Boot» to Disabled.

- Save and exit.

Enable Secure Boot

Precautionary notice: If you haven’t had this enabled before, your OS will not boot if your boot disk partition style is not GPT. See «Checking MBR or GPT partition style» of this guide.

- Enter the BIOS:

- Reboot system and press Del repeatedly at system start.

- If that does not work, go in Windows, hold the «Shift» key and select Restart from the Start Menu. After restart, the Advanced Startup menu options will appear. Go to Troubleshoot > Advanced options > UEFI Firmware Settings and press Restart.

- Switch to «Advanced Mode» if the BIOS is in «Easy Mode».

- Go to Boot->CSM(Compatibility Support Module)-> set CSM to Disabled.

- Save and exit.

- Enter BIOS.

- Go to Security and set «Secure Boot» to Enabled.

- Save and exit.

Как отключить Secure Boot в Windows 10

Нет разницы какая у Вас операционная система, то ли Windows 10 или Windows 8, сама настройка Secure Boot находиться в BIOS или UEFI.

Поэтому нам придется для начала зайти в BIOS. А дальше расположение настройки Secure Boot зависит от версии BIOS. Мы рассмотрим несколько возможных расположений опции Secute Boot в ноутбуках от разных производителей.

Secure Boot на ноутбуках HP

- Заходим в BIOS, при загрузке нажимаем Esc или клавишу F10.

- Переходим в закладку SystemConfiguration и в раздел BootOptions.

- В этом разделе ищем параметр SecureBoot и устанавливаем его значение Disabled.

- А параметр Legacy support устанавливаем на Enabled, которая отвечает за совместимость з другими операционными системами.

Secure Boot на ноутбуках Samsung

- Заходим в BIOS, нажав при загрузке F2.

- Переходим во вкладку Boot и там уже ищем функцию Secure Boot.

- Чтобы отключить её меняем значение Enabled на Disabled.

- Дальше возможно после перезагрузки появится параметр OS Mode Selection значение которого нам нужно выставить CMS OS или UEFI and Legacy OS.

Secure Boot на ноутбуках Lenovo и Toshiba

- Откройте BIOS нажав F2 при загрузке.

- Переходим во вкладку Security и напротив Secure Boot устанавливаем значение Disabled.

- Дальше Advanced => System Configuration и выбираем параметр Boot Mode или OS Mode Selection значение которого надо установить CSM Boot или UEFI and Legacy OS.

Secure Boot на ноутбуках Acer

- Во вкладке Main и найдя параметр F12 Boot Menu переключаем на Enabled.

- Во вкладке Security устанавливаем пароль в пункте Set Supervisor Password.

- Дальше Authentication и значение параметра Secure Boot меняем на Disabled.

- Дополнительно устанавливаем значение CSM или Legacy Mode вместо UEFI по пути Boot => Boot Mode.

Secure Boot на ноутбуках Asus

- Если же говорить о ноутбуках от Asus то выключать Secure Boot нам придется в UEFI, а точнее вкладка Boot, дальше Secure Boot и в пункте OS Type устанавливаем значение Other OS.

- В некоторых случаях разделе Security или Boot меняем значение параметра Secure Boot на Disabled.

После этих действий нужно сохранить изменения и выйти с BIOS или UEFI.

Как отключить Secure Boot в Windows 10

Нет разницы какая у Вас операционная система, то ли Windows 10 или Windows 8, сама настройка Secure Boot находиться в BIOS или UEFI.

Поэтому нам придется для начала зайти в BIOS. А дальше расположение настройки Secure Boot зависит от версии BIOS. Мы рассмотрим несколько возможных расположений опции Secute Boot в ноутбуках от разных производителей.

Secure Boot на ноутбуках HP

- Заходим в BIOS, при загрузке нажимаем Esc или клавишу F10.

- Переходим в закладку System Configuration и в раздел Boot Options.

- В этом разделе ищем параметр Secure Boot и устанавливаем его значение Disabled.

- А параметр Legacy support устанавливаем на Enabled, которая отвечает за совместимость з другими операционными системами.

Secure Boot на ноутбуках Samsung

- Заходим в BIOS, нажав при загрузке F2.

- Переходим во вкладку Boot и там уже ищем функцию Secure Boot.

- Чтобы отключить её меняем значение Enabled на Disabled.

- Дальше возможно после перезагрузки появится параметр OS Mode Selection значение которого нам нужно выставить CMS OS или UEFI and Legacy OS.

Secure Boot на ноутбуках Lenovo и Toshiba

- Откройте BIOS нажав F2 при загрузке.

- Переходим во вкладку Security и напротив Secure Boot устанавливаем значение Disabled.

- Дальше Advanced => System Configuration и выбираем параметр Boot Mode или OS Mode Selection значение которого надо установить CSM Boot или UEFI and Legacy OS.

Secure Boot на ноутбуках Acer

- Во вкладке Main и найдя параметр F12 Boot Menu переключаем на Enabled.

- Во вкладке Security устанавливаем пароль в пункте Set Supervisor Password.

- Дальше Authentication и значение параметра Secure Boot меняем на Disabled.

- Дополнительно устанавливаем значение CSM или Legacy Mode вместо UEFI по пути Boot => Boot Mode.

Secure Boot на ноутбуках Asus

- Если же говорить о ноутбуках от Asus то выключать Secure Boot нам придется в UEFI, а точнее вкладка Boot, дальше Secure Boot и в пункте OS Type устанавливаем значение Other OS.

- В некоторых случаях разделе Security или Boot меняем значение параметра Secure Boot на Disabled.

После этих действий нужно сохранить изменения и выйти с BIOS или UEFI.

ASUS motherboards

Disable Secure Boot

- Enter the BIOS:

- Reboot system and press Del repeatedly at system start.

- If that does not work, go in Windows, hold the «Shift» key and select Restart from the Start Menu. After restart, the Advanced Startup menu options will appear. Go to Troubleshoot > Advanced options > UEFI Firmware Settings and press Restart.

- Switch to «Advanced Mode» if the BIOS is in «Easy Mode».

- Go to Boot > Secure Boot > Key Management-> Clear Secure Boot keys-> Yes.

- Go to Boot > Secure Boot, it should show that Secure Boot is disabled.

- Save and exit.

Enable Secure Boot

Precautionary notice: If you haven’t had this enabled before, your OS will not boot if your boot disk partition style is not GPT. See «Checking MBR or GPT partition style» of this guide.

- Enter the BIOS:

- Reboot system and press Del repeatedly at system start.

- If that does not work, go in Windows, hold the «Shift» key and select Restart from the Start Menu. After restart, the Advanced Startup menu options will appear. Go to Troubleshoot > Advanced options > UEFI Firmware Settings and press Restart.

- Switch to «Advanced Mode» if the BIOS is in «Easy Mode».

- Go to Boot-> CSM(Compatibility Support Module)-> set «Launch CSM» to Disabled.

- Save and exit.

- Enter BIOS.

- Go to Boot > Secure Boot > Key Management-> «Restore DB Defaults».

- Go to Boot > Secure Boot, it should show that Secure Boot is enabled.

- Save and exit.

Как отключить UEFI/Secure Boot (разблокировать BIOS)?

Купил ноутбук Asus, хотел загрузится с загрузочного диска чтоб переустановить Windows 8, на Windows 7, не могу загрузится с диска, Что делать?

Вам необходимо отключить так называемый режим – Secure Boot

Просто находим изображение со своим BIOS и смотрим как в нем отключается UEFI.

Secure Boot – это защитная функция, созданная в 2012 году корпорацией Майкрософт в результате чего не может быть доставлен в приоритете загрузки BIOS на CD / DVD диске, который означает, что вы не можете загрузить диск, и вы не можете поставить приоритет загрузки к USB, будь то флэш-накопитель USB или внешний жесткий внешний диск. Доступ Т.е. полностью закрыт, но вы можете отключить эту защиту, предусмотрен.

В зависимости от способа, чтобы отключить производителей могут отличаться от описанных здесь, но в целом, суть остается той же. Главное понять, что цель Secure Boot – официальные ключи, которые пользователь должен приобрести за счет собственных средств.Вот 3 самых распространённых BIOS (и инструкция как отключить UEFI):

В старых версиях BIOS-а отключить Secure Boot было довольно легко:

В новых версиях BIOS-а, Secure Boot отключается на порядок сложнее. Просто находим Свое изображение (или изображениЯ) и смотрим на них как отключается этот самый Secure Boot.

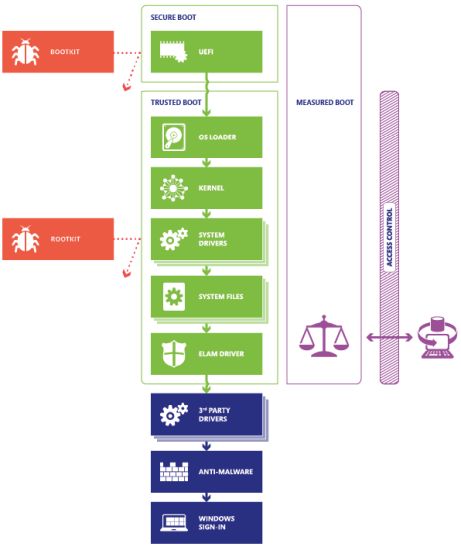

Trusted Boot

Доверенная загрузка запускается там, где останавливается безопасная загрузка, но в действительности применяется только к цифровой подписи Windows 10. Когда UEFI Secure Boot передает эстафету, Trusted Boot проверяет все остальные аспекты Windows, включая драйверы, файлы запуска и многое другое.

Во многом как Secure Boot, если Trusted Boot находит поврежденный или вредоносный компонент, он отказывается загружаться. Однако, в отличие от Secure Boot, Trusted Boot может автоматически устранять проблему в зависимости от серьезности проблемы. Изображение ниже объясняет, где Secure Boot и Trusted Boot сочетаются друг с другом в процессе загрузки Windows.

Проверка активности функции

Статус активации защиты загрузки можно узнать двумя способами:

Способ №1: в опциях

1. Зажмите вместе на клавиатуре клавиши «Win» +«R».

2. В панели «Выполнить» введите msinfo32, нажмите «Enter».

3. Найдите параметр «Состояние … загрузки». Просмотрите его значение: «Откл.» — режим защиты выключен, «Вкл.» — включен.

Способ №2: в консоли Powershell

1. Запустите утилиту:

- откройте меню «Пуск»;

- в поисковой строке задайте название утилиты — powershell;

2. Щёлкните в списке панели «Пуск» появившуюся строку с утилитой.

3. В консоли задайте команду — Confirm-SecureBootUEFI.

4. Нажмите «Enter».

5. Система сразу же после ввода команды отобразит статус защиты: True — включена, False — отключена.

Checking Secure Boot status

Before booting the OS

At this point, one has to look at the firmware setup. If the machine was booted and is running, in most cases it will have to be rebooted.

You may access the firmware configuration by pressing a special key during the boot process. The key to use depends on the firmware. It is usually one of , , or possibly another key. Sometimes the right key is displayed for a short while at the beginning of the boot process. The motherboard manual usually records it. You might want to press the key, and keep pressing it, immediately following powering on the machine, even before the screen actually displays anything.

After entering the firmware setup, be careful not to change any settings without prior intention. Usually there are navigation instructions, and short help for the settings, at the bottom of each setup screen. The setup itself might be composed of several pages. You will have to navigate to the correct place. The interesting setting might be simply denoted by secure boot, which can be set on or off.

After booting the OS

An easy way to check Secure Boot status on systems using systemd is to use systemd-boot:

Note: There is no need to be using systemd-boot as your boot manager for this command to work, it is more akin to the others *ctl systemd utilities (localectl, timedatectl…) and won’t touch your configuration.

$ bootctl status

System:

Firmware: UEFI 2.70 (American Megatrends 5.15)

Secure Boot: enabled

Setup Mode: user

Boot into FW: supported

...

The factual accuracy of this article or section is disputed.

Another way to check whether the machine was booted with Secure Boot is to use this command:

$ od --address-radix=n --format=u1 /sys/firmware/efi/efivars/SecureBoot*

If Secure Boot is enabled, this command returns as the final integer in a list of five, for example:

6 0 0 0 1

Note, however, that the kernel may be unaware of Secure Boot (even if it is enabled in the firmware) if an insufficiently capable boot loader is used. This can be verified by checking the kernel messages shortly after the system starts up:

# dmesg | grep -i secure

Secure boot disabled Secure boot could not be determined

The kernel messages will otherwise read .

Устранение неполадок при сбое безопасной загрузки

Есть несколько небольших исправлений, которые мы можем попытаться запустить для загрузки вашей системы с включенной безопасной загрузкой.

- Обязательно включите настройки UEFI в меню BIOS; это также означает, что Legacy Boot Mode и его эквиваленты отключены.

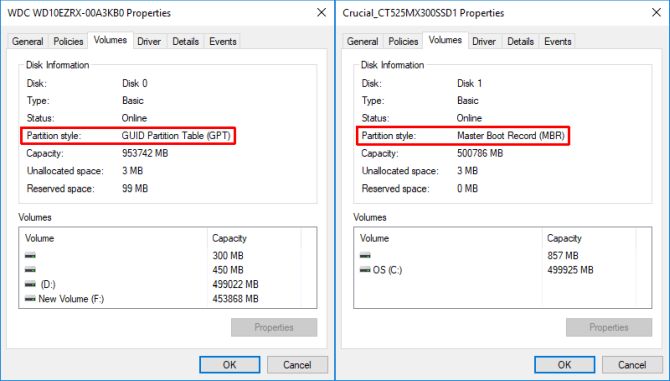

- Проверьте тип раздела вашего диска. Для UEFI требуется стиль раздела GPT, а не MBR, используемый в устаревших настройках BIOS. Для этого введите «Управление компьютером» в строке поиска в меню «Пуск» Windows и выберите лучшее соответствие. Выберите Управление дисками в меню. Теперь найдите основной диск, щелкните правой кнопкой мыши и выберите « Свойства». Теперь выберите громкость. Ваш стиль раздела указан здесь. (Если вам нужно переключиться с MBR на GPT, изменить стиль раздела можно только одним способом: создать резервную копию данных и стереть диск.)

- Некоторые менеджеры прошивок имеют возможность восстановить заводские ключи , которые обычно находятся на той же вкладке, что и другие параметры безопасной загрузки. Если у вас есть эта опция, восстановите заводские ключи Secure Boot. Затем сохраните и выйдите, и перезагрузите компьютер.

Security implications in Machine-Owner Key management

The MOK generated at installation time or on upgrade is machine-specific, and only allowed by the kernel or shim to sign kernel modules, by use of a specific KeyUsage OID (1.3.6.1.4.1.2312.16.1.2) denoting the limitations of the MOK.

Recent shim versions include logic to follow the limitations of module-signing-only keys. These keys will be allowed to be enrolled in the firmware in shim’s trust database, but will be ignored when shim or GRUB validate images to load in firmware. Shim’s verify() function will only successfully validate images signed by keys that do not include the «Module-signing only» (1.3.6.1.4.1.2312.16.1.2) KeyUsage OID. The Ubuntu kernels use the global trust database (which includes both shim’s and the firmware’s) and will accept any of the included keys as signing keys when loading kernel modules.

Given the limitations imposed on the automatically generated MOK and the fact that users with superuser access to the system and access to the system console to enter the password required when enrolling keys already have high-level access to the system; the generated MOK key is kept on the filesystem as regular files owned by root with read-only permissions. This is deemed sufficient to limit access to the MOK for signing by malicious users or scripts, especially given that no MOK exists on the system unless it requires third-party drivers. This limits the possibility of compromise from the misuse of a generated MOK key to signing a malicious kernel module. This is equivalent to compromise of the userland applications which would already be possible with superuser access to the system, and securing this is out of the scope of UEFI Secure Boot.

Previous systems may have had Secure Boot validation disabled in shim. As part of the upgrade process, these systems will be migrated to re-enabling Secure Boot validation in shim and enrolling a new MOK key when applicable.

Secure Boot

Originally designed as a security measure, Secure Boot is a feature of many newer EFI or UEFI machines (most common with Windows 8 PCs and laptops), which locks down the computer and prevents it from booting into anything but Windows 8. It is often necessary to disable Secure Boot to take full advantage of your PC.

Reasons to disable Secure Boot

There are several reasons why it might be necessary to disable Secure Boot on your workstation or laptop, that include

- Installing an older version of Windows

- Installing Linux, BSD, or another operating system

- Running system repair CDs or utilities (such as NeoSmart Technologies’ Easy Recovery Essentials for Windows)

- Performing advanced PC maintenance procedures, such as BIOS or firmware updates

Secure Boot, как отключить

В зависимости от того, какая модель ноутбука или материнской платы у вас есть, функция Secure Boot может находится где угодно. Чаще всего, она может находится во вкладке Boot или вкладка Security. Есть вариант, что она находится по следующему пути: Boot потом Secure Boot далее OS Type и выбираем Other OS. Если у вас ноутбук от HP, то данная опция находится в System Configuration и пункт Boot Options. В ноутбуках Dell настройки Boot Options находят во вкладке Boot и UEFI Boot.

Если у вас ноутбук от Lenovo или Toshiba, то в BIOSe вам нужно перейти в раздел Security. В ноутбуках Samsung дело обстоит немного сложнее, во-первых, Secure Boot находится в разделе Boot, как только вы попытаетесь отключить функцию, то высветиться предупреждение, что могут возникнуть ошибки при загрузке компьютера, потом нужно выбрать параметр OS Mode Selеction и переключить в CMS OS, либо в режим UEFI and Legacy OS. Если вам удалось выключить данную функцию, то теперь вам нужно включить режим совместимости Legacy, это делается на любом устройстве.

Чтобы убедиться в том, что Secure Boot отключен, можно зайти в стандартные средства «Сведения о системе», уже там перейти в раздел «Состояние безопасной загрузки», оно должно быть в положении «ВЫКЛ».

Чтобы зайти в сведения о системе откройте окно выполнить с помощью клавиш Win+R и введите фразу msinfo32. На этом все, теперь вы отключили Secure Boot.

Материнская плата ASUS

Для удобства работы на некоторых моделях предусмотрено наличие русского языка, делающего интерфейс UEFI BIOS Utility понятным и доступным.

Также имеется возможность использовать компьютерную мышь для проведения настроек.

Вид UEFI BIOS Utility

Чтобы отключить функцию Secure Boot необходимо удерживать кнопку F2 или Delete в момент загрузки компьютера.

Это позволит открыть окно «UEFI BIOS», находясь в котором следует нажать клавишу F7 .

Открыв окно настроек вам понадобится перейти в пункт меню «Загрузка» и выбрать в нем параметр «Безопасная загрузка».

В строке «Тип ОС» выбираете «Other OS» (другая ОС) вместо установленной по умолчанию «Windows UEFI mode».

После этого необходимо вернуться в начальное окно раздела «Загрузка» и выбрать пункт CSM (Compatibility Support Module).

Выделив данный пункт и нажав клавишу Enter , вы попадете в окно его настроек, в котором выбираете «Запуск CSM».

Далее выбираете пункт «Параметры загрузочных устройств» и устанавливаете ему свойство «UEFI и Legacy OpROM» либо «Только Legacy OpROM».

Перейдите в пункт «Загрузка с устройств хранения» и установите один из двух вариантов — «Both, Legacy OpROM first» либо «Сначала Legacy OpROM».

Затем нажмите клавишу F10 , чтобы сохранить все произведенные изменения.

Активируйте программный модуль TPM

TPM — это криптографический модуль для шифрования данных и защиты от взлома. Он представляет собой отдельный чип на материнской плате. На большинстве моделей, продающихся в России, такого модуля нет из-за необходимой сертификации такого оборудования. Но может быть специальный слот для его подключения. Также многие материнские платы поддерживают программную реализацию TPM.

Обратите внимание, в системных требованиях Windows 11 указан TPM версии 2.0. Напомним, ранее компания заявляла, что будет достаточно более старой версии 1.2

Чтобы проверить наличие модуля, нажмите сочетание клавиш Win + R и выполните команду tpm.msc. Откроется окно «Управление доверенным платформенным модулем на локальном компьютере». Если высветилось предупреждение «Не удается найти совместимый доверенный платформенный модуль», значит модуль не активен.

Рассмотрим активацию модуля на примере материнской платы ASUS с логикой от AMD. Сначала нужно попасть в BIOS (при загрузке нажмите Del или F2). Затем нажмите F7, чтобы перейти к расширенным настройкам. Переключитесь на вкладку Advanced и выберите строку AMD fTPM configuration. Далее активируйте (enabled) строку AMD fTPM switch. Подробнее об активации модуля TPM на других материнских платах читайте в нашем гайде «Как настроить TPM 2.0 для установки Windows 11».

Кроме того, в сети уже научились обходить требование Windows 11 по TPM путем замены файла appraiserres.dll, который можно взять из образа Windows 10.

Как узнать активирована ли функция Secure Boot на Windows?

Этот протокол несложно активировать и деактивировать, а для понимания текущего статуса есть несколько проверенных подходов:

- При помощи сведений о системе. Запустите утилиту «Выполнить». Для этого необходимо зажать комбинацию клавиш Win+R, в появившейся строке ввести msinfo32 и нажать на Enter. Возникнет новое окно. Убедитесь, что в его левой панели выбрана строчка «Сведения о системе». В правой панели ищите строку «Состояние безопасной загрузки», у которой есть только 2 значения «Включить» и «Отключить».

- При помощи PowerShell. В утилите «Выполнить» запустите команду powershell. Откроется новое окно, в которое скопируйте следующее: Confirm-SecureBootUEFI. Если на этот запрос выдаст ответ «True», то значит опция активна, а если «False», то деактивированна. Если же появится уведомление иного характера, то значит материнка не поддерживает функцию Secure Boot.

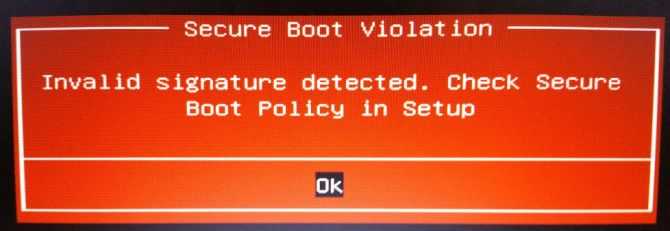

- Эмпирическим путем. Создайте загрузочную флешку с Windows и попробуйте загрузиться с нее после перезагрузки компьютера. Если все получается успешно, то значит опция выключена, при иных обстоятельствах будет отображаться соответствующее сообщение о невозможности загрузки по соображениям безопасности.

Устранение неполадок при сбое безопасной загрузки

Есть несколько небольших исправлений, которые мы можем попытаться запустить для загрузки вашей системы с включенной безопасной загрузкой.

- Обязательно включите настройки UEFI в меню BIOS; это также означает, что Legacy Boot Mode и его эквиваленты отключены.

- Проверьте тип раздела вашего диска. Для UEFI требуется стиль раздела GPT, а не MBR, используемый в устаревших настройках BIOS. Для этого введите «Управление компьютером» в строке поиска в меню «Пуск» Windows и выберите лучшее соответствие. Выберите Управление дисками в меню. Теперь найдите основной диск, щелкните правой кнопкой мыши и выберите « Свойства». Теперь выберите громкость. Ваш стиль раздела указан здесь. (Если вам нужно переключиться с MBR на GPT, изменить стиль раздела можно только одним способом: создать резервную копию данных и стереть диск.)

- Некоторые менеджеры прошивок имеют возможность восстановить заводские ключи , которые обычно находятся на той же вкладке, что и другие параметры безопасной загрузки. Если у вас есть эта опция, восстановите заводские ключи Secure Boot. Затем сохраните и выйдите, и перезагрузите компьютер.

Что такое UEFI Secure Boot?

Давайте на секунду рассмотрим, как именно Secure Boot обеспечивает безопасность вашей системы.

Безопасная загрузка — это функция унифицированного расширяемого интерфейса прошивки (UEFI). UEFI сам по себе является заменой интерфейса BIOS на многих устройствах. UEFI — это более продвинутый интерфейс прошивки с множеством настроек и технических опций.

Безопасная загрузка — это что-то вроде ворот безопасности. Он анализирует код, прежде чем выполнять его в вашей системе. Если код имеет действительную цифровую подпись, Secure Boot пропускает его через шлюз. Если код имеет нераспознанную цифровую подпись, Secure Boot блокирует его запуск, и система потребует перезагрузки.

Иногда код, который вы знаете, является безопасным и поступает из надежного источника, может не иметь цифровой подписи в базе данных безопасной загрузки.

Например, вы можете загрузить многочисленные дистрибутивы Linux прямо с их сайта разработчика, даже проверив контрольную сумму дистрибутива для проверки на фальсификацию. Но даже с этим подтверждением Secure Boot будет по-прежнему отклонять некоторые операционные системы и другие типы кода (например, драйверы и оборудование).

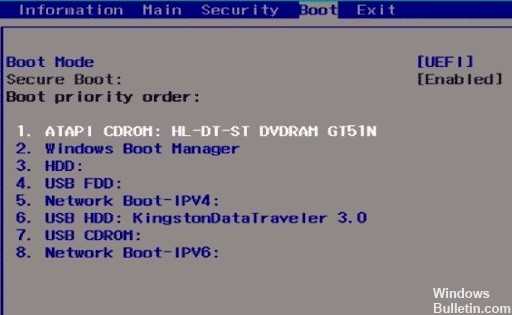

Установите приоритет загрузки или отключите внешний диск

Если вы столкнулись с ошибкой «Secure Boot Violation» при подключении внешнего диска (жесткого диска или USB-накопителя) к ПК перед загрузкой, откройте настройки BIOS / UEFI и настройте приоритет загрузки (порядок загрузки). Убедитесь, что система загружена с внутреннего жесткого диска или менеджера загрузки Windows, а не со съемного носителя

Обратите внимание, что жесткий диск является первым в порядке загрузки

Чтобы упростить процесс, просто выключите компьютер, извлеките внешний диск и перезагрузите систему.

Во всех остальных случаях вам необходимо будет внести следующие исправления:

- Отключите безопасный контроль запуска.

- Включить CSM и отключить быструю загрузку

- Установите для всех ключей в разделе «Управление ключами» значение «Не установлено».